Los investigadores de ciberseguridad han revelado una nueva campaña que potencialmente se dirige a usuarios de Oriente Medio a través de un malware que se hace pasar por Palo Alto Networks Protección global herramienta de red privada virtual (VPN).

«El malware puede ejecutar comandos remotos de PowerShell, descargar y exfiltrar archivos, cifrar comunicaciones y eludir soluciones sandbox, lo que representa una amenaza importante para las organizaciones objetivo», dijo el investigador de Trend Micro Mohamed Fahmy. dicho en un informe técnico.

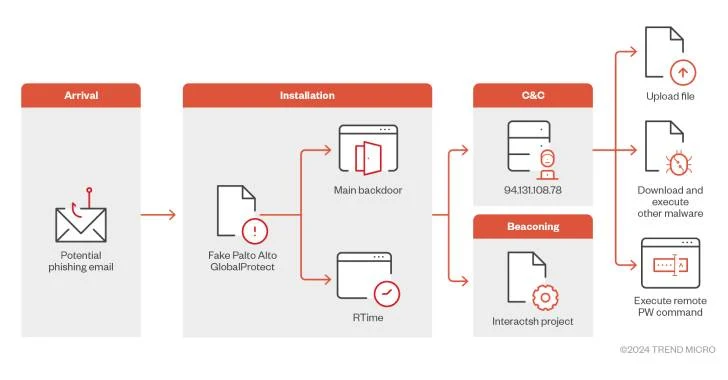

Se ha observado que la sofisticada muestra de malware emplea un proceso de dos etapas e implica la configuración de conexiones a una infraestructura de comando y control (C2) que pretende ser un portal VPN de la empresa, lo que permite a los actores de la amenaza operar libremente sin activar ninguna alarma.

Actualmente se desconoce el vector de intrusión inicial de la campaña, aunque se sospecha que implica el uso de técnicas de phishing para engañar a los usuarios y hacerles creer que están instalando el agente GlobalProtect. La actividad no se ha atribuido a un actor o grupo de amenazas específico.

El punto de partida es un binario setup.exe que implementa el componente de puerta trasera principal llamado GlobalProtect.exe, el cual, cuando se instala, inicia un proceso de balizamiento que alerta a los operadores sobre el progreso.

El ejecutable de la primera etapa también es responsable de colocar dos archivos de configuración adicionales (RTime.conf y ApProcessId.conf) que se utilizan para filtrar información del sistema a un servidor C2 (94.131.108[.]78), incluida la dirección IP de la víctima, la información del sistema operativo, el nombre de usuario, el nombre de la máquina y la secuencia de tiempo de suspensión.

«El malware implementa una técnica de evasión para evitar el análisis de comportamiento y las soluciones sandbox verificando la ruta del archivo del proceso y el archivo específico antes de ejecutar el bloque de código principal», señaló Fahmy.

La puerta trasera sirve como conducto para cargar archivos, descargar cargas útiles de la siguiente etapa y ejecutar comandos de PowerShell. La señalización al servidor C2 se realiza mediante el Interactuar Proyecto de código abierto.

«El malware se dirige a una URL recientemente registrada, ‘sharjahconnect’ (probablemente en referencia al emirato de Sharjah, Emiratos Árabes Unidos), diseñada para parecerse a un portal VPN legítimo para una empresa con sede en los Emiratos Árabes Unidos», dijo Fahmy.

«Esta táctica está diseñada para permitir que las actividades maliciosas del malware se mezclen con el tráfico de red regional esperado y mejoren sus características de evasión».