Fortra ha solucionado una falla de seguridad crítica que afectaba al flujo de trabajo de FileCatalyst y que un atacante remoto podría aprovechar para obtener acceso administrativo.

La vulnerabilidad, identificada como CVE-2024-6633, tiene una puntuación CVSS de 9,8 y se debe al uso de una contraseña estática para conectarse a una base de datos HSQL.

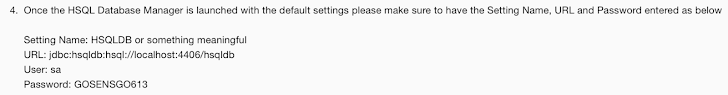

«Las credenciales predeterminadas para la base de datos HSQL de configuración (HSQLDB) para el flujo de trabajo de FileCatalyst se publican en un proveedor Artículo de la base de conocimientos,» Fortaleza dicho En un aviso: «El uso indebido de estas credenciales podría poner en peligro la confidencialidad, la integridad o la disponibilidad del software».

«HSQLDB solo se incluye para facilitar la instalación, ha quedado obsoleto y no está destinado a usarse en producción según las guías de los proveedores. Sin embargo, los usuarios que no hayan configurado FileCatalyst Workflow para usar una base de datos alternativa según las recomendaciones son vulnerables a ataques desde cualquier fuente que pueda llegar a HSQLDB».

La empresa de ciberseguridad Tenable, a la que se le atribuye el descubrimiento y el informe de la falla, dicho De manera predeterminada, se puede acceder de forma remota a HSQLDB a través del puerto TCP 4406, lo que permite que un atacante remoto se conecte a la base de datos utilizando la contraseña estática y realice operaciones maliciosas.

Tras una divulgación responsable el 2 de julio de 2024, Fortra lanzó un parche para tapar el agujero de seguridad en FileCatalyst Workflow 5.1.7 o posterior.

«Por ejemplo, el atacante puede agregar un usuario de nivel de administrador en la tabla DOCTERA_USERS, lo que le permite acceder a la aplicación web Workflow como usuario administrador», dijo Tenable.

También dirigido En la versión 5.1.7 hay una falla de inyección SQL de alta gravedad (CVE-2024-6632, puntuación CVSS: 7.2) que abusa de un paso de envío de formulario durante el proceso de configuración para realizar modificaciones no autorizadas de la base de datos.

«Durante el proceso de configuración de FileCatalyst Workflow, se le solicita al usuario que proporcione información de la empresa mediante el envío de un formulario», dijo el investigador de Dynatrace, Robin Wyss. dicho.

«Los datos enviados se utilizan en una declaración de base de datos, pero la entrada del usuario no pasa por una validación de entrada adecuada. Como resultado, el atacante puede modificar la consulta. Esto permite modificaciones no autorizadas en la base de datos».