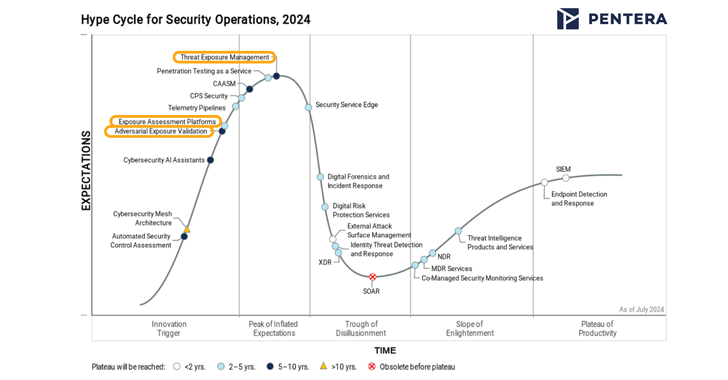

¿Quiere saber cuáles son las últimas novedades y las mejores novedades en materia de SecOps para 2024? El informe Hype Cycle for Security Operations publicado recientemente por Gartner da pasos importantes para organizar y desarrollar el ámbito de la gestión continua de la exposición a amenazas, también conocida como CTEM. El informe de este año incluye tres categorías dentro de este ámbito: gestión de la exposición a amenazas, plataformas de evaluación de la exposición (EAP) y validación de la exposición adversaria (AEV).

Estas definiciones de categorías tienen como objetivo brindar cierta estructura al panorama en evolución de las tecnologías de gestión de la exposición. Pentera, que figura en la lista como proveedor de muestra En la categoría AEV recientemente definida, está desempeñando un papel fundamental en el aumento de la adopción de CTEM, con un enfoque en la validación de seguridad. A continuación, presentamos nuestra opinión sobre las categorías de productos relacionados con CTEM y lo que significan para los líderes de seguridad empresarial.

La industria está madurando

CTEM, acuñado por Gartner en 2022, presenta un enfoque estructural para evaluar, priorizar, validar y remediar continuamente las exposiciones en la superficie de ataque de una organización, lo que permite a las empresas movilizar la respuesta a los riesgos más críticos. El marco que presenta ayuda a hacer que una superficie de ataque en constante crecimiento sea manejable.

La reciente reorganización de categorías tiene como objetivo ayudar a las empresas a identificar los proveedores de seguridad que están mejor equipados para respaldar la implementación de CTEM.

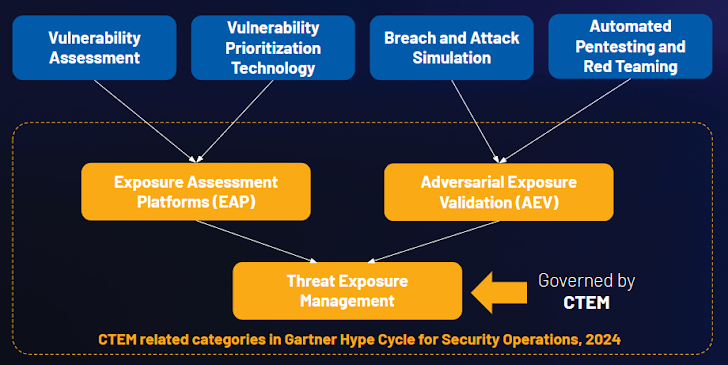

La gestión de la exposición a amenazas representa el conjunto general de tecnologías y procesos utilizados para gestionar la exposición a amenazas, bajo la gobernanza de un programa CTEM. Abarca las dos nuevas categorías relacionadas con CTEM que se describen a continuación.

Las capacidades de evaluación de vulnerabilidades y de priorización de vulnerabilidades se han fusionado en una nueva categoría, las plataformas de evaluación de exposición (EAP). Las EAP tienen como objetivo optimizar la gestión de vulnerabilidades y mejorar la eficiencia operativa, sin duda por eso Gartner le ha otorgado a esta categoría una alta calificación de beneficios.

Mientras tanto, Adversarial Exposure Validation (AEV) fusiona Breach and Attack Simulation (BAS) con Automated Pentesting y Red Teaming en una función recién creada que se centra en proporcionar evidencia continua y automatizada de exposición. Se espera que AEV tenga un gran crecimiento en el mercado por su capacidad para validar la resiliencia cibernética desde el punto de vista adversario, desafiando las defensas de TI de la organización con técnicas de ataque del mundo real.

¿Qué ofrecen los EAP?

Algunas cosas, pero para empezar, hacen que dependas menos de las puntuaciones CVSS para priorizar las vulnerabilidades. Si bien es un indicador útil, eso es todo, un indicador. La puntuación CVSS no te dice qué tan explotable es una vulnerabilidad en el contexto de tu entorno específico y panorama de amenazas. Los datos proporcionados dentro de una configuración de EAP están mucho más contextualizados con inteligencia de amenazas e información sobre la criticidad de los activos. Ofrece información de una manera que respalda la acción, en lugar de océanos de puntos de datos.

Esta contextualización adicional también significa que las vulnerabilidades pueden ser señaladas en términos de riesgo comercial. ¿Es necesario aplicar un parche a un dispositivo mal configurado que nadie usa y que no está conectado a nada? Los EAP ayudan a dirigir los esfuerzos hacia la resolución de vulnerabilidades que no solo son explotables, sino que en realidad afectan a activos que tienen importancia comercial, ya sea por sus datos o por la continuidad operativa.

¿Cuál es el valor del AEV?

Si bien los EAP aprovechan los análisis y las fuentes de datos para proporcionar un contexto de exposición, se limitan al análisis teórico de datos sin evidencia real de rutas de ataque explotables. Y ahí es donde entra en juego la AEV, que confirma las exposiciones desde el punto de vista de un adversario. La AEV implica ejecutar ataques adversarios para ver qué brechas de seguridad son realmente explotables en su entorno específico y hasta dónde llegaría un atacante si se las explotara.

En resumen, AEV lleva las amenazas del manual al campo de juego.

Pero también hay otros beneficios: hace que sea mucho más fácil poner en marcha un equipo rojo. Los equipos rojos requieren un conjunto único de talentos y herramientas que son difíciles de desarrollar y obtener. Tener un producto AEV automatizado para realizar numerosas tareas de los equipos rojos ayuda a reducir ese umbral de entrada, lo que le proporciona una base más que decente a partir de la cual construir.

AEV también ayuda a que una gran superficie de ataque sea más manejable. Al aliviar la carga del personal de seguridad, las ejecuciones de pruebas automatizadas se pueden ejecutar de manera rutinaria, consistente y en múltiples ubicaciones, lo que permite que cualquier aspirante a miembro del equipo rojo se concentre solo en áreas de alta prioridad.

Donde los duros se ponen en marcha

No todo es un seto de rosas, hay algunas espinas que las empresas deben cortar para aprovechar al máximo sus iniciativas de gestión de exposición a amenazas.

En lo que respecta a EAP, es importante pensar más allá del cumplimiento y las puntuaciones CVSS. Es necesario cambiar de mentalidad y dejar de considerar las evaluaciones como actividades que se cumplen en un solo paso. En este contexto limitado, las vulnerabilidades se enumeran como amenazas aisladas y se termina perdiendo de vista la diferencia entre saber que existen vulnerabilidades y priorizarlas según su capacidad de explotación y su impacto potencial.

En el lado de los vehículos autónomos, un desafío es encontrar la solución tecnológica adecuada que cubra todas las necesidades. Si bien muchos proveedores ofrecen simulaciones de ataques o pruebas de penetración automatizadas, generalmente se las considera funciones independientes. Los equipos de seguridad que buscan validar tanto la verdadera efectividad de sus controles de seguridad como la verdadera capacidad de explotación de las fallas de seguridad pueden optar por implementar varios productos por separado.

El camino hacia la proactividad

La evolución del marco CTEM desde su introducción hace dos años indica la creciente aceptación de la necesidad crítica de una mentalidad proactiva de reducción de la exposición al riesgo. La nueva categorización presentada en Hype Cycle refleja la creciente madurez de los productos en este espacio, lo que respalda la puesta en marcha de CTEM.

En lo que respecta a la categoría AEV, nuestra recomendación es utilizar una solución que integre a la perfección las capacidades de BAS y de pruebas de penetración, ya que esta no es una característica común para la mayoría de las herramientas. Busque tecnologías sin agente que repliquen con precisión las técnicas de los atacantes y alivien las demandas operativas. Esta combinación única garantiza que los equipos de seguridad puedan validar su postura de seguridad de forma continua y con relevancia en el mundo real.

Obtenga más información sobre cómo se utiliza Pentera como un elemento esencial de cualquier estrategia CTEM que permite a las empresas mantener una postura de seguridad sólida y dinámica, validada continuamente contra las últimas amenazas.

Para obtener más información sobre la gestión continua de exposición a amenazas (CTEM), Únase a nosotros en la Cumbre XPOSURE 2024presentado por Pentera, y obtenga el Ciclo de Gartner® 2024 para operaciones de seguridad informe.