Los usuarios de aplicaciones de mensajería instantánea chinas como DingTalk y WeChat son el objetivo de una versión para macOS de Apple de una puerta trasera llamada RATA HZ.

Los artefactos “replican casi exactamente la funcionalidad de la versión de Windows del backdoor y difieren solo en la carga útil, que se recibe en forma de scripts de shell desde el servidor de los atacantes”, dijo el investigador de Kaspersky, Sergey Puzan. dicho.

HZ RAT fue documentado por primera vez por la empresa alemana de ciberseguridad DCSO en noviembre de 2022, y el malware se distribuyó a través de archivos zip autoextraíbles o documentos RTF maliciosos presuntamente creados con el arma Royal Road RTF.

Las cadenas de ataque que involucran documentos RTF están diseñadas para implementar la versión de Windows del malware que se ejecuta en el host comprometido explotando una falla de Microsoft Office de hace años en el Editor de ecuaciones (CVE-2017-11882).

El segundo método de distribución, por otro lado, se hace pasar por un instalador de software legítimo como OpenVPN, PuTTYgen o EasyConnect, que además de instalar realmente el programa señuelo, también ejecuta un Visual Basic Script (VBS) responsable de iniciar el RAT.

Las capacidades de HZ RAT son bastante simples, ya que se conecta a un servidor de comando y control (C2) para recibir más instrucciones. Esto incluye ejecutar comandos y scripts de PowerShell, escribir archivos arbitrarios en el sistema, cargar archivos al servidor y enviar información de latidos.

Dada la funcionalidad limitada de la herramienta, se sospecha que el malware se utiliza principalmente para recopilar credenciales y realizar actividades de reconocimiento del sistema.

La evidencia muestra que las primeras iteraciones del malware se detectaron en la red ya en junio de 2020. Se cree que la campaña en sí, según DCSO, está activa desde al menos octubre de 2020.

La última muestra descubierta por Kaspersky, subida a VirusTotal en julio de 2023, se hace pasar por OpenVPN Connect (“OpenVPNConnect.pkg”) que, una vez iniciado, establece contacto con un servidor C2 especificado en la puerta trasera para ejecutar cuatro comandos básicos similares a los de su homólogo de Windows:

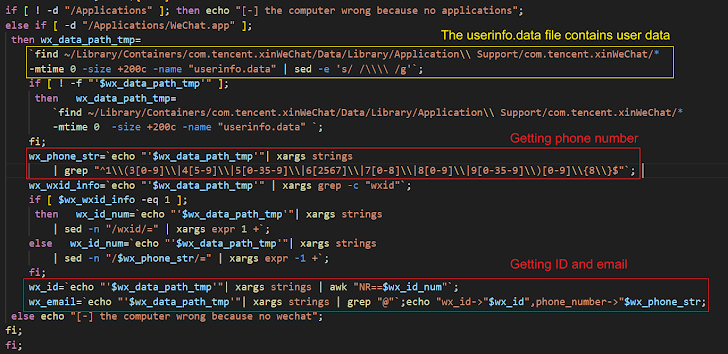

- Ejecutar comandos de shell (por ejemplo, información del sistema, dirección IP local, lista de aplicaciones instaladas, datos de DingTalk, Google Password Manager y WeChat)

- Escribir un archivo en el disco

- Enviar un archivo al servidor C2

- Comprobar la disponibilidad de una víctima

“El malware intenta obtener el WeChatID, el correo electrónico y el número de teléfono de la víctima a través de WeChat”, dijo Puzan. “En cuanto a DingTalk, los atacantes están interesados en datos más detallados de la víctima: nombre de la organización y departamento donde trabaja el usuario, nombre de usuario, dirección de correo electrónico corporativa, [and] número de teléfono.”

Un análisis más detallado de la infraestructura de ataque ha revelado que casi todos los servidores C2 están ubicados en China, salvo dos que se encuentran en Estados Unidos y los Países Bajos.

Además de eso, se dice que el archivo ZIP que contiene el paquete de instalación de macOS (“OpenVPNConnect.zip”) se descargó previamente de un dominio perteneciente a un desarrollador de videojuegos chino llamado miHoYo, conocido por Genshin Impact y Honkai.

Actualmente no está claro cómo se cargó el archivo al dominio en cuestión (“vpn.mihoyo[.]com”) y si el servidor fue comprometido en algún momento en el pasado. Tampoco se ha determinado cuán extendida está la campaña, pero el hecho de que la puerta trasera se esté utilizando incluso después de todos estos años indica cierto grado de éxito.

“La versión para macOS de HZ Rat que encontramos muestra que los actores de amenazas detrás de los ataques anteriores aún están activos”, dijo Puzan. “El malware solo recopilaba datos de los usuarios, pero luego podía usarse para moverse lateralmente a través de la red de la víctima, como lo sugiere la presencia de direcciones IP privadas en algunas muestras”.