El grupo de ciberespionaje con nexo con China fue rastreado como Tifón Volt Se ha atribuido con moderada confianza a la explotación de día cero de una falla de seguridad de alta gravedad revelada recientemente que afecta a Versa Director.

Los ataques apuntaron a cuatro víctimas estadounidenses y una víctima no estadounidense en los sectores de proveedores de servicios de Internet (ISP), proveedores de servicios administrados (MSP) y tecnología de la información (TI) a partir del 12 de junio de 2024, dijo el equipo de Black Lotus Labs en Lumen Technologies. dicho En un informe técnico compartido con The Hacker News, se cree que la campaña está en curso contra sistemas Versa Director sin parches.

La falla de seguridad en cuestión es CVE-2024-39717 (puntuación CVSS: 6.6), un error de carga de archivos que afecta a Versa Director y que fue agregado al catálogo de Vulnerabilidades Explotadas Conocidas (KEV) la semana pasada por la Agencia de Seguridad de Infraestructura y Ciberseguridad de Estados Unidos (CISA).

«Esta vulnerabilidad permitió que los usuarios con privilegios Provider-Data-Center-Admin o Provider-Data-Center-System-Admin cargaran archivos potencialmente maliciosos», dijo Versa dicho en un aviso publicado el lunes, se afirma que los clientes afectados no implementaron las pautas de fortalecimiento del sistema y del firewall emitidas en 2015 y 2017, respectivamente.

La falla básicamente permite a los actores de amenazas con privilegios de administrador cargar archivos maliciosos camuflados como archivos de imagen PNG aprovechando la opción «Cambiar favicono» en la interfaz gráfica de usuario de Versa Director. Se ha solucionado en las versiones 22.1.4 o posteriores.

El ataque de Volt Typhoon a Versa Networks, un proveedor de servicios de acceso seguro al borde (SASE), no es sorprendente y está en línea con la explotación histórica del adversario de equipos de red de pequeñas oficinas y oficinas en el hogar (SOHO) comprometidos para enrutar el tráfico de la red y evadir la detección durante períodos prolongados de tiempo.

La empresa con sede en Santa Clara cuenta Adobe, Axis Bank, Barclays, Capital One, Colt Technology Services, Infosys, Orange, Samsung, T-Mobile y Verizon entre sus clientes.

«Parte de la atribución [to Volt Typhoon] «Se basa en el uso de dispositivos SOHO y la forma en que se emplearon», dijo a The Hacker News Ryan English, investigador de seguridad de Black Lotus Labs de Lumen.

«Pero también hubo una combinación de TTP conocidas y observadas, incluida la infraestructura de red, la explotación de día cero, la selección estratégica de sectores/víctimas específicos, el análisis de web shell y otras superposiciones confirmadas de actividad maliciosa».

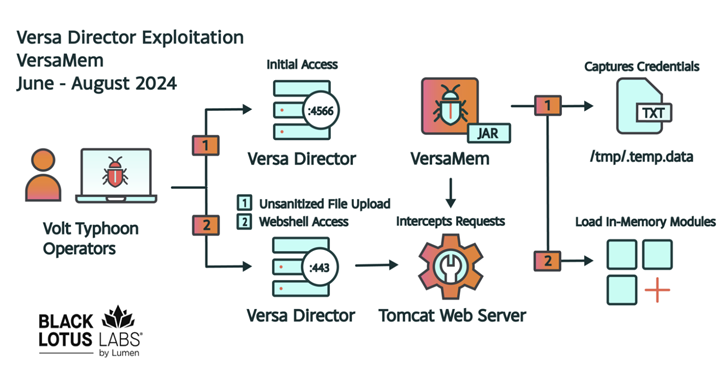

Las cadenas de ataque se caracterizan por la explotación de la falla para entregar un shell web personalizado denominado VersaMem («VersaTest.png») que está diseñado principalmente para interceptar y recolectar credenciales que permitirían el acceso a las redes de los clientes posteriores como un usuario autenticado, lo que resulta en un ataque a la cadena de suministro a gran escala.

Otra característica notable del sofisticado shell web JAR es que es de naturaleza modular y permite a los operadores cargar código Java adicional para ejecutarlo exclusivamente en la memoria.

La primera muestra de VersaMem fue subido a VirusTotal desde Singapur el 7 de junio de 2024. Hasta el 27 de agosto de 2024, ninguno de los motores antimalware ha marcado el shell web como malicioso. Se cree que los actores de amenazas pueden haber estado probando el shell web en la naturaleza en víctimas no estadounidenses antes de implementarlo en objetivos estadounidenses.

El shell web «aprovecha la instrumentación Java y Javassist para inyectar código malicioso en el espacio de memoria del proceso del servidor web Tomcat en los servidores Versa Director explotados», explicaron los investigadores.

«Una vez inyectado, el código web shell intercepta la funcionalidad de autenticación de Versa, lo que permite al atacante interceptar pasivamente las credenciales en texto simple, lo que potencialmente posibilita compromisos posteriores de la infraestructura del cliente a través del uso legítimo de credenciales».

«Además, el shell web se conecta a la funcionalidad de filtrado de solicitudes de Tomcat, lo que permite al actor de amenazas ejecutar código Java arbitrario en la memoria del servidor comprometido mientras evita los métodos de detección basados en archivos y protege su shell web, sus módulos y el día cero en sí».

Para contrarrestar la amenaza que representa el grupo de ataques, se recomienda aplicar las mitigaciones necesarias, bloquear el acceso externo a los puertos 4566 y 4570, buscar de forma recursiva archivos de imagen PNG y escanear en busca de posible tráfico de red originado desde dispositivos SOHO al puerto 4566 en los servidores Versa Director.

Volt Typhoon, también conocido como Bronze Silhouette, Insidious Taurus, UNC3236, Vanguard Panda y Voltzite, es una amenaza persistente avanzada que se sabe que está activa durante al menos cinco años y que ataca instalaciones de infraestructura crítica en los EE. UU. y Guam con el objetivo de mantener un acceso sigiloso y exfiltrar datos confidenciales.

«Este es un caso que muestra cómo Volt Typhoon sigue intentando acceder a sus víctimas finales de forma paciente e indirecta», dijo English. «En este caso, han elegido el sistema Versa Director como medio para atacar una encrucijada estratégica de información donde podrían recopilar credenciales y acceso, para luego avanzar por la cadena hasta su víctima final».

«La evolución de Volt Typhoon a lo largo del tiempo nos muestra que, si bien una empresa puede no sentir que llamaría la atención de un actor estatal nacional altamente calificado, los clientes a los que se supone que sirve un producto pueden ser el objetivo real y eso nos preocupa a todos».