Investigadores de ciberseguridad han descubierto un nuevo malware para Android que puede transmitir los datos de pago sin contacto de las víctimas desde tarjetas de crédito y débito físicas a un dispositivo controlado por un atacante con el objetivo de realizar operaciones fraudulentas.

La empresa eslovaca de ciberseguridad está rastreando el nuevo malware como NGate y afirma que observó la campaña de software criminal dirigida a tres bancos en Chequia.

El malware «tiene la capacidad única de transmitir datos de las tarjetas de pago de las víctimas, a través de una aplicación maliciosa instalada en sus dispositivos Android, al teléfono Android rooteado del atacante», dijeron los investigadores Lukáš Štefanko y Jakub Osmani. dicho en un análisis.

La actividad forma parte de una campaña más amplia que se ha detectado que tiene como objetivo a instituciones financieras de Chequia desde noviembre de 2023 mediante el uso de aplicaciones web progresivas (PWA) y WebAPK maliciosas. El primer uso registrado de NGate fue en marzo de 2024.

El objetivo final de los ataques es clonar datos de comunicación de campo cercano (NFC) de las tarjetas de pago físicas de las víctimas mediante NGate y transmitir la información a un dispositivo atacante que luego emula la tarjeta original para retirar dinero de un cajero automático.

NGate tiene sus raíces en una herramienta legítima llamada Puerta NFCque fue desarrollado originalmente en 2015 con fines de investigación de seguridad por estudiantes del Laboratorio de Redes Móviles Seguras de la TU Darmstadt.

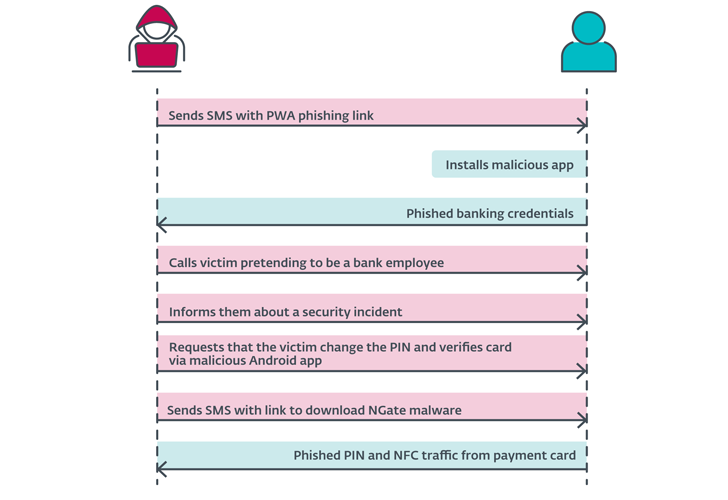

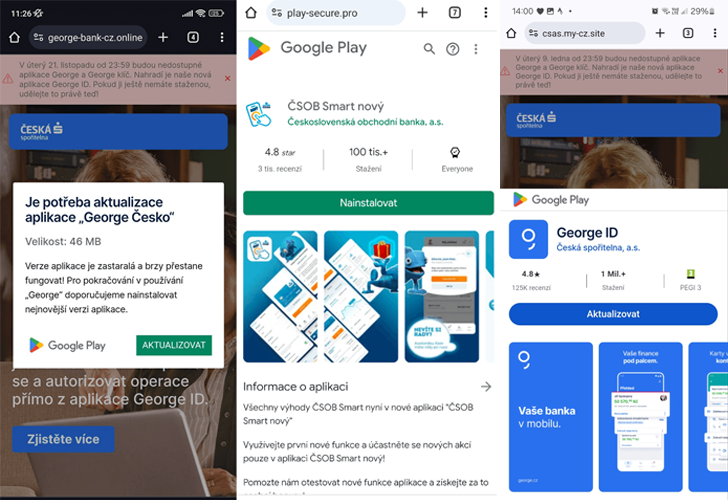

Se cree que las cadenas de ataque involucran una combinación de ingeniería social y phishing por SMS para engañar a los usuarios para que instalen NGate dirigiéndolos a dominios de corta duración que se hacen pasar por sitios web bancarios legítimos o aplicaciones de banca móvil oficiales disponibles en la tienda Google Play.

Hasta la fecha se han identificado hasta seis aplicaciones NGate diferentes entre noviembre de 2023 y marzo de 2024, cuando las actividades se detuvieron probablemente después de detención Las autoridades checas arrestaron a un joven de 22 años por robar fondos de cajeros automáticos.

NGate, además de abusar de la funcionalidad de NFCGate para capturar el tráfico NFC y pasarlo a otro dispositivo, solicita a los usuarios que ingresen información financiera confidencial, incluido el ID de cliente bancario, la fecha de nacimiento y el código PIN de su tarjeta bancaria. La página de phishing se presenta dentro de un Vista web.

«También les pide que activen la función NFC en su teléfono inteligente», dijeron los investigadores. «Luego, se les indica a las víctimas que coloquen su tarjeta de pago en la parte posterior de su teléfono inteligente hasta que la aplicación maliciosa la reconozca».

Los ataques adoptan además un enfoque insidioso en el que las víctimas, después de haber instalado la aplicación PWA o WebAPK a través de enlaces enviados por mensajes SMS, sufren phishing de sus credenciales y posteriormente reciben llamadas del actor de la amenaza, que se hace pasar por un empleado del banco y les informa que su cuenta bancaria había sido comprometida como resultado de la instalación de la aplicación.

Posteriormente, se les pide que cambien su PIN y validen su tarjeta bancaria mediante una aplicación móvil diferente (por ejemplo, NGate), a la que también se les envía un enlace de instalación por SMS. No hay pruebas de que estas aplicaciones se distribuyeran a través de Google Play Store.

«NGate utiliza dos servidores distintos para facilitar sus operaciones», explicaron los investigadores. «El primero es un sitio web de phishing diseñado para atraer a las víctimas para que proporcionen información confidencial y capaz de iniciar un ataque de retransmisión NFC. El segundo es un servidor de retransmisión NFCGate encargado de redirigir el tráfico NFC desde el dispositivo de la víctima al del atacante».

La revelación se produce cuando Zscaler ThreatLabz detalló una nueva variante de un conocido troyano bancario de Android llamado Copybara que se propaga a través de ataques de phishing de voz (vishing) y los atrae para que ingresen las credenciales de su cuenta bancaria.

«Esta nueva variante de Copybara ha estado activa desde noviembre de 2023 y utiliza el protocolo MQTT para establecer comunicación con su servidor de comando y control (C2)», dijo Ruchna Nigam dicho.

«El malware abusa de la función de servicio de accesibilidad que es nativa de los dispositivos Android para ejercer un control granular sobre el dispositivo infectado. En segundo plano, el malware también procede a descargar páginas de phishing que imitan a las casas de cambio de criptomonedas y a las instituciones financieras más populares mediante el uso de sus logotipos y nombres de aplicaciones».