Lea el artículo completo para conocer los puntos clave de la reciente charla sobre gestión de exposición del vicepresidente de productos de Intruder, Andy Hornegold. Si desea escuchar las opiniones de Andy de primera mano, Vea el seminario web a pedido de IntruderPara obtener más información sobre reduciendo su superficie de ataqueComuníquese con su equipo hoy mismo.

Gestión de la superficie de ataque vs. gestión de la exposición

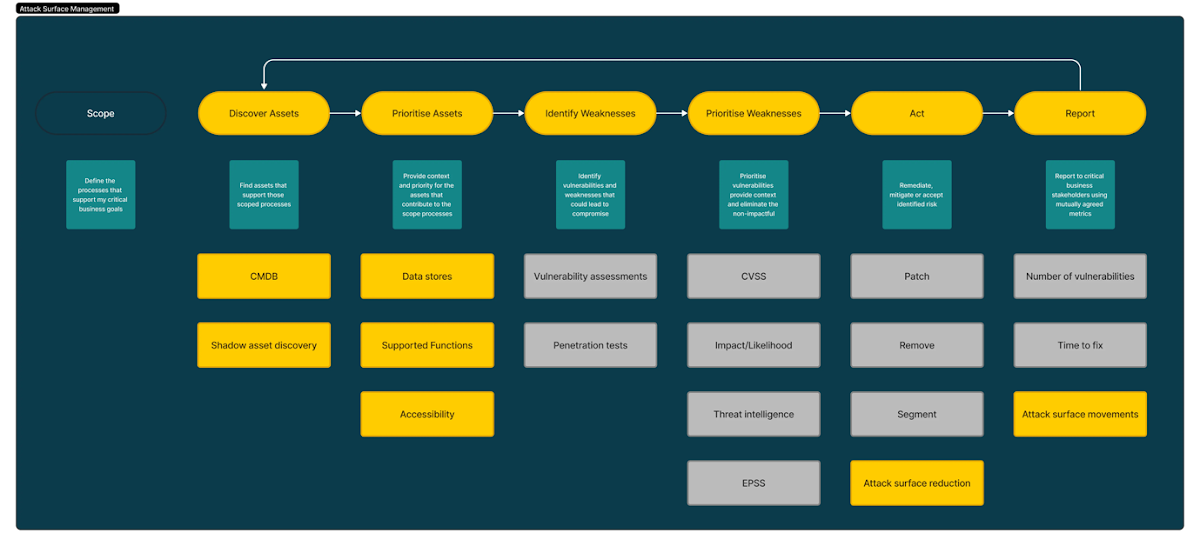

La gestión de la superficie de ataque (ASM) es el proceso continuo de descubrir e identificar activos que un atacante puede ver en Internet, mostrando dónde existen brechas de seguridad, dónde se pueden usar para realizar un ataque y dónde las defensas son lo suficientemente fuertes como para repeler un ataque. Si hay algo en Internet que un atacante puede explotar, generalmente se incluye en el ámbito de la gestión de la superficie de ataque.

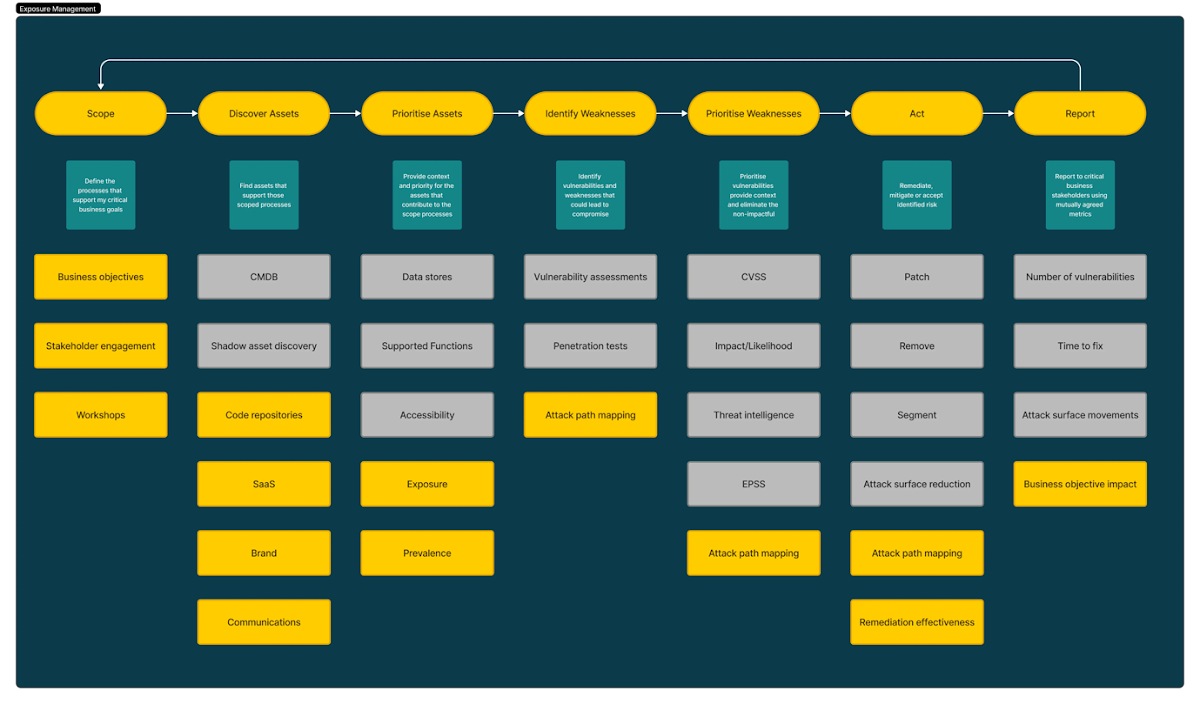

La gestión de la exposición va un paso más allá e incluye los activos de datos, las identidades de los usuarios y la configuración de las cuentas en la nube. Se puede resumir como el conjunto de procesos que permiten a las organizaciones evaluar de forma continua y consistente la visibilidad, la accesibilidad y la vulnerabilidad de sus activos digitales.

El viaje continuo hacia la gestión de amenazas

La gestión continua es fundamental por varios motivos. Su empresa, su superficie de ataque y el panorama de amenazas no son estáticos, sino que cambian y evolucionan constantemente. Cada hora se revelan nuevas vulnerabilidades, se publican nuevos exploits para vulnerabilidades antiguas y los actores de amenazas actualizan sus técnicas continuamente. Además, los nuevos sistemas y servicios suelen estar expuestos a Internet y, si está ejecutando procesos de CI/CD, sus aplicaciones se actualizan con frecuencia, lo que podría crear brechas de seguridad explotables.

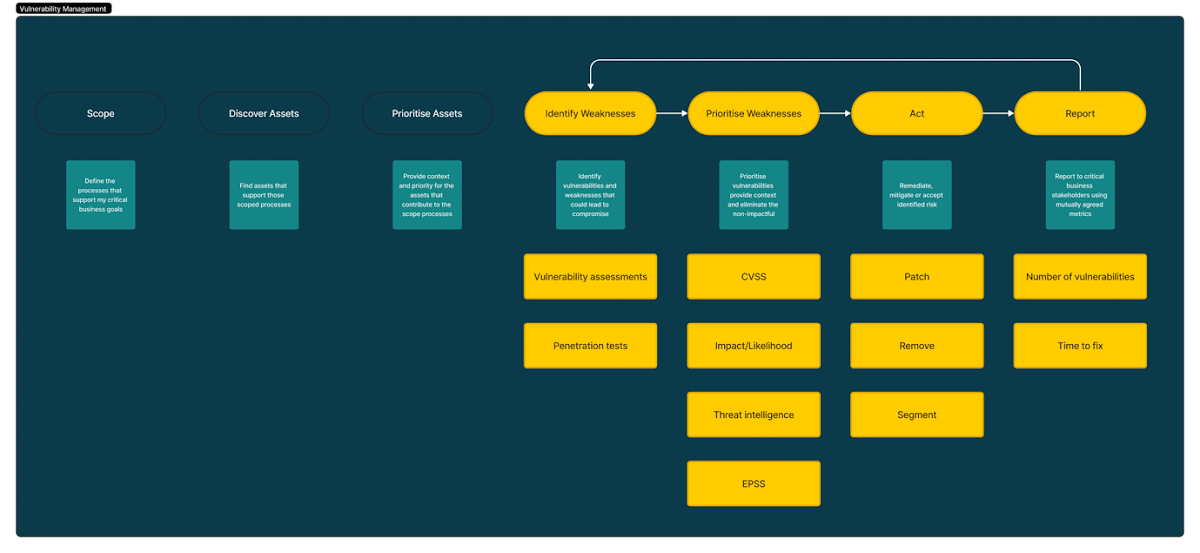

Más allá de los CVE

Cada vez más, la gestión de vulnerabilidades se ve a través de una lente estrecha de vulnerabilidades que tienen CVE. El equipo de Intruder no está de acuerdo con este enfoque y cree que si hay una debilidad en su superficie de ataque, es una vulnerabilidad independientemente de si tiene un CVE asociado o no.

Por lo tanto, a diferencia del enfoque limitado de la gestión de vulnerabilidades, la gestión de la exposición abarca todo el panorama, incluidas las configuraciones incorrectas y las debilidades potenciales que no tienen una CVE asociada. Tomemos como ejemplo la inyección SQL. No tiene una CVE, pero sigue siendo una vulnerabilidad en su aplicación que podría generar consecuencias graves si se explota. Además, tener Windows Remote Desktop expuesto a Internet no tiene una CVE asociada, pero presenta un riesgo que un atacante puede intentar explotar. En última instancia, la gestión de la exposición proporciona un nombre común para la forma en que percibimos y gestionamos estas amenazas.

Priorizar las vulnerabilidades: la necesidad de contexto

Actualmente, la mayoría de los escáneres de vulnerabilidades proporcionan una lista de vulnerabilidades, cada una como un punto de datos independiente. Por ejemplo, podrían informar: “El sistema X tiene la vulnerabilidad Y; deberías solucionarla”. Sin embargo, cuando se trata de un gran número de vulnerabilidades, esta información por sí sola no es suficiente.

Una priorización eficaz requiere más contexto para garantizar que los recursos limitados de su equipo se concentren en cuestiones que realmente marcarán la diferencia. Por ejemplo, es fundamental comprender qué activos respaldan sus funciones empresariales críticas, qué vulnerabilidades se pueden encadenar para afectar a las funciones empresariales críticas y por dónde podría entrar un atacante a su red si se explotaran estos activos.

Este enfoque transforma la gestión de vulnerabilidades de tareas aisladas y compartimentadas en una estrategia cohesiva, proporcionando el contexto necesario para determinar no solo si Se debe corregir una vulnerabilidad, pero también cuando.

Al igual que la meditación ayuda a filtrar el bombardeo diario de pensamientos y distracciones, el enfoque de Intruder para la gestión de la exposición tiene como objetivo filtrar el ruido para centrarse en los problemas que más importan.

Por qué es importante la gestión de la exposición

La gestión de la exposición es importante porque no todo lo que se puede solucionar debe solucionarse de inmediato. Sin un enfoque estratégico, corre el riesgo de perder un tiempo valioso resolviendo problemas de bajo impacto, como un certificado TLS no confiable en una red interna, en lugar de abordar vulnerabilidades que podrían llevar a comprometer un sistema de misión crítica.

Es posible que usted y su equipo tengan un impacto desproporcionado e incluso más significativo en el perfil de riesgo de su organización si tienen más tiempo para concentrarse en actividades estratégicamente importantes que protejan a su organización de manera más eficaz. Esto se puede lograr evitando una reacción instintiva ante cada vulnerabilidad (similar a jugar al topo), que es lo que la gestión de la exposición pretende lograr.

Es posible reducir el volumen de tareas que lleva a cabo su equipo explorando su entorno, comprendiendo qué activos respaldan procesos críticos para el negocio, estableciendo equipos dedicados responsables de la remediación de esos activos y fijando umbrales o desencadenantes que especifiquen cuándo es necesario abordar los problemas.

La necesidad de gestionar la exposición

Hay abundantes ejemplos recientes de atacantes que obtienen control total a través de puntos de entrada aparentemente inocuos.

Un desarrollador de Microsoft descubrió una puerta trasera colocada deliberadamente en xz-utils, una utilidad de compresión de datos esencial para Linux y sistemas operativos tipo Unix. Esta vulnerabilidad, encontrada en las versiones 5.6.0 y 5.6.1, permitió que un actor de amenazas desconocido ejecutara comandos en sistemas que ejecutaban estas versiones de xz-utils y tenían SSH expuesto a Internet. El momento del descubrimiento fue increíblemente afortunado, se descubrió antes de que las versiones comprometidas de xz-utils pudieran llegar a muchas distribuciones de Linux convencionales como Debian y Red Hat.

Aunque no se han registrado casos de explotación, los riesgos potenciales son considerables. Un agente de amenazas podría haber obtenido acceso a esos sistemas, lo que le habría proporcionado un punto de partida para comprometer otros sistemas en cualquier red conectada y extraer todos los datos confidenciales.

Los equipos de seguridad habrán dedicado tiempo y esfuerzo a investigar si estaban expuestos. Con la gestión de la exposición, habría sido fácil identificar las versiones afectadas dentro de sus entornos y establecer rápidamente que la exposición fue mínima, ya que las versiones comprometidas de xz-utils no están tan extendidas.

Curiosamente, el esfuerzo por incorporar la puerta trasera llevó cuatro años, lo que reveló un plan calculado y a largo plazo para comprometer el software de código abierto. Esto no es necesariamente nuevo, pero pone de relieve el hecho de que las amenazas persistentes avanzadas no se centran únicamente en las grandes empresas; si los actores de amenazas pueden comprometer un paquete de código abierto como xz-utils y hacer que llegue a las distribuciones principales, entonces todos corren riesgo.

Luego está Palo Alto Networks. Hizo un llamado urgente para que las empresas parcheen una vulnerabilidad crítica de día cero, conocida como CVE-2024-3400, en su software PAN-OS ampliamente utilizado que impulsa los productos de firewall GlobalProtect. Esta falla, encontrada en las versiones más nuevas del software, permite a los atacantes tomar el control completo de un firewall afectado de forma remota sin requerir autenticación, lo que representa una amenaza significativa para miles de empresas que dependen de estos firewalls para su seguridad. Dado su potencial para una explotación remota directa, Palo Alto le ha dado a esta vulnerabilidad la calificación de gravedad más alta. Usando las herramientas de gestión de la superficie de ataque disponibles, la identificación de los activos vulnerables debería ser casi instantánea, y con un proceso de gestión de la exposición en su lugar, el umbral para la remediación debería haber permitido que los responsables de la remediación o mitigación entraran en acción rápidamente.

Estos ejemplos demuestran cómo se pueden eliminar las amenazas de manera efectiva si las organizaciones pasan de un enfoque reactivo y apresurado a una gestión de exposición proactiva, en la que gestionan continuamente su superficie de ataque.

Cómo iniciar su viaje hacia una gestión eficaz de la exposición

Para comenzar a gestionar la exposición es necesario seguir unos pasos prácticos y manejables:

- Utilice lo que ya tiene: En primer lugar, recuerde que puede aprovechar los servicios que ya utiliza. Por ejemplo, si utiliza una herramienta como Intruder, ya cuenta con un proveedor de gestión de vulnerabilidades y gestión de superficies de ataque que puede ayudarle a poner en marcha su estrategia de gestión de la exposición. Como alternativa, un servicio de consultoría puede realizar ejercicios de mapeo de rutas de ataque y talleres sobre perfiles de amenazas.

- Define tu alcance: Al definir el alcance de lo que cubrirá su proceso de gestión de exposición, céntrese primero en los activos que están expuestos a Internet, ya que suelen ser los más vulnerables a los ataques. Intruder puede ayudarlo proporcionándole una vista de sus sistemas que dan a Internet, que puede usar como punto de partida para su proceso de gestión de exposición. También puede usar el etiquetado de objetivos de Intruder para segmentar los sistemas en sus alcances definidos. En el proceso de determinación del alcance, también busca identificar a las personas que son responsables de remediar el riesgo cuando se detecta una vulnerabilidad; puede agregar esos usuarios a Intruder y permitirles que solucionen y validen que se hayan resuelto los problemas. Si los datos están disponibles, recuerde también realizar un seguimiento de las aplicaciones SaaS que utiliza, ya que pueden contener datos y credenciales confidenciales.

- Descubra y priorice sus activos: Utilice una herramienta para identificar activos conocidos y desconocidos e identificar cuáles son críticos para el negocio y respaldan el alcance que ha definido previamente. Intruso descubre automáticamente nuevos activos en la nube Al integrarse con sus cuentas en la nube y ejecutar comprobaciones automáticas de subdominios, también puede agregar contexto a sus activos mediante el uso de etiquetas para especificar cómo contribuyen los sistemas a sus procesos comerciales y qué riesgo representan para esos procesos si se ven comprometidos.

- Realizar el descubrimiento y priorización de debilidades: El siguiente paso es evaluar cuáles de estos activos corren mayor riesgo de verse comprometidos y cuáles serían los objetivos más atractivos para los ciberatacantes. Con Intruder, puede encontrar vulnerabilidades en su infraestructura, aplicaciones y API, y recibir una lista de problemas priorizados para saber qué debe hacer primero. Intruder también ofrece un enfoque continuo para el descubrimiento y la priorización de vulnerabilidades mediante la supervisión de su red, lo que le muestra qué está expuesto y lanza análisis cuando algo cambia.

- Acto: Entonces es momento de actuar, ya sea mediante la remediación, la mitigación o la aceptación de riesgos. Intruder facilita la gestión y verificación de sus esfuerzos de remediación. Ejecute análisis de remediación, exporte problemas a sus sistemas de tickets, configure alertas en Slack y Teams, y más.

Trayendo todo de vuelta a casa

Al final, todos tenemos una cantidad de tiempo limitada.

Al minimizar las distracciones y permitir que su equipo se concentre en lo que realmente importa, la gestión de la exposición le permite lograr el mayor impacto con la menor inversión de tiempo.

Si su equipo se concentra en el 25 % de las vulnerabilidades que realmente importan, tendrá un 75 % más de tiempo para concentrarse en las actividades que son fundamentales para mantener su negocio seguro.

Intruder tiene como objetivo equipar a las organizaciones para que se concentren en lo significativo, lo impactante y, en última instancia, proteger su panorama digital en el acelerado mundo actual.

Y si eso significa tener fines de semana más tranquilos y alejarnos de nuestros escritorios con confianza sabiendo que nuestros activos están protegidos, entonces creo que estamos en el camino correcto. Tal vez no se trate tanto de gestionar vulnerabilidades o exposiciones, sino de gestionar nuestro enfoque en el flujo interminable de amenazas a la ciberseguridad.