En un caso de falla de seguridad operativa (OPSEC), el operador detrás de un nuevo ladrón de información llamado Styx Stealer filtró datos de su propia computadora, incluidos detalles relacionados con los clientes, información de ganancias, apodos, números de teléfono y direcciones de correo electrónico.

Styx Stealer, un derivado de Phemedrone Stealer, es capaz de robar datos del navegador, sesiones de mensajería instantánea de Telegram y Discord e información de monederos de criptomonedas, según afirmó la empresa de ciberseguridad Check Point en un análisis. Surgió por primera vez en abril de 2024.

«Styx Stealer probablemente se basa en el código fuente de una versión antigua de Phemedrone Stealer, que carece de algunas características que se encuentran en las versiones más nuevas, como el envío de informes a Telegram, el cifrado de informes y más», dijo la compañía. anotado.

«Sin embargo, el creador de Styx Stealer agregó algunas características nuevas: inicio automático, monitor de portapapeles y cripto-clipper, evasión de sandbox adicional y técnicas anti-análisis, y volvió a implementar el envío de datos a Telegram».

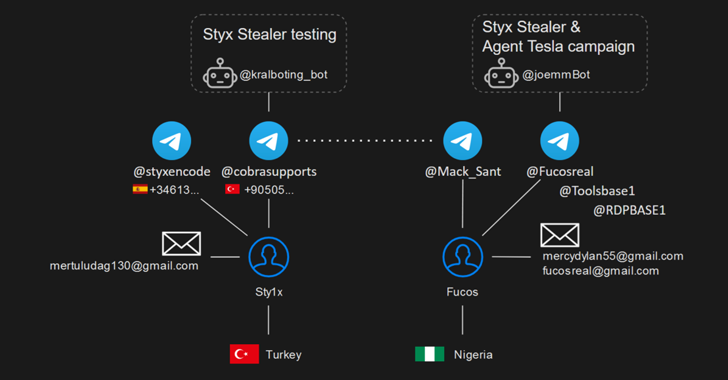

Se anuncia por $75 al mes (o $230 por tres meses o $350 por una suscripción de por vida) en un sitio web dedicado («styxcrypter[.]com»), las licencias para el malware requieren que los posibles compradores se pongan en contacto con una cuenta de Telegram (@styxencode). Está vinculado a un actor de amenazas con sede en Turquía que utiliza el alias STY1X en los foros de delitos cibernéticos.

Check Point dijo que pudo descubrir conexiones entre STY1X y una campaña de spam de marzo de 2024 que distribuía malware Agent Tesla dirigido a varios sectores en China, India, Filipinas y los Emiratos Árabes Unidos. La actividad de Agent Tesla ha sido relacionada con un actor de amenazas llamado Fucosreal, cuya ubicación aproximada es Nigeria.

Esto fue posible gracias a que STY1X depuró el ladrón en su propia máquina utilizando un token de bot de Telegram proporcionado por Fucosreal. Este error fatal permitió a la empresa de ciberseguridad identificar hasta 54 clientes y 8 billeteras de criptomonedas, probablemente pertenecientes a STY1X, que se dice que se utilizaron para recibir los pagos.

«Esta campaña se destacó por el uso de la API de bots de Telegram para la exfiltración de datos, aprovechando la infraestructura de Telegram en lugar de los servidores tradicionales de comando y control (C&C), que son más fácilmente detectables y bloqueables», señaló Check Point.

«Sin embargo, este método tiene un fallo importante: cada muestra de malware debe contener un token de bot para la autenticación. Al descifrar el malware para extraer este token se obtiene acceso a todos los datos enviados a través del bot, lo que expone la cuenta del destinatario».

La revelación se produce en medio de la aparición de nuevas cepas de malware ladrones como AilurófiloLadrón de Banshees y QWERTYal mismo tiempo que ladrones conocidos como RedLine se utilizan en ataques de phishing dirigidos a fabricantes vietnamitas de petróleo y gas, industria, electricidad y HVAC, industrias de pintura, química y hotelería.

«RedLine es un conocido ladrón que ataca credenciales de inicio de sesión, detalles de tarjetas de crédito, historial del navegador e incluso billeteras de criptomonedas», dijo Symantec, propiedad de Broadcom. dicho«Es utilizado activamente por múltiples grupos e individuos alrededor del mundo».

“Una vez instalado, recopila datos del ordenador de la víctima y los envía a un servidor remoto o canal de Telegram controlado por los atacantes”.