Los investigadores de ciberseguridad han arrojado luz sobre un actor de amenazas conocido como Águila ciega que ha atacado persistentemente a entidades e individuos en Colombia, Ecuador, Chile, Panamá y otras naciones latinoamericanas.

Los objetivos de estos ataques abarcan varios sectores, incluidas instituciones gubernamentales, empresas financieras y compañías de energía y de petróleo y gas.

«Blind Eagle ha demostrado adaptabilidad a la hora de definir los objetivos de sus ciberataques y versatilidad para alternar entre ataques con motivaciones puramente financieras y operaciones de espionaje», afirma Kaspersky dicho en un informe del lunes.

También conocido como APT-C-36, se cree que Blind Eagle está activo desde al menos 2018. El presunto grupo hispanohablante es conocido por utilizar señuelos de phishing para distribuir varios troyanos de acceso remoto disponibles públicamente, como AsyncRAT, BitRAT, Lime RAT, NjRAT, Quasar RAT y Remcos RAT.

A principios de marzo, eSentire detalló el uso por parte del adversario de un cargador de malware llamado Ande Loader para propagar Remcos RAT y NjRAT.

El punto de partida es un correo electrónico de phishing que se hace pasar por instituciones gubernamentales legítimas y entidades financieras y bancarias y que advierte engañosamente a los destinatarios que tomen medidas urgentes haciendo clic en un enlace que pretende llevarlos al sitio web oficial de la entidad imitada.

Los mensajes de correo electrónico también incluyen un archivo adjunto en formato PDF o Microsoft Word que contiene la misma URL y, en algunos casos, algunos detalles adicionales diseñados para impartir una mayor señal de urgencia y darle una apariencia de legitimidad.

El primer conjunto de URL dirige a los usuarios a sitios controlados por el actor que alojan un dropper inicial, pero solo después de determinar si la víctima pertenece a un país que se encuentra entre los objetivos del grupo. De lo contrario, se los dirige al sitio de la organización que los atacantes están suplantando.

«Esta redirección geográfica impide que se detecten nuevos sitios maliciosos y frustra la búsqueda y el análisis de estos ataques», dijo el proveedor ruso de ciberseguridad.

El dropper inicial viene en forma de un archivo ZIP comprimido, que, a su vez, incorpora un Visual Basic Script (VBS) responsable de recuperar la carga útil de la siguiente etapa desde un servidor remoto codificado de forma rígida. Estos servidores pueden ir desde sitios de alojamiento de imágenes hasta Pastebin y servicios legítimos como Discord y GitHub.

El malware de segunda etapa, a menudo ofuscado mediante métodos esteganográficos, es una DLL o un inyector .NET que posteriormente contacta con otro servidor malicioso para recuperar el troyano de la etapa final.

«El grupo a menudo utiliza técnicas de inyección de procesos para ejecutar la RAT en la memoria de un proceso legítimo, evadiendo así las defensas basadas en procesos», dijo Kaspersky.

«La técnica preferida del grupo es proceso de vaciadoEsta técnica consiste en crear un proceso legítimo en un estado suspendido, luego desasignar su memoria, reemplazarlo con una carga maliciosa y finalmente reanudar el proceso para iniciar la ejecución.

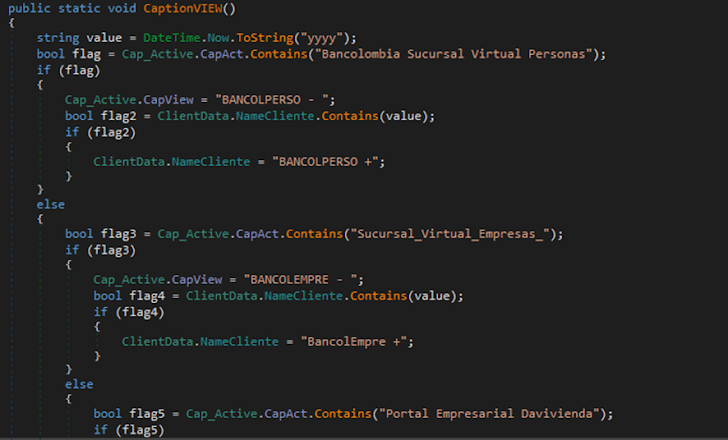

El uso de versiones modificadas de RAT de código abierto le da a Blind Eagle la flexibilidad de modificar sus campañas a voluntad, utilizándolas para espionaje cibernético o capturando credenciales para servicios financieros colombianos desde el navegador de la víctima cuando los títulos de las ventanas coinciden con una lista predefinida de cadenas en el malware.

Por otra parte, se han observado versiones modificadas de NjRAT equipadas con capacidades de registro de teclas y captura de pantalla para recopilar información confidencial. Además, la versión actualizada permite instalar complementos adicionales enviados desde un servidor para aumentar su funcionalidad.

Los cambios también se extienden a las cadenas de ataque. En junio de 2024, AsyncRAT se distribuyó a través de un cargador de malware denominado Hijack Loader, lo que sugiere un alto nivel de adaptabilidad por parte de los actores de amenazas. También sirve para destacar la incorporación de nuevas técnicas para sostener sus operaciones.

«Aunque las técnicas y procedimientos de BlindEagle puedan parecer simples, su eficacia permite al grupo mantener un alto nivel de actividad», concluyó Kaspersky. «Al ejecutar sistemáticamente campañas de espionaje cibernético y robo de credenciales financieras, Blind Eagle sigue siendo una amenaza importante en la región.