Los actores de amenazas están utilizando un nuevo tipo de malware llamado UULoader para entregar cargas útiles de siguiente etapa como Gh0st RAT y Mimikatz.

El equipo de investigación de Cyberint, que descubrió el malware, dijo que se distribuye en forma de instaladores maliciosos para aplicaciones legítimas dirigidas a hablantes de coreano y chino.

Hay evidencia que apunta a que UULoader es el trabajo de un hablante de chino debido a la presencia de cadenas chinas en los archivos de base de datos del programa (PDB) incrustados dentro del archivo DLL.

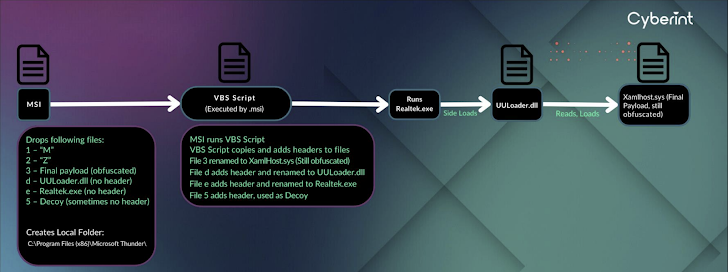

«Los archivos ‘principales’ de UULoader están contenidos en un archivo Microsoft Cabinet (.cab) que contiene dos ejecutables principales (un .exe y un .dll) a los que se les ha quitado el encabezado de archivo», dijo la empresa. dicho en un informe técnico compartido con The Hacker News.

Uno de los ejecutables es un binario legítimo que es susceptible a la carga lateral de DLL, que se utiliza para cargar lateralmente el archivo DLL que finalmente carga la etapa final, un archivo de ofuscación llamado «XamlHost.sys» que no es más que herramientas de acceso remoto como Gh0st RAT o el recolector de credenciales Mimikatz.

Dentro del archivo de instalación MSI hay un script de Visual Basic (.vbs) que es responsable de iniciar el ejecutable (por ejemplo, Realtek) y algunos ejemplos de UULoader también ejecutan un archivo señuelo como mecanismo de distracción.

«Esto suele corresponderse con lo que el archivo .msi pretende ser», dijo Cyberint. «Por ejemplo, si intenta hacerse pasar por una ‘actualización de Chrome’, el señuelo será una actualización legítima de Chrome».

No es la primera vez que los instaladores falsos de Google Chrome han dado lugar a la implementación de Gh0st RAT. El mes pasado, eSentire detalló una cadena de ataques dirigida a usuarios chinos de Windows que utilizaban un sitio falso de Google Chrome para difundir el troyano de acceso remoto.

El desarrollo se produce luego de que se ha observado que los actores de amenazas crean miles de sitios señuelo con temática de criptomonedas utilizados para ataques de phishing dirigidos a usuarios de servicios de billetera de criptomonedas populares como Coinbase, Exodus y MetaMask, entre otros.

«Estos actores están utilizando servicios de alojamiento gratuitos como Gitbook y Webflow para crear sitios atractivos en subdominios de typosquatter de billeteras criptográficas», dijo Symantec, propiedad de Broadcom. dicho«Estos sitios atraen a posibles víctimas con información sobre billeteras de criptomonedas y enlaces de descarga que en realidad conducen a URL maliciosas».

Estas URL sirven como un sistema de distribución de tráfico (TDS) que redirige a los usuarios a contenido de phishing o a algunas páginas inocuas si la herramienta determina que el visitante es un investigador de seguridad.

También se han producido campañas de phishing. haciéndose pasar por como entidades gubernamentales legítimas en India y Estados Unidos para redirigir a los usuarios a dominios falsos que recopilan información confidencial, que puede aprovecharse en futuras operaciones para otras estafas, enviar correos electrónicos de phishing, difundir desinformación o información errónea o distribuir malware.

Algunos de estos ataques son conocidos por el uso indebido de la plataforma Dynamics 365 Marketing de Microsoft para crear subdominios y enviar correos electrónicos de phishing, eludiendo así los filtros de correo electrónico. Estos ataques han recibido el nombre en código Tío estafa debido a que estos correos electrónicos se hacen pasar por la Administración de Servicios Generales de EE. UU. (GSA).

Los esfuerzos de ingeniería social han sacado aún más provecho de la popularidad de la ola de inteligencia artificial (IA) generativa para configurar dominios fraudulentos que imitan a OpenAI ChatGPT para proliferar actividades sospechosas y maliciosas, como phishing, grayware, ransomware y comando y control (C2).

«Sorprendentemente, más del 72 % de los dominios se asocian con aplicaciones GenAI populares al incluir palabras clave como gpt o chatgpt», Palo Alto Networks Unit 42 dicho en un análisis del mes pasado. «Entre todo el tráfico hacia estos [newly registered domains]El 35% estaba dirigido a dominios sospechosos».