Un equipo de investigadores del Centro Helmholtz para la Seguridad de la Información CISPA en Alemania ha descubierto un error arquitectónico que afecta a los chips XuanTie C910 y C920 de la empresa china T-Head. CPU RISC-V que podría permitir a los atacantes obtener acceso sin restricciones a dispositivos susceptibles.

La vulnerabilidad ha recibido el nombre en código de GhostWrite y se ha descrito como un error directo de la CPU integrado en el hardware, en lugar de un ataque de ejecución transitoria o de canal lateral.

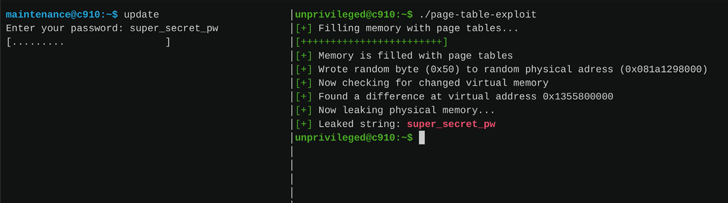

“Esta vulnerabilidad permite a atacantes sin privilegios, incluso aquellos con acceso limitado, leer y escribir cualquier parte de la memoria del ordenador y controlar dispositivos periféricos como tarjetas de red”, dijeron los investigadores. dicho“GhostWrite hace que las funciones de seguridad de la CPU sean ineficaces y no se puede solucionar sin deshabilitar aproximadamente la mitad de la funcionalidad de la CPU”.

CISPA descubrió que la CPU tiene instrucciones defectuosas en su extensión vectorial, un complemento del RISC-V ISA diseñado para manejar valores de datos más grandes que la arquitectura del conjunto de instrucciones (ISA) base.

Estas instrucciones defectuosas, que según los investigadores operan directamente en la memoria física en lugar de en la memoria virtual, podrían eludir el aislamiento del proceso que normalmente aplican el sistema operativo y el hardware.

Como resultado, un atacante sin privilegios podría utilizar esta vulnerabilidad para escribir en cualquier ubicación de la memoria y eludir las funciones de seguridad y aislamiento para obtener acceso total y sin restricciones al dispositivo. También podría filtrar cualquier contenido de la memoria de una máquina, incluidas las contraseñas.

“El ataque es 100% confiable, determinista y se ejecuta en tan solo microsegundos”, afirmaron los investigadores. “Ni siquiera las medidas de seguridad como la contenedorización de Docker o el sandboxing pueden detener este ataque. Además, el atacante puede secuestrar dispositivos de hardware que utilizan entrada/salida mapeada en memoria (MMIO), lo que le permite enviar cualquier comando a estos dispositivos”.

La contramedida más efectiva para GhostWrite es deshabilitar toda la funcionalidad vectorial, lo que, sin embargo, afecta gravemente el rendimiento y las capacidades de la CPU, ya que desactiva aproximadamente el 50% del conjunto de instrucciones.

“Por suerte, las instrucciones vulnerables se encuentran en la extensión vectorial, que puede ser desactivada por el sistema operativo”, señalaron los investigadores. “Esto mitiga por completo GhostWrite, pero también desactiva por completo las instrucciones vectoriales en la CPU”.

“Deshabilitar la extensión vectorial reduce significativamente el rendimiento de la CPU, especialmente para tareas que se benefician del procesamiento en paralelo y el manejo de grandes conjuntos de datos. Las aplicaciones que dependen en gran medida de estas funciones pueden experimentar un rendimiento más lento o una funcionalidad reducida”.

La revelación llega cuando el Equipo Rojo de Android en Google reveló Más de nueve fallas en la GPU Adreno de Qualcomm que podrían permitir que un atacante con acceso local a un dispositivo logre una escalada de privilegios y ejecución de código a nivel de kernel. Las debilidades ya fueron corregidas por el fabricante de chipsets.

También se desprende del descubrimiento de un nuevo Fallo de seguridad en procesadores AMD que podría ser potencialmente explotado por un atacante con acceso al kernel (también conocido como Ring-0) para elevar privilegios y modificar la configuración del Modo de administración del sistema (SMM o Ring-2) incluso cuando el bloqueo de SMM está habilitado.

Doblado Fregadero cerrado por IOActive (también conocida como CVE-2023-31315, puntuación CVSS: 7,5), se dice que la vulnerabilidad tiene permaneció sin detectar Durante casi dos décadas, el acceso a los niveles de privilegio más altos de una computadora permite desactivar funciones de seguridad e instalar malware persistente que puede pasar prácticamente desapercibido.

En declaraciones a WIRED, la empresa dicho La única forma de remediar una infección sería conectarse físicamente a las CPU mediante una herramienta basada en hardware conocida como programador SPI Flash y escanear la memoria en busca de malware instalado mediante SinkClose.

“Una validación incorrecta en un registro específico del modelo (MSR) podría permitir que un programa malicioso con acceso a ring0 modifique la configuración de SMM mientras el bloqueo de SMI está habilitado, lo que podría provocar la ejecución de código arbitrario”, AMD anotado en un aviso, indicando que tiene la intención de publicar actualizaciones para los fabricantes de equipos originales (OEM) para mitigar el problema.