El Equipo de Respuesta a Emergencias Informáticas de Ucrania (CERT-UA) ha prevenido de una nueva campaña de phishing que se hace pasar por el Servicio de Seguridad de Ucrania para distribuir malware capaz de acceder a escritorios remotos.

La agencia está rastreando la actividad bajo el nombre UAC-0198. Se estima que más de 100 computadoras han sido infectadas desde julio de 2024, incluidas las relacionadas con organismos gubernamentales del país.

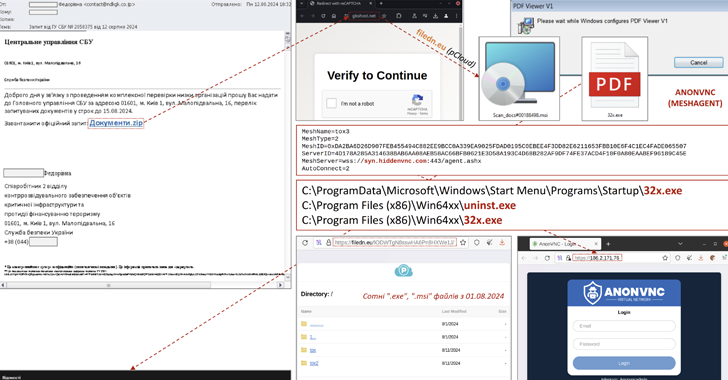

Las cadenas de ataque implican la distribución masiva de correos electrónicos para entregar un archivo ZIP que contiene un archivo de instalación MSI, cuya apertura conduce a la implementación de malware llamado ANONVNC.

ANONVNC, que se basa en una herramienta de gestión remota de código abierto llamada Agente de mallapermite el acceso sigiloso y no autorizado a los hosts infectados.

El desarrollo se produce como CERT-UA atribuido El grupo de hackers UAC-0102 realiza ataques de phishing propagando archivos adjuntos HTML que imitan la página de inicio de sesión de UKR.NET para robar las credenciales de los usuarios.

En las últimas semanas, la agencia también ha advertido sobre un aumento en las campañas que distribuyen el malware PicassoLoader con el objetivo final de implementar Cobalt Strike Beacon en los sistemas comprometidos. Los ataques se han vinculado a un actor de amenazas identificado como UAC-0057.

“Es razonable suponer que los objetos de interés de UAC-0057 podrían ser tanto los especialistas de las oficinas de proyectos como sus ‘contratistas’ de entre los empleados de los gobiernos locales pertinentes de Ucrania”, dijo CERT-UA. dicho.