Se han revelado vulnerabilidades de seguridad en la solución de acceso remoto industrial Ewon Cosy+ que podrían aprovecharse para obtener privilegios de root en los dispositivos y realizar ataques posteriores.

El acceso elevado podría luego usarse como arma para descifrar archivos de firmware cifrados y datos cifrados, como contraseñas en archivos de configuración, e incluso obtener certificados VPN X.509 correctamente firmados para que dispositivos externos tomen el control de sus sesiones VPN.

«Esto permite a los atacantes secuestrar sesiones VPN, lo que supone importantes riesgos de seguridad para los usuarios de Cosy+ y la infraestructura industrial adyacente», afirma el investigador de seguridad de SySS GmbH, Moritz Abrell. dicho en un nuevo análisis.

Los hallazgos fueron: presentado en la conferencia DEF CON 32 durante el fin de semana.

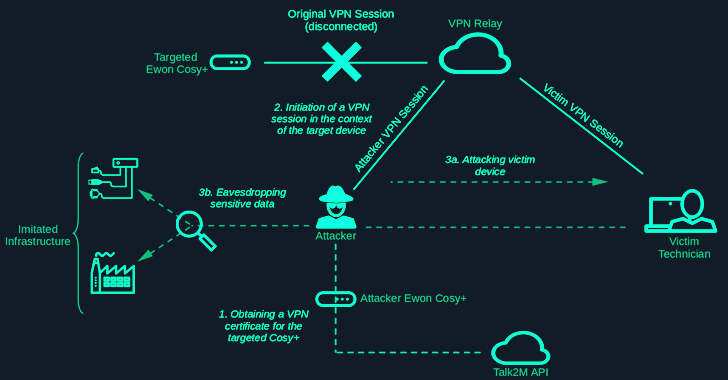

La arquitectura de Ewon Cosy+ implica el uso de una conexión VPN que se enruta a una plataforma administrada por el proveedor llamada Talk2m a través de OpenVPN. Los técnicos pueden conectarse de forma remota a la puerta de enlace industrial mediante un relé VPN que se realiza a través de OpenVPN.

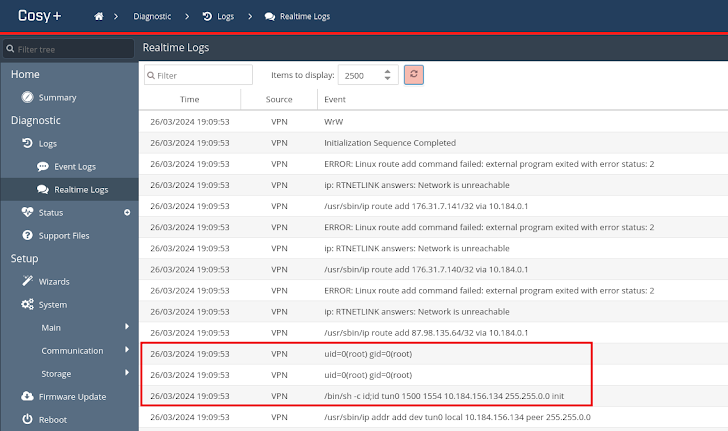

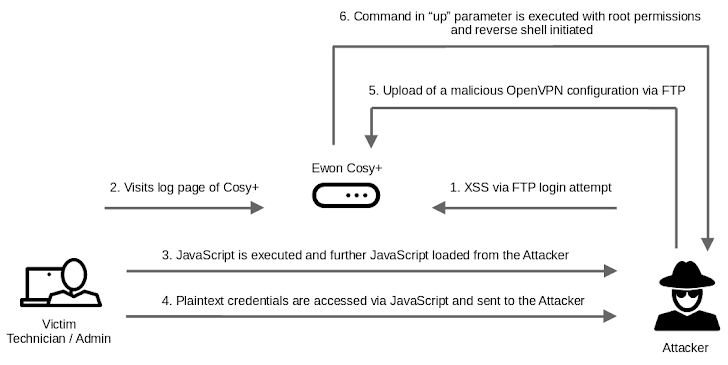

La empresa de pentest con sede en Alemania dijo que pudo descubrir una vulnerabilidad de inyección de comandos del sistema operativo y una evasión de filtro que hizo posible obtener un shell inverso cargando una configuración OpenVPN especialmente diseñada.

Un atacante podría haber aprovechado posteriormente una vulnerabilidad persistente de secuencias de comandos entre sitios (XSS) y el hecho de que el dispositivo almacena las credenciales codificadas en Base64 de la sesión web actual en una cookie desprotegida llamada credentials para obtener acceso administrativo y, en última instancia, rootearlo.

«Un atacante no autenticado puede obtener acceso root al Cosy+ combinando las vulnerabilidades encontradas y, por ejemplo, esperando que un usuario administrador inicie sesión en el dispositivo», dijo Abrell.

La cadena de ataque podría extenderse más para configurar la persistencia, acceder a las claves de cifrado específicas del firmware y descifrar el archivo de actualización del firmware. Además, se podría aprovechar una clave codificada almacenada dentro del binario para el cifrado de contraseñas para extraer los secretos.

«La comunicación entre Cosy+ y la API de Talk2m se realiza a través de HTTPS y está protegida mediante autenticación TLS mutua (mTLS)», explicó Abrell. «Si un dispositivo Cosy+ se asigna a una cuenta de Talk2m, el dispositivo genera una solicitud de firma de certificado (CSR) que contiene su número de serie como nombre común (CN) y la envía a la API de Talk2m».

Este certificado, al que el dispositivo puede acceder a través de la API Talk2m, se utiliza para la autenticación OpenVPN. Sin embargo, SySS descubrió que un actor de amenazas podría aprovechar la dependencia exclusiva del número de serie del dispositivo para registrar su propio CSR con un número de serie de un dispositivo objetivo e iniciar con éxito una sesión VPN.

«La sesión VPN original se sobrescribirá y, por lo tanto, el dispositivo original ya no será accesible», dijo Abrell. «Si los usuarios de Talk2m se conectan al dispositivo mediante el software cliente VPN Ecatcher, serán reenviados al atacante».

«Esto permite a los atacantes realizar otros ataques contra el cliente utilizado, por ejemplo, accediendo a los servicios de red como RDP o SMB del cliente víctima. El hecho de que la conexión del túnel en sí no esté restringida favorece este ataque».

«Dado que la comunicación de red se reenvía al atacante, la red y los sistemas originales podrían imitarse para interceptar la entrada del usuario de la víctima, como los programas PLC cargados o similares».

El desarrollo se produce luego de que Microsoft descubrió múltiples fallas en OpenVPN que podrían encadenarse para lograr la ejecución remota de código (RCE) y la escalada de privilegios locales (LPE).