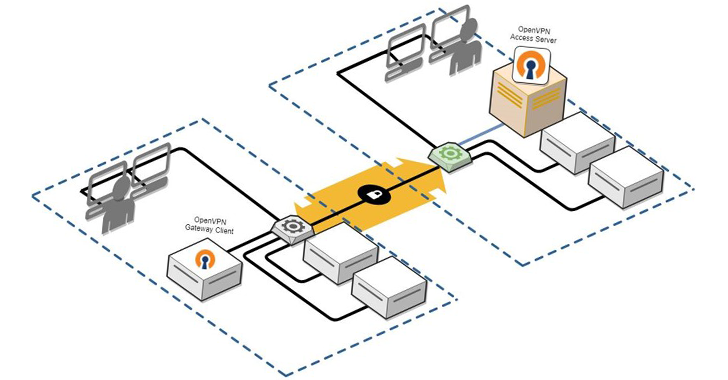

Microsoft reveló el jueves cuatro fallas de seguridad de gravedad media en el software de código abierto OpenVPN que podrían encadenarse para lograr la ejecución remota de código (RCE) y la escalada de privilegios locales (LPE).

“Esta cadena de ataques podría permitir a los atacantes obtener control total sobre los puntos finales seleccionados, lo que podría resultar en violaciones de datos, compromiso del sistema y acceso no autorizado a información confidencial”, dijo Vladimir Tokarev de la Comunidad de Inteligencia de Amenazas de Microsoft. dicho.

Dicho esto, el exploit, presentado por Black Hat USA 2024, requiere la autenticación del usuario y un conocimiento avanzado del funcionamiento interno de OpenVPN. Las fallas afectan a todas las versiones de OpenVPN anteriores a la versión 2.6.10 y 2.5.10.

El lista de vulnerabilidades es como sigue –

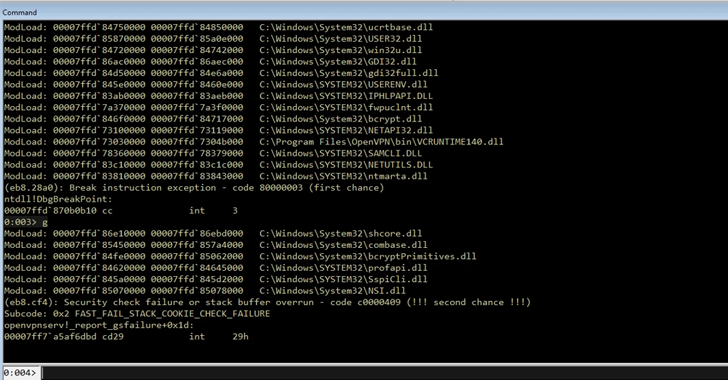

- CVE-2024-27459: una vulnerabilidad de desbordamiento de pila que provoca una denegación de servicio (DoS) y LPE en Windows

- CVE-2024-24974: acceso no autorizado a la canalización con nombre “\openvpn\service” en Windows, lo que permite a un atacante interactuar con ella de forma remota y ejecutar operaciones en ella

- CVE-2024-27903: una vulnerabilidad en el mecanismo del complemento que provoca RCE en Windows y LPE y manipulación de datos en Android, iOS, macOS y BSD

- CVE-2024-1305: una vulnerabilidad de desbordamiento de memoria que provoca ataques de denegación de servicio (DoS) en Windows

Los primeros tres de los cuatro fallos tienen su origen en un componente llamado openvpnserv, mientras que el último reside en el controlador del Punto de acceso de terminal de Windows (TAP).

Todas las vulnerabilidades pueden ser explotadas una vez que un atacante obtiene acceso a las credenciales OpenVPN de un usuario, que, a su vez, podrían obtenerse a través de varios métodos, incluida la compra de credenciales robadas en la web oscura, el uso de malware ladrón o el rastreo del tráfico de red para capturar hashes NTLMv2 y luego usar herramientas de craqueo como HashCat o John the Ripper para decodificarlos.

Un atacante podría entonces encadenarse en diferentes combinaciones (CVE-2024-24974 y CVE-2024-27903 o CVE-2024-27459 y CVE-2024-27903) para lograr RCE y LPE, respectivamente.

“Un atacante podría aprovechar al menos tres de las cuatro vulnerabilidades descubiertas para crear exploits que faciliten RCE y LPE, que luego podrían encadenarse para crear una poderosa cadena de ataque”, dijo Tokarev, y agregó que podrían aprovechar métodos como Traiga su propio conductor vulnerable (BYOVD) después de lograr LPE.

“Mediante estas técnicas, el atacante puede, por ejemplo, desactivar Protect Process Light (PPL) para un proceso crítico como Microsoft Defender o eludir e interferir en otros procesos críticos del sistema. Estas acciones permiten a los atacantes eludir los productos de seguridad y manipular las funciones principales del sistema, lo que afianza aún más su control y evita ser detectado”.