Investigadores de ciberseguridad han descubierto un nuevo troyano bancario para Android llamado BlankBot que ataca a usuarios turcos con el objetivo de robar información financiera.

«BlankBot presenta una variedad de capacidades maliciosas, que incluyen inyecciones de clientes, registro de teclas, grabación de pantalla y se comunica con un servidor de control a través de una conexión WebSocket», Intel 471 dicho en un análisis publicado la semana pasada.

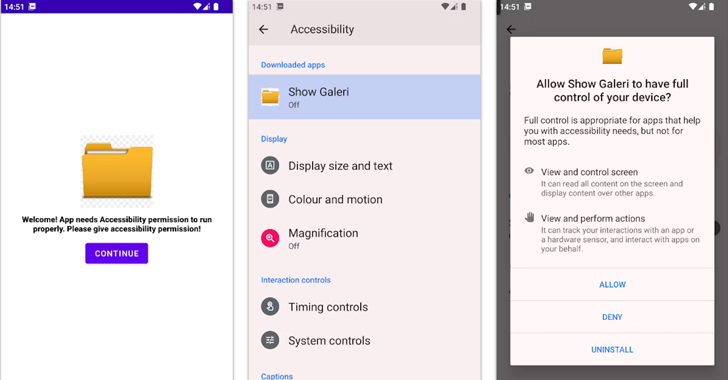

Descubierto el 24 de julio de 2024, se dice que BlankBot está en desarrollo activo y que el malware abusa de los permisos de los servicios de accesibilidad de Android para obtener control total sobre los dispositivos infectados.

A continuación se enumeran los nombres de algunos de los archivos APK maliciosos que contienen BlankBot:

- versión de la aplicación.apk (com.abcdefg.w568b)

- versión de la aplicación.apk (com.abcdef.w568b)

- aplicación-liberada-firmada (14).apk (com.whatsapp.chma14)

- aplicación.apk (com.whatsapp.chma14p)

- aplicación.apk (com.whatsapp.w568bp)

- showcuu.apk (com.whatsapp.w568b)

Al igual que el recientemente resurgido troyano Mandrake para Android, BlankBot implementa un instalador de paquetes basado en sesiones para eludir la función de configuración restringida introducida en Android 13 para evitar que las aplicaciones cargadas lateralmente soliciten directamente permisos peligrosos.

«El bot pide a la víctima que permita la instalación de aplicaciones de fuentes de terceros, luego recupera el archivo del kit de paquete de Android (APK) almacenado dentro del directorio de activos de la aplicación sin cifrado y continúa con el proceso de instalación del paquete», dijo Intel 471.

El malware viene con una amplia gama de funciones para realizar grabaciones de pantalla, registro de teclas e inyectar superposiciones basadas en comandos específicos recibidos desde un servidor remoto para recopilar credenciales de cuentas bancarias, datos de pago e incluso el patrón utilizado para desbloquear el dispositivo.

BlankBot también es capaz de interceptar mensajes SMS, desinstalar aplicaciones arbitrarias y recopilar datos como listas de contactos y aplicaciones instaladas. Además, utiliza la API de servicios de accesibilidad para evitar que el usuario acceda a la configuración del dispositivo o inicie aplicaciones antivirus.

«BlankBot es un nuevo troyano bancario para Android que todavía se encuentra en desarrollo, como lo demuestran las múltiples variantes de código observadas en diferentes aplicaciones», indicó la empresa de ciberseguridad. «Independientemente de ello, el malware puede realizar acciones maliciosas una vez que infecta un dispositivo Android».

Un portavoz de Google dijo a The Hacker News que la compañía no ha encontrado ninguna aplicación que contenga malware en Google Play Store.

“Los usuarios de Android están protegidos automáticamente contra las versiones conocidas de este malware mediante Protección de Google Play“Google Play Protect advierte a los usuarios y bloquea las aplicaciones que contienen este malware, incluso cuando esas aplicaciones provienen de fuentes externas a Play”, dijo el gigante tecnológico.

La revelación se produce mientras Google describió los diversos pasos que está tomando para combatir el uso por parte de actores de amenazas de simuladores de sitios celulares como Stingrays para inyectar mensajes SMS directamente en teléfonos Android, una técnica de fraude conocida como fraude SMS Blaster.

«Este método para inyectar mensajes elude por completo la red del operador, eludiendo así todos los sofisticados filtros antispam y antifraude basados en la red», afirma Google. dicho«Los SMS Blasters exponen una red LTE o 5G falsa que ejecuta una única función: degradar la conexión del usuario a un protocolo 2G heredado».

Las medidas de mitigación incluyen una opción de usuario para desactivar 2G a nivel de módem y apagar cifras nulasel último de los cuales es una configuración esencial para una estación base falsa con el fin de inyectar una carga útil SMS.

A principios de mayo, Google también dijo que estaba reforzando la seguridad celular al alertar a los usuarios si su conexión de red celular no está encriptada y si los delincuentes están usando simuladores de sitios celulares para espiar a los usuarios o enviarles mensajes fraudulentos basados en SMS.

(La historia se actualizó después de su publicación para incluir una respuesta de Google).