Los usuarios de Facebook son el objetivo de una red fraudulenta de comercio electrónico que utiliza cientos de sitios web falsos para robar datos personales y financieros mediante suplantación de marca y trucos de publicidad maliciosa.

El equipo de Inteligencia de Fraude en Pagos de Recorded Future, que detectó la campaña el 17 de abril de 2024, le ha dado el nombre de ERIAKOS debido al uso de la misma red de distribución de contenido (CDN) oss.eriakos[.]con.

“Estos sitios fraudulentos eran accesibles sólo a través de dispositivos móviles y señuelos publicitarios, una táctica destinada a evadir los sistemas de detección automatizados”, dijo la empresa. dichoseñalando que la red comprendía 608 sitios web fraudulentos y que la actividad abarca varias oleadas de corta duración.

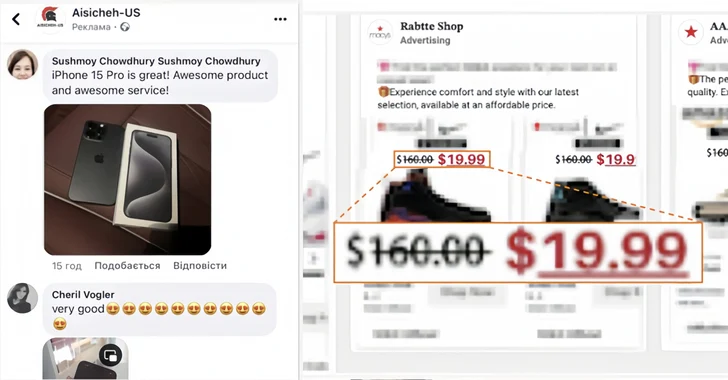

Un aspecto destacable de la sofisticada campaña es que estaba dirigida exclusivamente a usuarios de dispositivos móviles que accedían a los sitios fraudulentos a través de anuncios publicitarios en Facebook, algunos de los cuales se basaban en descuentos por tiempo limitado para incitar a los usuarios a hacer clic en ellos. Recorded Future afirmó que se publican hasta 100 metaanuncios relacionados con un solo sitio web fraudulento en un día.

Se ha descubierto que los sitios web y anuncios falsificados se hacen pasar principalmente por una importante plataforma de comercio electrónico y un fabricante de herramientas eléctricas, y también seleccionan a las víctimas con ofertas de venta falsas de productos de varias marcas conocidas. Otro mecanismo de distribución crucial implica el uso de comentarios falsos de usuarios en Facebook para atraer a las víctimas potenciales.

“Las cuentas comerciales y los dominios relacionados vinculados a los sitios web fraudulentos están registrados en China, lo que indica que los actores de amenazas que operan esta campaña probablemente establecieron el negocio que utilizan para administrar las cuentas comerciales fraudulentas en China”, señaló Recorded Future.

esta no es la primera vez redes de comercio electrónico criminales han surgido con el objetivo de recopilar información de tarjetas de crédito y obtener ganancias ilícitas a partir de pedidos falsos. En mayo de 2024, una red masiva de 75.000 tiendas en línea falsas, denominadas Bazar falso – se descubrió que había ganado más de 50 millones de dólares publicitando zapatos y ropa de marcas conocidas a precios bajos.

Luego, el mes pasado, Orange Cyberdefense reveló un sistema de dirección de tráfico (TDS) previamente no documentado llamado R0bl0ch0n TDS que se utiliza para promover estafas de marketing de afiliados a través de una red de sitios falsos de tiendas y encuestas de sorteos con el objetivo de obtener información de tarjetas de crédito.

“Se utilizan varios vectores distintos para la difusión inicial de las URL que redireccionan a través del TDS de R0bl0ch0n, lo que indica que es probable que estas campañas las lleven a cabo diferentes afiliados”, dijo el investigador de seguridad Simon Vernin. dicho.

El desarrollo se produce debido a que se han mostrado anuncios falsos de Google al buscar Google Authenticator en el motor de búsqueda. observado redirigir a los usuarios a un sitio fraudulento (“chromeweb-authenticators”)[.]com”) que entrega un ejecutable de Windows alojado en GitHub, que en última instancia libera un ladrón de información llamado DeerStealer.

Lo que hace que los anuncios parezcan aparentemente legítimos es que parecen ser de “google.com” y la identidad del anunciante está verificada por Google, según Malwarebytes, que dijo que “un individuo desconocido pudo hacerse pasar por Google y distribuir con éxito malware disfrazado de un producto de marca Google”.

También se han detectado campañas de publicidad maliciosa que difunden varias otras familias de malware, como SocGholish (también conocidos como FakeUpdates), MadMxShell y WorkersDevBackdoor, y Malwarebytes descubrió superposiciones de infraestructura entre los dos últimos, lo que indica que es probable que estén ejecutados por los mismos actores de amenazas.

Además de eso, los anuncios de Angry IP Scanner se han utilizado para atraer a los usuarios a sitios web falsos y la dirección de correo electrónico “goodgoo1ge@protonmail[.]”com” se ha utilizado para registrar dominios que entregan MadMxShell y WorkersDevBackdoor.

“Ambas cargas útiles de malware tienen la capacidad de recopilar y robar datos confidenciales, así como de proporcionar una ruta de entrada directa para los agentes de acceso inicial involucrados en la implementación del ransomware”, dijo el investigador de seguridad Jerome Segura. dicho.