Una falla de seguridad recientemente parcheada que afecta a los hipervisores VMware ESXi ha sido explotada activamente por «varios» grupos de ransomware para obtener permisos elevados e implementar malware de cifrado de archivos.

Los ataques implican la explotación de CVE-2024-37085 (Puntuación CVSS: 6,8), una omisión de autenticación de integración de Active Directory que permite a un atacante obtener acceso administrativo al host.

«Un actor malintencionado con suficientes permisos de Active Directory (AD) puede obtener acceso total a un host ESXi que se configuró previamente para usar AD para la administración de usuarios al volver a crear el grupo AD configurado (‘Administradores ESXi’ de manera predeterminada) después de que se eliminó de AD», dijo VMware, propiedad de Broadcom. anotado en un aviso publicado a fines de junio de 2024.

En otras palabras, aumentar los privilegios en ESXi al administrador fue tan simple como crear un nuevo grupo de AD llamado «Administradores de ESX» y agregarle cualquier usuario, o renombrar cualquier grupo en el dominio a «Administradores de ESX» y agregar un usuario al grupo o usar un miembro del grupo existente.

Microsoft, en un nuevo análisis publicado el 29 de julio, dijo que observó que operadores de ransomware como Storm-0506, Storm-1175, Octo Tempest y Manatee Tempest aprovechaban la técnica posterior al compromiso para implementar Akira y Black Basta.

«Los hipervisores VMware ESXi unidos a un dominio de Active Directory consideran que cualquier miembro de un grupo de dominio llamado ‘Administradores de ESX’ tiene acceso administrativo completo de forma predeterminada», dijeron los investigadores Danielle Kuznets Nohi, Edan Zwick, Meitar Pinto, Charles-Edouard Bettan y Vaibhav Deshmukh. dicho.

«Este grupo no es un grupo integrado en Active Directory y no existe de manera predeterminada. Los hipervisores ESXi no validan la existencia de dicho grupo cuando el servidor se une a un dominio y aún tratan a los miembros de un grupo con este nombre con acceso administrativo completo, incluso si el grupo no existía originalmente».

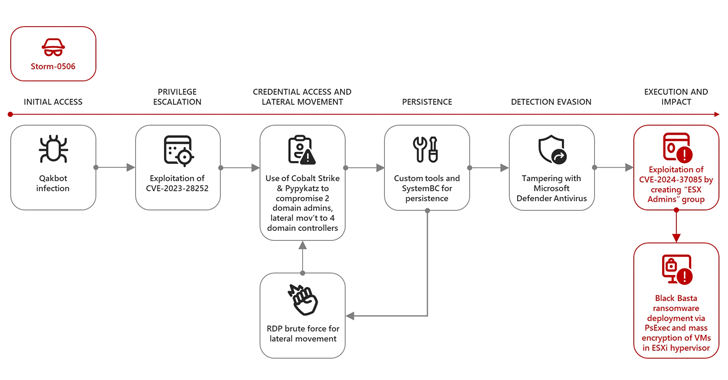

En un ataque organizado por Storm-0506 contra una empresa de ingeniería anónima en América del Norte, el actor de amenazas utilizó la vulnerabilidad como arma para obtener permisos elevados en los hipervisores ESXi después de haber obtenido un punto de apoyo inicial utilizando una infección de QakBot y explotando otra falla en el controlador del Sistema de archivos de registro común de Windows (CLFS) (CVE-2023-28252, puntuación CVSS: 7.8) para la escalada de privilegios.

Posteriormente, las fases implicaron el despliegue de Cobalt Strike y Gato pelirrojouna versión Python de Mimikatz, para robar credenciales de administrador de dominio y moverse lateralmente a través de la red, seguido de eliminar el implante SystemBC para persistencia y abusar del acceso de administrador de ESXi para implementar Black Basta.

«También se observó que el actor intentaba forzar las conexiones del Protocolo de escritorio remoto (RDP) a varios dispositivos como otro método de movimiento lateral, y luego volvió a instalar Cobalt Strike y SystemBC», dijeron los investigadores. «El actor de amenazas luego intentó manipular Microsoft Defender Antivirus utilizando varias herramientas para evitar ser detectado».

«Es importante señalar que la explotación depende en gran medida de que el host esté configurado para utilizar AD para la gestión de usuarios», afirmó Scott Caveza, ingeniero de investigación de personal de Tenable, en un comunicado. «Además, un atacante también necesitaría acceso privilegiado al entorno de AD para explotar con éxito esta vulnerabilidad».

«A pesar de esta importante barrera de entrada, no podemos subestimar las capacidades y la determinación de los grupos de ransomware para aumentar los privilegios y avanzar en su ruta de ataque una vez que obtienen el acceso inicial».

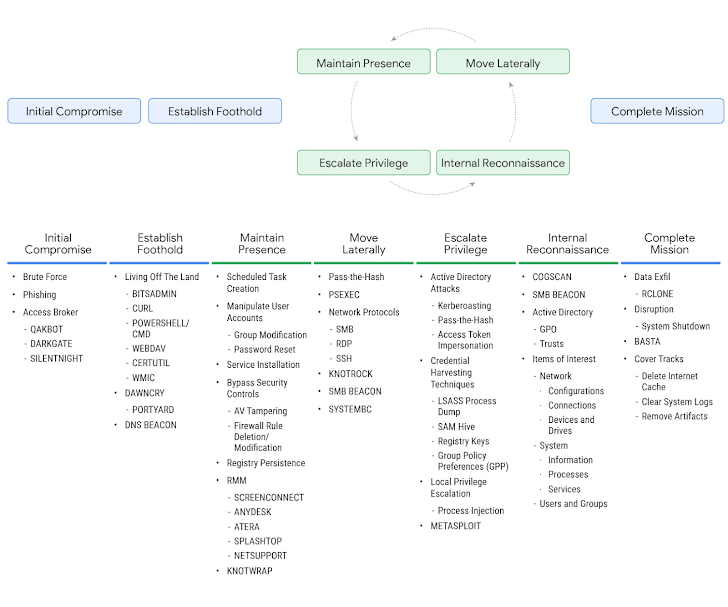

El desarrollo se produce luego de que Mandiant, propiedad de Google, revelara que un grupo de amenazas con motivaciones financieras llamado UNC4393 está utilizando el acceso inicial obtenido a través de una puerta trasera C/C++ con nombre en código ZLoader (también conocido como DELoader, Terdot o Silent Night) para distribuir Black Basta, alejándose de QakBot y DarkGate.

«UNC4393 ha demostrado su voluntad de cooperar con múltiples grupos de distribución para completar sus acciones sobre los objetivos», dijo la firma de inteligencia de amenazas. dicho«Este aumento más reciente de la actividad de Silent Night, que comenzó a principios de este año, se ha producido principalmente a través de publicidad maliciosa. Esto marcó un cambio notable respecto del phishing como único medio conocido de acceso inicial a UNC4393».

La secuencia de ataque implica hacer uso del acceso inicial para lanzar Cobalt Strike Beacon y una combinación de herramientas personalizadas y disponibles para realizar el reconocimiento, sin mencionar el uso de RDP y Server Message Block (SMB) para el movimiento lateral. La persistencia se logra mediante SystemBC.

ZLoader, que resurgió después de una larga pausa a fines del año pasado, ha estado bajo desarrollo activo, con nuevas variantes del malware que se propagan a través de una puerta trasera de PowerShell conocida como PowerDashpor Hallazgos recientes del equipo de inteligencia cibernética de Walmart.

En los últimos años, los actores de ransomware han demostrado un apetito por aprovechar nuevas técnicas para maximizar el impacto y evadir la detección, apuntando cada vez más a los hipervisores ESXi y aprovechando Fallas de seguridad recientemente descubiertas en servidores con conexión a Internet para violar objetivos de interés.

Por ejemplo, Qilin (también conocido como Agenda) se desarrolló originalmente en el lenguaje de programación Go, pero desde entonces se ha vuelto a desarrollar con Rust, lo que indica un cambio hacia la construcción de malware con lenguajes seguros para la memoria. Se ha descubierto que los ataques recientes que involucran ransomware aprovechan debilidades conocidas en el software Fortinet y Veeam Backup & Replication para obtener acceso inicial.

«El ransomware Qilin es capaz de autopropagarse a través de una red local», dijo Group-IB dicho En un análisis reciente, agregó que también está equipado para «realizar autodistribución utilizando VMware vCenter».

Otro malware notable empleado en los ataques de ransomware Qilin es una herramienta denominada Asesino ultra que está diseñado para deshabilitar el popular software de detección y respuesta de puntos finales (EDR) que se ejecuta en el host infectado, así como borrar todos los registros de eventos de Windows para eliminar todos los indicadores de compromiso.

Se recomienda a las organizaciones instalar las últimas actualizaciones de software, practicar la higiene de credenciales, aplicar la autenticación de dos factores y tomar medidas para proteger los activos críticos mediante procedimientos de monitoreo adecuados y planes de respaldo y recuperación.