A medida que más personas trabajan de forma remota, los departamentos de TI deben administrar dispositivos distribuidos en diferentes ciudades y países basándose en VPN y herramientas de administración y monitoreo remoto (RMM) para la administración del sistema.

Sin embargo, como cualquier tecnología nueva, las herramientas RMM también pueden utilizarse con fines maliciosos. Los actores de amenazas pueden establecer conexiones con el dispositivo de una víctima y ejecutar comandos, extraer datos y pasar desapercibidos.

Este artículo cubrirá ejemplos reales de exploits de RMM y le mostrará cómo proteger su organización de estos ataques.

¿Qué son las herramientas RMM?

El software RMM simplifica la gestión de la red, permitiendo a los profesionales de TI resolver problemas de forma remota, instalar software y cargar o descargar archivos hacia o desde los dispositivos.

Lamentablemente, esta conexión no siempre es segura y los atacantes pueden usar software malicioso para conectar sus servidores al dispositivo de la víctima. Sin embargo, a medida que estas conexiones se vuelven más fáciles de detectar, ransomware como servicio (RaaS) Los grupos han tenido que adaptar sus métodos.

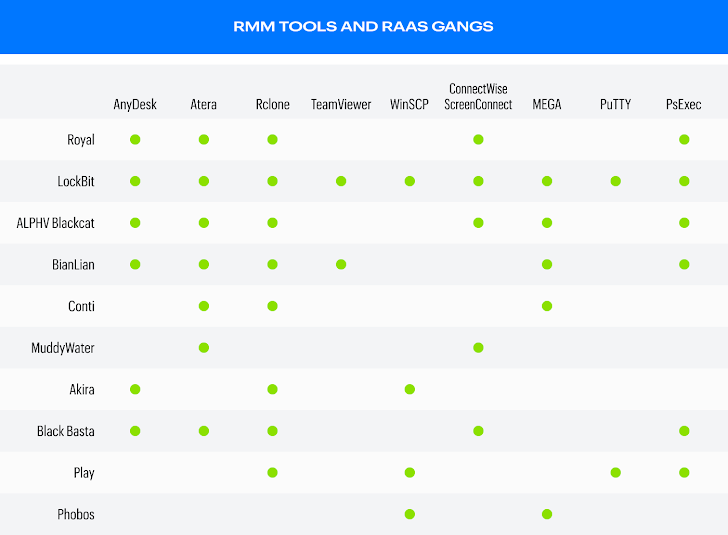

En la mayoría de los incidentes cibernéticos que Varonis investigó el año pasado, las bandas de RaaS emplearon una técnica conocida como Vivir de la tierrautilizando herramientas informáticas legítimas para obtener control remoto, navegar por redes sin ser detectados y robar datos.

Las herramientas RMM permiten a los atacantes camuflarse y evadir la detección. Por lo general, los controles de seguridad y las políticas de seguridad organizacionales, como la inclusión de aplicaciones en listas blancas, «ignoran» a ellos y a su tráfico.

Esta táctica también ayuda a los script kiddies: una vez conectados, encontrarán todo lo que necesitan ya instalado y listo para ellos.

Nuestra investigación identificó dos métodos principales que utilizan los atacantes para manipular las herramientas RMM:

- Abuso de herramientas RMM existentes: Los atacantes obtienen acceso inicial a la red de una organización mediante herramientas RMM preexistentes. Aprovechan credenciales débiles o predeterminadas o vulnerabilidades de las herramientas para obtener acceso sin activar la detección.

- Instalación de nuevas herramientas RMM: Los atacantes instalan sus herramientas RMM preferidas obteniendo primero acceso a la red. Utilizan correos electrónicos de phishing o técnicas de ingeniería social para engañar a las víctimas para que instalen sin saberlo la herramienta RMM en su red.

A continuación se muestran herramientas RMM y grupos RaaS comunes:

|

| Herramientas comunes de RMM y grupos de RaaS |

Ejemplos reales de exploits de RMM

Durante una investigación reciente, nuestro Detección y respuesta de datos gestionados (MDDR) El equipo analizó los datos de una organización y encontró, en el historial de PowerShell de un dispositivo comprometido, evidencia de una herramienta RMM llamada «KiTTY».

Este software era una versión modificada de PuTTY, una herramienta conocida para crear sesiones de Telnet y SSH con máquinas remotas. Debido a que PuTTY es una herramienta RMM legítima, ninguno de los programas de seguridad de la organización generó ninguna alarma, por lo que KiTTY pudo crear túneles inversos a través del puerto 443 para exponer los servidores internos a una caja AWS EC2.

El equipo de Varonis realizó un análisis exhaustivo y descubrió que las sesiones en el servidor AWS EC2 que utilizaban KiTTY eran clave para revelar qué había sucedido, cómo se había hecho y, lo más importante, qué archivos se habían robado.

Esta evidencia crucial fue un punto de inflexión en la investigación y ayudó a rastrear toda la cadena de ataque. También reveló las brechas de seguridad de la organización, cómo abordarlas y las posibles consecuencias de este ataque.

Estrategias para defender las herramientas RMM

Considere implementar las siguientes estrategias para reducir la posibilidad de que los atacantes abusen de las herramientas RMM.

Una política de control de aplicaciones

Restrinja el uso de múltiples herramientas RMM en su organización mediante la aplicación de una política de control de aplicaciones:

- Asegúrese de que las herramientas RMM estén actualizadas, parcheadas y accesibles solo para usuarios autorizados con MFA habilitado

- Bloquear de forma proactiva las conexiones entrantes y salientes en puertos y protocolos RMM prohibidos en el perímetro de la red

Una opción es crear una Control de aplicaciones de Windows Defender (WDAC) Política que utiliza PowerShell que incluye aplicaciones en la lista blanca según su editor. Es importante tener en cuenta que la creación de políticas WDAC requiere privilegios administrativos y su implementación a través de la Política de grupo requiere privilegios administrativos de dominio.

Como precaución, debe probar la política en modo de auditoría antes de implementarla en modo de aplicación para evitar bloquear inadvertidamente aplicaciones necesarias.

- Abra PowerShell con privilegios administrativos

- Crear una nueva política: Puede crear una nueva política utilizando el Nueva-CIPolicy cmdlet. Este cmdlet toma una ruta a un directorio o archivo, lo escanea y crea una política que permite que todos los archivos en esa ruta, como archivos ejecutables y DLL, se ejecuten en su red.

Por ejemplo, si desea permitir todo lo firmado por el editor de una aplicación específica, puede seguir el siguiente ejemplo:

New-CIPolicy -FilePath «C:PathToApplication.exe» -Level Publisher -UserPEs -Fallback Hash -Enable -OutputFilePath «C:PathToPolicy.xml»En este comando, -Ruta de archivo especifica la ruta a la aplicación, -Editor de niveles significa que la política permitirá todo lo firmado por el mismo editor que la aplicación, y – UsuarioPEs significa que la política incluirá ejecutables en modo usuario.

-Hash de respaldo significa que si el archivo no está firmado, la política lo permitirá en función de su hash,-Permitir significa que la política estará habilitada y -Ruta del archivo de salida especifica la ruta donde se guardará la política.

- Convierte la política a un formato binario: Las políticas WDAC deben implementarse en formato binario. Puede convertir la política mediante el comando Convertir de CIPolicy cmdlet: ConvertFrom-CIPolicy -XmlFilePath «C:RutaAPolicy.xml» -BinaryFilePath «C:RutaAPolicy.bin»

- Implementar la política: Puede implementar la política mediante la consola de administración de políticas de grupo (GPMC). Para ello, debe copiar el archivo .bin al directorio \WindowsSystem32CodeIntegrity en cada equipo en el que desee implementar la política. A continuación, debe configurar el Configuración del equipo → Plantillas administrativas → System Device Guard → Implementar el Control de aplicaciones de Windows Defender Establezca la configuración de política en Habilitada y configure la Utilice el Control de aplicaciones de Windows Defender para ayudar a proteger su dispositivo, opción Hacer cumplir.

Monitoreo continuo

Monitoree el tráfico y los registros de su red, especialmente en lo que respecta a las herramientas RMM. Considere implementar servicios como MDDR de Varonisque proporciona monitoreo de red y análisis de comportamiento las 24 horas, los 7 días de la semana y los 365 días del año.

Formación y concienciación de los usuarios

Capacite a sus empleados para que identifiquen los intentos de phishing y administren las contraseñas de manera eficaz, ya que la manipulación de los usuarios es una forma habitual en la que los atacantes obtienen acceso a su red. Fomente la denuncia de actividades sospechosas y realice pruebas periódicas a su equipo de ciberseguridad para identificar posibles riesgos.

Reduce tu riesgo sin tomar ninguno.

A medida que avanza la tecnología, otorga una ventaja tanto a los defensores como a los atacantes, y las herramientas RMM son solo un ejemplo de las amenazas potenciales que enfrentan las organizaciones.

En Varonis, nuestra misión es proteger lo que más importa: sus datos. Nuestra solución todo en uno Plataforma de seguridad de datos Descubre y clasifica continuamente datos críticos, elimina exposiciones y detiene amenazas en tiempo real con automatización impulsada por IA.

¿Tiene curiosidad por saber qué riesgos pueden existir en su entorno? Consiga un Varonis Evaluación de riesgos de datos hoy.

Nuestra evaluación gratuita se configura en tan solo unos minutos y ofrece un valor inmediato. En menos de 24 horas, tendrá una visión clara y basada en riesgos de los datos más importantes y un camino claro hacia la solución automatizada.

Nota: Esto artículo Apareció originalmente en el blog de Varonis.