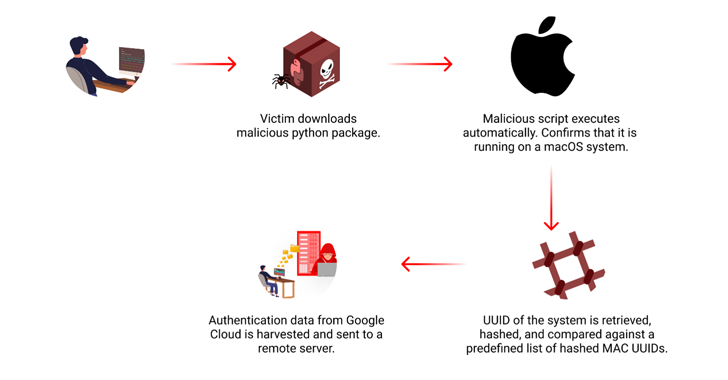

Investigadores de ciberseguridad han descubierto un paquete malicioso en el repositorio Python Package Index (PyPI) que ataca a los sistemas macOS de Apple con el objetivo de robar las credenciales de Google Cloud de los usuarios de un grupo reducido de víctimas.

El paquete, llamado «lr-utils-lib», atrajo un total de 59 descargas Antes de que lo eliminaran, se subió al registro a principios de junio de 2024.

«El malware utiliza una lista de hashes predefinidos para atacar máquinas macOS específicas e intenta recopilar datos de autenticación de Google Cloud», dijo el investigador de Checkmarx Yehuda Gelb. dicho En un informe del viernes se dice que «las credenciales recopiladas se envían a un servidor remoto».

Un aspecto importante del paquete es que primero verifica si se ha instalado en un sistema macOS y solo entonces procede a comparar el Identificador único universal (UUID) del sistema con una lista codificada de 64 hashes.

Si la máquina comprometida se encuentra entre las especificadas en el conjunto predefinido, intenta acceder a dos archivos, concretamente application_default_credentials.json y credentials.db, ubicados en el directorio ~/.config/gcloud, que contienen datos de autenticación de Google Cloud.

La información capturada se transmite luego a través de HTTP a un servidor remoto «europe-west2-workload-422915[.]funciones de la nube[.]neto.»

Checkmarx dijo que también encontró un perfil falso en LinkedIn con el nombre «Lucid Zenith» que coincidía con el propietario del paquete y afirmaba falsamente ser el CEO de Apex Companies, lo que sugiere un posible elemento de ingeniería social en el ataque.

Aún no se sabe exactamente quién está detrás de la campaña. Sin embargo, se produce más de dos meses después de que la empresa de ciberseguridad Phylum revelara detalles de otro ataque a la cadena de suministro que involucraba un paquete Python llamado «requests-darwin-lite» que también desató sus acciones maliciosas después de verificar el UUID del host de macOS.

Estas campañas son una señal de que los actores de amenazas tienen conocimiento previo de los sistemas macOS en los que quieren infiltrarse y están haciendo todo lo posible para garantizar que los paquetes maliciosos se distribuyan solo a esas máquinas en particular.

También habla de las tácticas que emplean los actores maliciosos para distribuir paquetes similares, con el objetivo de engañar a los desarrolladores para que los incorporen a sus aplicaciones.

«Si bien no está claro si este ataque estaba dirigido a individuos o empresas, este tipo de ataques pueden afectar significativamente a las empresas», dijo Gelb. «Si bien el ataque inicial generalmente ocurre en la máquina de un desarrollador individual, las implicaciones para las empresas pueden ser sustanciales».