El Departamento de Justicia de Estados Unidos (DoJ) hizo pública el jueves una acusación contra un agente de inteligencia militar de Corea del Norte por presuntamente llevar a cabo ataques de ransomware contra instalaciones de atención médica en el país y canalizar los pagos para orquestar intrusiones adicionales en entidades de defensa, tecnología y gubernamentales en todo el mundo.

«Rim Jong Hyok y sus co-conspiradores desplegaron ransomware para extorsionar a hospitales y compañías de atención médica de Estados Unidos, y luego lavaron las ganancias para ayudar a financiar las actividades ilícitas de Corea del Norte». dicho Paul Abbate, subdirector del FBI, dijo: «Estas acciones inaceptables e ilegales pusieron en peligro vidas inocentes».

Simultáneamente con la acusación, el Departamento de Estado de los EE.UU. Anunciado una recompensa de hasta 10 millones de dólares por información que pueda conducir a su paradero o a la identificación de otras personas en relación con la actividad maliciosa.

Se dice que Hyok, parte de un equipo de piratas informáticos llamado Andariel (también conocido como APT45, Nickel Hyatt, Onyx Sleet, Silent Chollima, Stonefly y TDrop2), está detrás de ciberataques relacionados con la extorsión que involucran una cepa de ransomware llamada Maui, que se reveló por primera vez en 2022 como dirigida a organizaciones en Japón y Estados Unidos.

Los pagos de rescate fueron lavados a través de facilitadores con base en Hong Kong, que convirtieron las ganancias ilícitas en yuanes chinos, después de lo cual fueron retirados de un cajero automático y utilizados para adquirir servidores privados virtuales (VPS) que, a su vez, fueron empleados para exfiltrar información sensible de defensa y tecnología.

Los objetivos de la campaña incluyen dos bases de la Fuerza Aérea de Estados Unidos, la NASA-OIG, así como contratistas de defensa de Corea del Sur y Taiwán y una empresa energética china.

En un caso destacado por el Departamento de Estado, un ciberataque que comenzó en noviembre de 2022 llevó a los actores de la amenaza a extraer más de 30 gigabytes de datos de un contratista de defensa anónimo con sede en Estados Unidos. Esto incluía información técnica no clasificada sobre material utilizado en aviones militares y satélites.

Las agencias también han anunciado la «interdicción de aproximadamente 114.000 dólares en ganancias en moneda virtual provenientes de ataques de ransomware y transacciones de lavado de dinero relacionadas, así como la incautación de cuentas en línea utilizadas por los co-conspiradores para llevar a cabo su actividad cibernética maliciosa».

Andariel, afiliado a la 3.ª Oficina del Buró General de Reconocimiento (RGB), tiene una audio grabado de atacar a empresas extranjeras, gobiernos, industrias aeroespaciales, nucleares y de defensa con el objetivo de obtener información técnica sensible y clasificada y propiedad intelectual para promover las aspiraciones militares y nucleares del régimen.

Otros objetivos de interés recientes incluyen instituciones educativas, empresas de construcción y organizaciones manufactureras de Corea del Sur.

«Este grupo representa una amenaza constante para varios sectores industriales en todo el mundo, incluidas, entre otras, entidades en los Estados Unidos, Corea del Sur, Japón e India», dijo la Agencia de Seguridad Nacional (NSA). dicho«El grupo financia su actividad de espionaje a través de operaciones de ransomware contra entidades sanitarias estadounidenses».

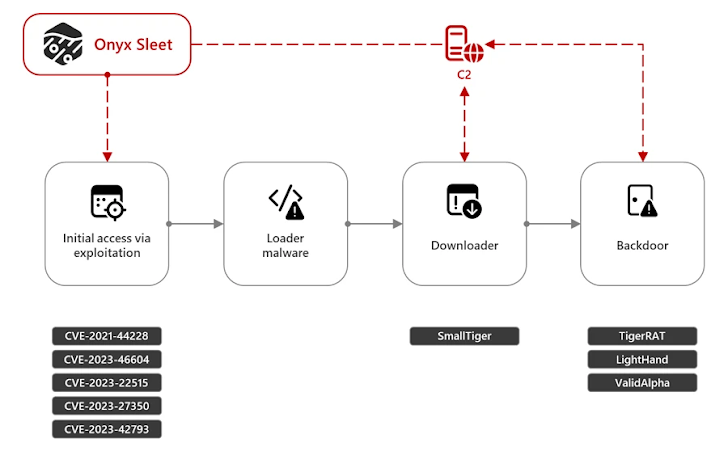

El acceso inicial a las redes de destino se logra mediante la explotación de fallas de seguridad conocidas de N-day en aplicaciones que dan a Internet, lo que permite al grupo de piratas informáticos realizar pasos de seguimiento de reconocimiento, enumeración del sistema de archivos, persistencia, escalada de privilegios, movimiento lateral y exfiltración de datos utilizando una combinación de puertas traseras personalizadas, troyanos de acceso remoto, herramientas listas para usar y utilidades de código abierto a su disposición.

Otros vectores de distribución de malware documentados implican el uso de correos electrónicos de phishing que contienen archivos adjuntos maliciosos, como archivos de acceso directo de Microsoft Windows (LNK) o archivos de script de aplicación HTML (HTA) dentro de archivos ZIP.

«Los actores están muy versados en el uso de herramientas y procesos nativos en los sistemas, conocidos como living-off-the-land (LotL)», dijo la Agencia de Seguridad de Infraestructura y Ciberseguridad de Estados Unidos (CISA). dicho«Utilizan la línea de comandos de Windows, PowerShell, la línea de comandos de Instrumental de administración de Windows (WMIC) y bash de Linux para la enumeración de sistemas, redes y cuentas».

Microsoft, en su propio aviso sobre Andariel, lo describió como un sistema que evoluciona constantemente su conjunto de herramientas para agregar nuevas funcionalidades e implementar nuevas formas de evadir la detección, al tiempo que exhibe un «patrón de ataque bastante uniforme».

«La capacidad de Onyx Sleet para desarrollar un espectro de herramientas para lanzar su cadena de ataques probada y verdadera lo convierte en una amenaza persistente, particularmente para objetivos de interés para la inteligencia norcoreana, como organizaciones en los sectores de defensa, ingeniería y energía», dijo el fabricante de Windows. anotado.

A continuación se enumeran algunas de las herramientas destacadas por Microsoft:

- TigerRAT: un malware que puede robar información confidencial y ejecutar comandos, como registro de teclas y grabación de pantalla, desde un servidor de comando y control (C2)

- SmallTiger: una puerta trasera para C++

- LightHand: una puerta trasera ligera para el acceso remoto a dispositivos infectados

- ValidAlpha (también conocido como Black RAT): una puerta trasera basada en Go que puede ejecutar un archivo arbitrario, enumerar el contenido de un directorio, descargar un archivo, tomar capturas de pantalla y ejecutar un shell para ejecutar comandos arbitrarios.

- Dora RAT: una «cepa de malware simple» con soporte para shell inverso y capacidades de descarga y carga de archivos

«Han evolucionado desde atacar a instituciones financieras de Corea del Sur con ataques disruptivos a atacar a la atención médica estadounidense con ransomware, conocido como Maui, aunque no a la misma escala que otros grupos de ciberdelincuencia de habla rusa», dijo Alex Rose, director de investigación de amenazas y asociaciones gubernamentales en la Unidad de Contraamenazas de Secureworks.

«Esto se suma a su misión principal de recopilar inteligencia sobre operaciones militares extranjeras y adquisición de tecnología estratégica».

Andariel es sólo uno de los innumerables equipos de piratas informáticos patrocinados por estados que operan bajo la dirección del gobierno y el ejército de Corea del Norte, junto con otros grupos rastreados como Lazarus Group, BlueNoroff, Kimsuky y ScarCruft.

«Durante décadas, Corea del Norte ha estado involucrada en la generación de ingresos ilícitos a través de empresas criminales, para compensar la falta de industria nacional y su aislamiento diplomático y económico global», agregó Rose.

«El ciberespacio se adoptó rápidamente como una capacidad estratégica que podía utilizarse tanto para reunir información como para ganar dinero. Si bien en el pasado estos objetivos habrían estado a cargo de distintos grupos, en los últimos años se han difuminado las fronteras y muchos de los grupos de ciberamenazas que operan en nombre de Corea del Norte también han incursionado en actividades lucrativas».