Un actor de amenazas vinculado a China llamado APT17 Se ha observado que ataca a empresas y entidades gubernamentales italianas y utiliza una variante de un malware conocido como 9002 RAT.

Los dos ataques selectivos tuvieron lugar el 24 de junio y el 2 de julio de 2024, dijo la empresa italiana de ciberseguridad TG Soft en un análisis publicado la semana pasada.

«La primera campaña del 24 de junio de 2024 utilizó un documento de Office, mientras que la segunda campaña contenía un enlace», dijo la empresa. anotado«Ambas campañas invitaban a la víctima a instalar un paquete de Skype for Business desde un enlace de un dominio similar al del gobierno italiano para transmitir una variante de 9002 RAT».

APT17 fue documentado por primera vez por Mandiant (entonces FireEye), propiedad de Google, en 2013 como parte de operaciones de espionaje cibernético llamadas Diputado Dog y Hidra efímera que aprovechó fallas de día cero en Internet Explorer de Microsoft para atacar objetivos de interés.

También se le conoce por los apodos Aurora Panda, Bronze Keystone, Dogfish, Elderwood, Helium, Hidden Lynx y TEMP.Avengers, sin mencionar que comparte cierto nivel de superposición de herramientas con otro actor de amenazas denominado Webworm.

9002 RATAtambién conocido como Hydraq y McRAT, alcanzó notoriedad como el arma cibernetica de elección en la Operación Aurora que señalado Google y otras grandes empresas en 2009. Posteriormente también se utilizó en otra campaña de 2013 denominada Tienda solar en el que los atacantes inyectaron redirecciones maliciosas en varios sitios web.

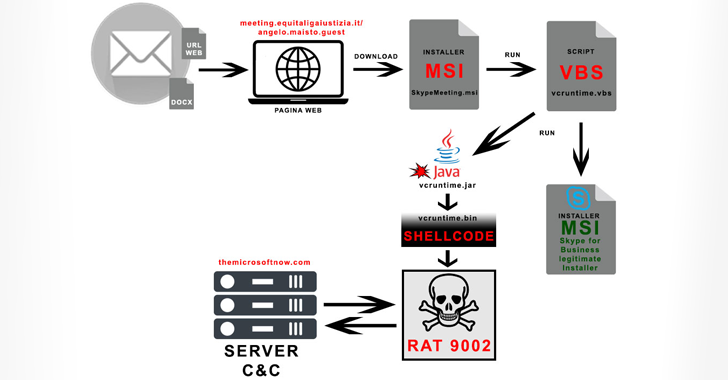

Las últimas cadenas de ataque implican el uso de señuelos de phishing para engañar a los destinatarios para que hagan clic en un enlace que los insta a descargar un instalador MSI para Skype for Business («SkypeMeeting.msi»).

Al ejecutar el paquete MSI se activa la ejecución de un archivo JAR (Java Archive) a través de un Visual Basic Script (VBS), al mismo tiempo que se instala el software de chat legítimo en el sistema Windows. La aplicación Java, a su vez, descifra y ejecuta el código shell responsable de ejecutar 9002 RAT.

A troyano modular9002 RAT viene con funciones para monitorear el tráfico de red, capturar capturas de pantalla, enumerar archivos, administrar procesos y ejecutar comandos adicionales recibidos de un servidor remoto para facilitar el descubrimiento de la red, entre otros.

«El malware parece actualizarse constantemente con variantes sin disco», dijo TG Soft. «Está compuesto por varios módulos que se activan según las necesidades del cibercriminal para reducir la posibilidad de interceptación».