Se sospecha que el grupo de amenazas persistentes avanzadas (APT) vinculado a China, cuyo nombre en código es APT41, utiliza una “versión avanzada y mejorada” de un malware conocido llamado StealthVector para distribuir una puerta trasera previamente no documentada denominada MoonWalk.

La nueva variante de StealthVector, también conocida como DUSTPAN, recibió el nombre en código de DodgeBox por parte de Zscaler ThreatLabz, que descubrió la cepa del cargador en abril de 2024.

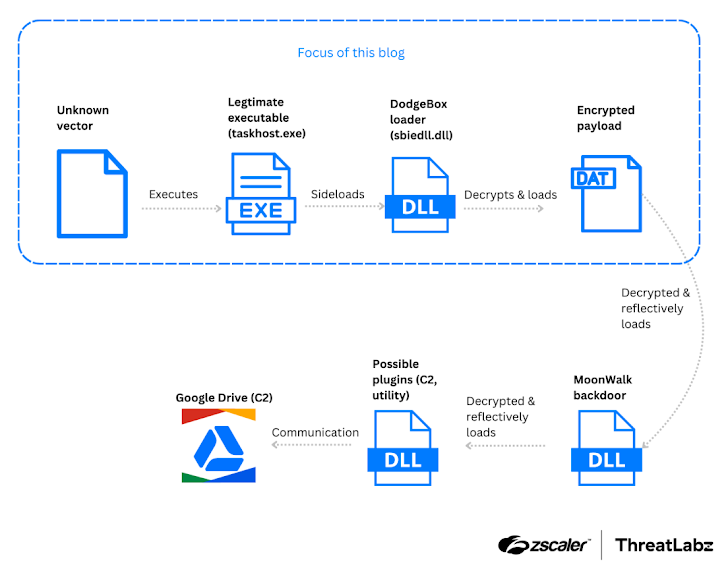

“DodgeBox es un cargador que procede a cargar una nueva puerta trasera llamada MoonWalk”, dijeron los investigadores de seguridad Yin Hong Chang y Sudeep Singh. dicho“MoonWalk comparte muchas técnicas de evasión implementadas en DodgeBox y utiliza Google Drive para la comunicación de comando y control (C2)”.

APT41 es el apodo asignado a un prolífico actor de amenazas patrocinado por un estado afiliado a China que se sabe que está activo desde al menos 2007. La comunidad de ciberseguridad más amplia también lo rastrea bajo los nombres de Axiom, Blackfly, Brass Typhoon (anteriormente Barium), Bronze Atlas, Earth Baku, HOODOO, Red Kelpie, TA415, Wicked Panda y Winnti.

En septiembre de 2020, el Departamento de Justicia de EE. UU. (DoJ) anunció la acusación formal de varios actores de amenazas asociados con el equipo de piratas informáticos por orquestar campañas de intrusión dirigidas a más de 100 empresas en todo el mundo.

“Las intrusiones […] “facilitó el robo de código fuente, certificados de firma de código de software, datos de cuentas de clientes e información comercial valiosa”, dijo el Departamento de Justicia en ese momento, y agregó que también permitieron “otros esquemas criminales, incluidos ransomware y esquemas de ‘crypto-jacking'”.

En los últimos años, el grupo de amenazas ha estado vinculado a violaciones de las redes del gobierno estatal de EE. UU. entre mayo de 2021 y febrero de 2022, además de ataques dirigidos a organizaciones de medios de comunicación taiwanesas que utilizan una herramienta de equipo rojo de código abierto conocida como Google Command and Control (GC2).

El uso de StealthVector por APT41 fue documentado por primera vez por Trend Micro en agosto de 2021, describiéndolo como un cargador de shellcode escrito en C/C++ que se utiliza para entregar Cobalt Strike Beacon y un implante de shellcode llamado ScrambleCross (también conocido como SideWalk).

Se considera que DodgeBox es una versión mejorada de StealthVector, que también incorpora varias técnicas como suplantación de pila de llamadas, carga lateral de DLL y vaciado de DLL para evadir la detección. Actualmente se desconoce el método exacto por el que se distribuye el malware.

“APT41 utiliza la carga lateral de DLL como medio para ejecutar DodgeBox”, dijeron los investigadores. “Utilizan un ejecutable legítimo (taskhost.exe), firmado por Sandboxie, para cargar lateralmente una DLL maliciosa (sbiedll.dll)”.

La DLL maliciosa (es decir, DodgeBox) es un cargador de DLL escrito en C que actúa como un conducto para descifrar y lanzar una carga útil de segunda etapa, la puerta trasera MoonWalk.

La atribución de DodgeBox a APT41 se debe a las similitudes entre DodgeBox y StealthVector; el uso de carga lateral de DLL, una técnica ampliamente utilizada por grupos con nexo con China para distribuir malware como PlugX; y el hecho de que se han enviado muestras de DodgeBox a VirusTotal desde Tailandia y Taiwán.

“DodgeBox es un cargador de malware recientemente identificado que emplea múltiples técnicas para evadir la detección tanto estática como conductual”, dijeron los investigadores.

“Ofrece varias capacidades, entre ellas descifrar y cargar DLL integradas, realizar comprobaciones y vinculaciones del entorno y ejecutar procedimientos de limpieza”.