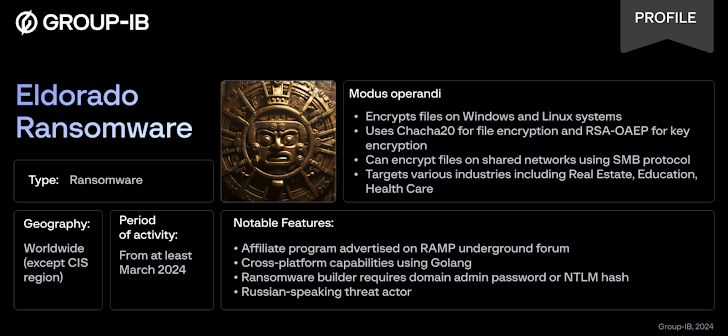

Una operación emergente de ransomware como servicio (RaaS) llamada Eldorado viene con variantes de bloqueo para cifrar archivos en sistemas Windows y Linux.

Eldorado apareció por primera vez el 16 de marzo de 2024, cuando se publicó un anuncio del programa de afiliados en el foro de ransomware RAMP, dijo Group-IB, con sede en Singapur.

La empresa de ciberseguridad, que se infiltró en el grupo de ransomware, señaló que su representante habla ruso y que el malware no se superpone con cepas filtradas anteriormente como LockBit o Babuk.

“El ransomware Eldorado utiliza Golang para capacidades multiplataforma, empleando Chacha20 para el cifrado de archivos y Rivest Shamir Adleman-Optimal Asymmetry Encryption Padding (RSA-OAEP) para el cifrado de claves”, dijeron los investigadores Nikolay Kichatov y Sharmine Low. dicho“Puede cifrar archivos en redes compartidas utilizando el protocolo Server Message Block (SMB)”.

El cifrador de Eldorado viene en cuatro formatos, a saber, esxi, esxi_64, win y win_64, y su sitio de filtración de datos ya enumera 16 víctimas de junio de 2024. Trece de los objetivos se encuentran en los EE. UU., dos en Italia y uno en Croacia.

Estas empresas abarcan diversos sectores industriales, como bienes raíces, educación, servicios profesionales, atención médica y manufactura, entre otros.

Un análisis más detallado de la versión de Windows de los artefactos reveló el uso de un comando de PowerShell para sobrescribir el bloqueador con bytes aleatorios antes de eliminar el archivo en un intento de limpiar los rastros.

Eldorado es el último en la lista de nuevos actores de ransomware de doble extorsión que han surgido en los últimos tiempos, incluidos Medios de comunicación Arcus, AzzaSec, dan0n, Limpopo (también conocidas como SOCOTRA, FORMOSA, SEXi), Casillero Luka, Shinray Osos espaciales destacando una vez más la naturaleza duradera y persistente de la amenaza.

LukaLocker, vinculado a un operador denominado Volcano Demon por Halcyon, se destaca por el hecho de que no hace uso de un sitio de filtración de datos y en su lugar llama a la víctima por teléfono para extorsionar y negociar el pago después de cifrar las estaciones de trabajo y servidores de Windows.

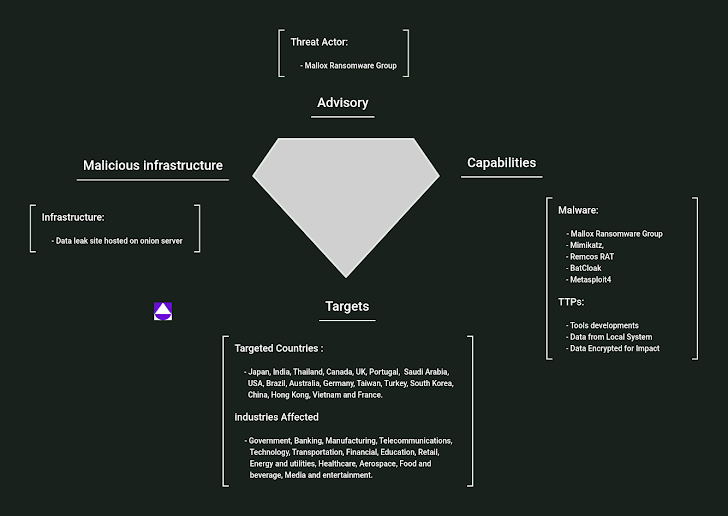

El desarrollo coincide con el descubrimiento de nuevas variantes de Linux del ransomware Mallox (también conocido como Fargo, TargetCompany, Mawahelper), así como descifradores asociados con siete compilaciones diferentes.

Se sabe que Mallox se propaga mediante ataques de fuerza bruta a servidores Microsoft SQL y correos electrónicos de phishing dirigidos a sistemas Windows; en intrusiones recientes también se hace uso de un cargador basado en .NET llamado PureCrypter.

“Los atacantes están utilizando scripts de Python personalizados con el propósito de entregar la carga útil y exfiltrar la información de las víctimas”, dijeron los investigadores de Uptycs Tejaswini Sandapolla y Shilpesh Trivedi. dicho“El malware cifra los datos del usuario y añade la extensión .locked a los archivos cifrados”.

Avast también ha puesto a disposición un descifrador para DoNex y sus predecesores (Muse, el falso LockBit 3.0 y DarkRace) aprovechando un fallo en el esquema criptográfico. La empresa checa de ciberseguridad dicho Ha estado “proporcionando silenciosamente el descifrador” a las víctimas desde marzo de 2024 en asociación con organizaciones policiales.

“A pesar de los esfuerzos de aplicación de la ley y el aumento de las medidas de seguridad, los grupos de ransomware continúan adaptándose y prosperando”, afirmó Group-IB.

Datos compartidos por Bitácoras de malware y Grupo NCC Según las víctimas que figuran en los sitios de filtración, en mayo de 2024 se registraron 470 ataques de ransomware, frente a los 356 de abril. La mayoría de los ataques fueron reivindicados por LockBit, Play, Medusa, Akira, 8Base, Qilin y RansomHub.

“El desarrollo continuo de nuevas cepas de ransomware y la aparición de sofisticados programas de afiliados demuestran que la amenaza está lejos de estar contenida”, señaló Group-IB. “Las organizaciones deben permanecer vigilantes y proactivas en sus esfuerzos de ciberseguridad para mitigar los riesgos que plantean estas amenazas en constante evolución”.