Múltiples actores de amenazas, incluidos grupos de ciberespionaje, están empleando una herramienta de administración remota de Android de código abierto llamada rafael rata para cumplir sus objetivos operativos haciéndose pasar por Instagram, WhatsApp y varias aplicaciones antivirus y de comercio electrónico.

«Proporciona a los actores maliciosos un potente conjunto de herramientas para la administración y el control remotos, lo que permite una variedad de actividades maliciosas, desde el robo de datos hasta la manipulación de dispositivos», Check Point dicho en un análisis publicado la semana pasada.

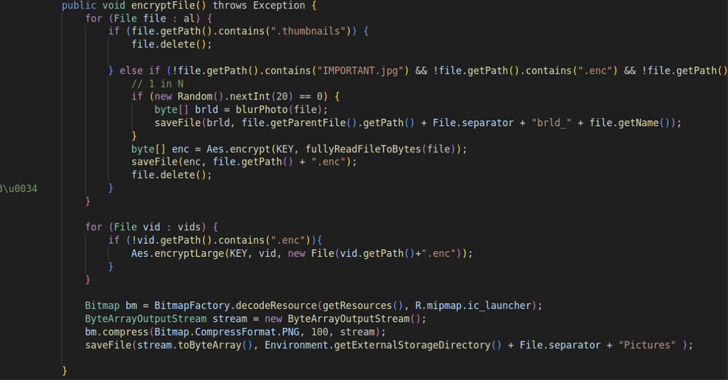

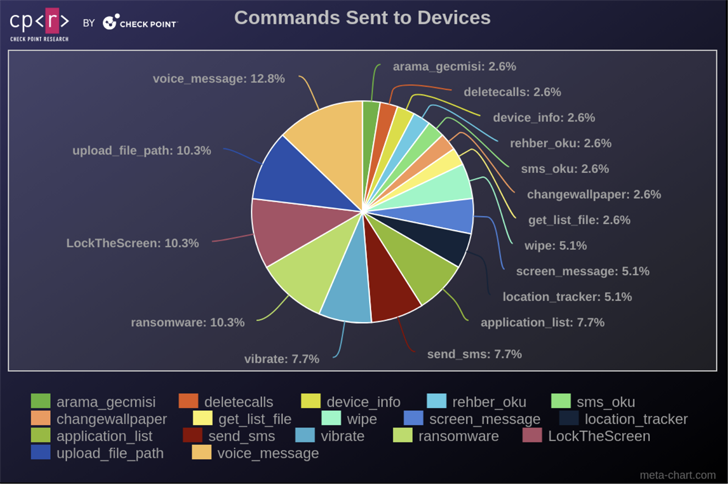

Cuenta con una amplia gama de funciones, como la capacidad de borrar tarjetas SD, eliminar registros de llamadas, desviar notificaciones e incluso actuar como ransomware.

El uso de Rafel RAT por parte de DoNot Team (también conocido como APT-C-35, Brainworm y Origami Elephant) fue destacado anteriormente por la compañía israelí de ciberseguridad en ataques cibernéticos que aprovecharon una falla de diseño en Foxit PDF Reader para engañar a los usuarios para que descargaran cargas útiles maliciosas.

Se dice que la campaña, que tuvo lugar en abril de 2024, utilizó señuelos PDF con temática militar para distribuir el malware.

Check Point dijo que identificó alrededor de 120 campañas maliciosas diferentes, algunas dirigidas a entidades de alto perfil, que abarcan varios países como Australia, China, Chequia, Francia, Alemania, India, Indonesia, Italia, Nueva Zelanda, Pakistán, Rumania, Rusia y el A NOSOTROS

«La mayoría de las víctimas tenían teléfonos Samsung, siendo los usuarios de Xiaomi, Vivo y Huawei el segundo grupo más grande entre las víctimas objetivo», señaló, añadiendo que nada menos que el 87,5% de los dispositivos infectados ejecutan Android desactualizado. versiones que ya no reciben correcciones de seguridad.

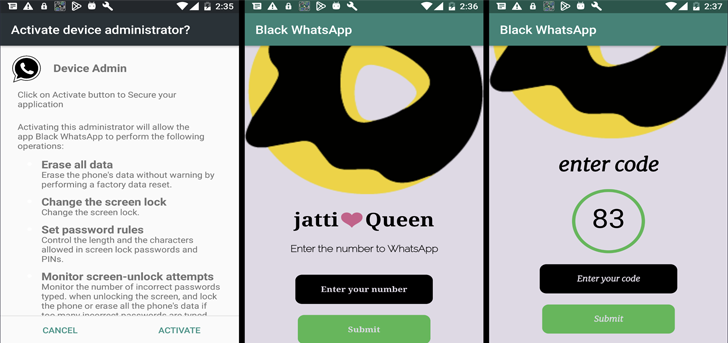

Las cadenas de ataques típicas implican el uso de ingeniería social para manipular a las víctimas para que otorguen permisos intrusivos a las aplicaciones con malware con el fin de aspirar datos confidenciales como información de contacto, mensajes SMS (por ejemplo, códigos 2FA), ubicación, registros de llamadas y la lista de aplicaciones instaladas. aplicaciones, entre otras.

Rafel RAT utiliza principalmente HTTP(S) para comunicaciones de comando y control (C2), pero también puede utilizar las API de Discord para contactar a los actores de amenazas. También viene con un panel C2 basado en PHP que los usuarios registrados pueden aprovechar para emitir comandos a dispositivos comprometidos.

La efectividad de la herramienta entre varios actores de amenazas se ve corroborada por su implementación en una operación de ransomware llevada a cabo por un atacante probablemente originario de Irán, quien envió una nota de rescate escrita en árabe a través de un SMS que instaba a una víctima en Pakistán a contactarlos en Telegram.

«Rafel RAT es un potente ejemplo del panorama cambiante del malware para Android, caracterizado por su naturaleza de código abierto, amplio conjunto de funciones y uso generalizado en diversas actividades ilícitas», afirmó Check Point.

«La prevalencia de Rafel RAT resalta la necesidad de una vigilancia continua y medidas de seguridad proactivas para proteger los dispositivos Android contra la explotación maliciosa».