Un nuevo malware ladrón de información basado en Rust llamado Ladrón voluble Se ha observado que se entrega a través de múltiples cadenas de ataque con el objetivo de recopilar información confidencial de hosts comprometidos.

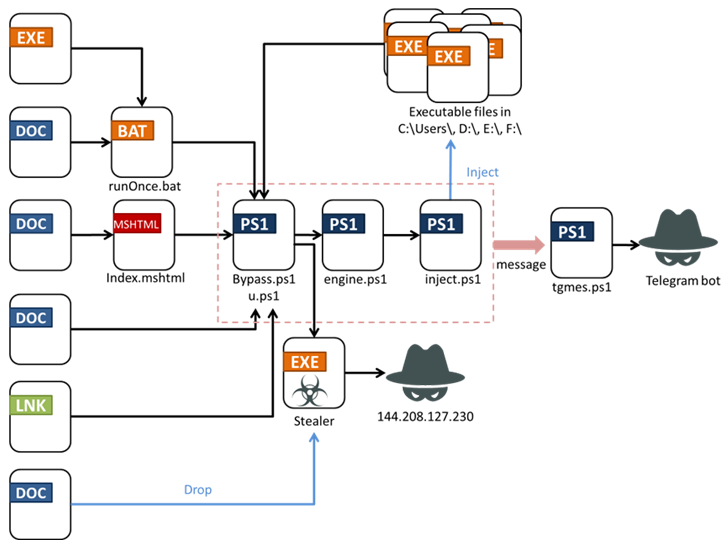

Laboratorios Fortinet FortiGuard dicho conoce cuatro métodos de distribución diferentes, a saber, cuentagotas VBA, descargador VBA, descargador de enlaces y descargador ejecutable, y algunos de ellos utilizan un script de PowerShell para evitar el Control de cuentas de usuario (UAC) y ejecutar Fickle Stealer.

El script de PowerShell («bypass.ps1» o «u.ps1») también está diseñado para enviar periódicamente información sobre la víctima, incluido el país, la ciudad, la dirección IP, la versión del sistema operativo, el nombre de la computadora y el nombre de usuario a un bot de Telegram controlado por el atacante.

La carga útil del ladrón, que está protegida mediante un empaquetador, ejecuta una serie de comprobaciones antianálisis para determinar si se está ejecutando en un entorno de pruebas o de máquina virtual, tras lo cual se dirige a un servidor remoto para filtrar datos en forma de JSON. instrumentos de cuerda.

Fickle Stealer no se diferencia de otras variantes en que está diseñado para recopilar información de billeteras criptográficas, navegadores web con tecnología Chromium y el motor de navegador Gecko (es decir, Google Chrome, Microsoft Edge, Brave, Vivaldi y Mozilla Firefox) y aplicaciones como AnyDesk, Discord, FileZilla, Signal, Skype, Steam y Telegram.

También está diseñado para exportar archivos que coincidan con las extensiones .txt, .kdbx, .pdf, .doc, .docx, .xls, .xlsx, .ppt, .pptx, .odt, .odp y wallet.dat.

«Además de algunas aplicaciones populares, este ladrón busca archivos confidenciales en directorios principales de directorios de instalación comunes para garantizar una recopilación completa de datos», dijo el investigador de seguridad Pei Han Liao. «También recibe una lista de objetivos del servidor, lo que hace que Fickle Stealer sea más flexible».

La divulgación se produce cuando Symantec reveló detalles de un ladrón de Python de código abierto llamado AZStealer que viene con la funcionalidad de robar una amplia variedad de información. Disponible en GitHub, ha sido anunciado como el «mejor ladrón de Discord no detectado».

«Toda la información robada se comprime y, dependiendo del tamaño del archivo, se extrae directamente a través de webhooks de Discord o se carga primero en el almacenamiento de archivos en línea de Gofile y luego se extrae a través de Discord», la empresa propiedad de Broadcom. dicho.

«AZStealer también intentará robar archivos de documentos con extensiones específicas predefinidas o aquellos que tengan palabras clave específicas como contraseña, billetera, copia de seguridad, etc. en el nombre del archivo».