Se ha observado que el actor de ciberespionaje del nexo con China vinculado a la explotación de día cero de fallas de seguridad en dispositivos Fortinet, Ivanti y VMware utiliza múltiples mecanismos de persistencia para mantener el acceso sin restricciones a entornos comprometidos.

“Los mecanismos de persistencia abarcaron dispositivos de red, hipervisores y máquinas virtuales, lo que garantiza que los canales alternativos permanezcan disponibles incluso si se detecta y elimina la capa primaria”, investigadores de Mandiant. dicho en un nuevo informe.

El actor de amenaza en cuestión es UNC3886que la empresa de inteligencia sobre amenazas propiedad de Google calificó de “sofisticado, cauteloso y evasivo”.

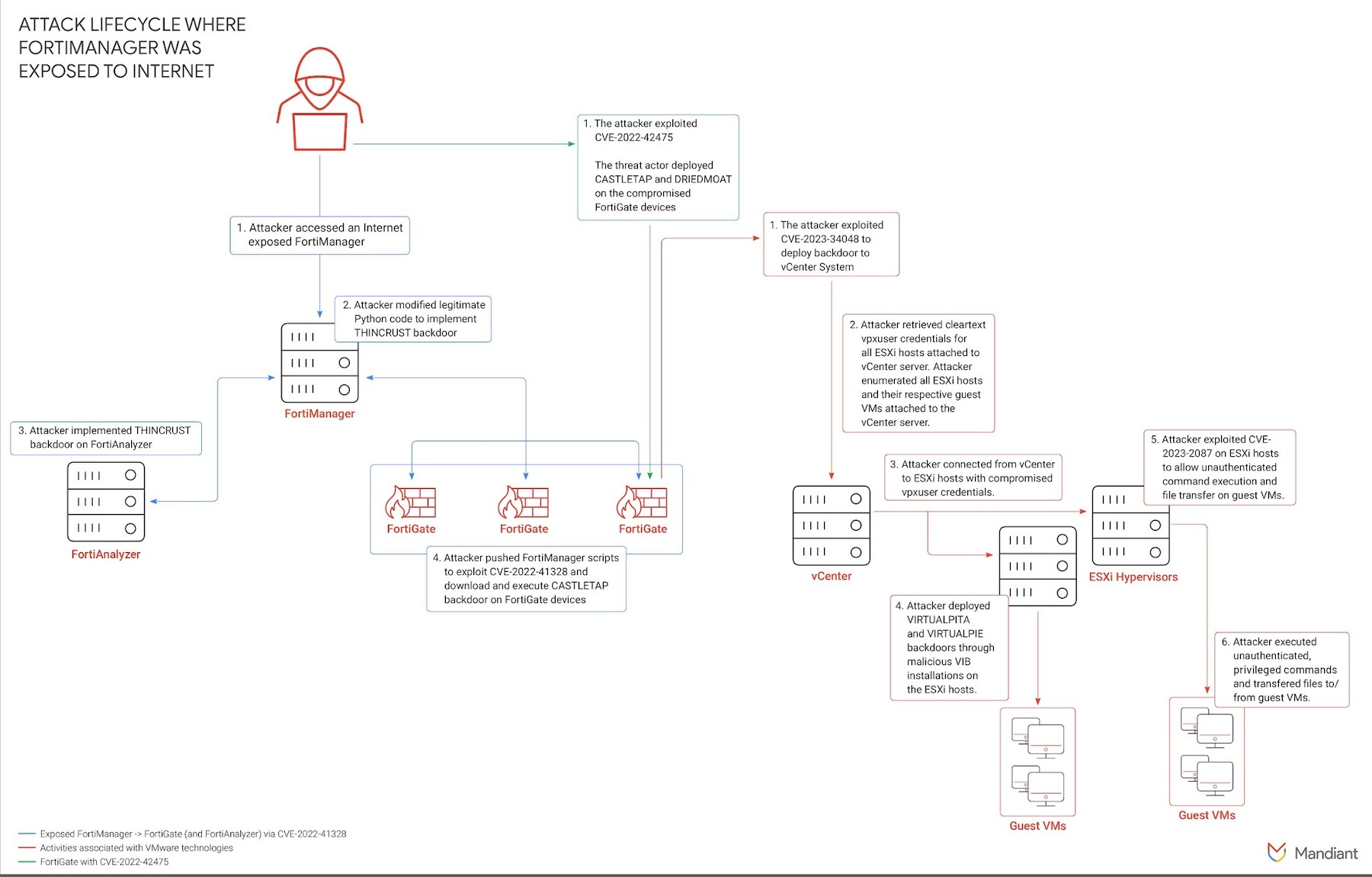

Los ataques orquestados por el adversario han aprovechado fallas de día cero como CVE-2022-41328 (Fortinet FortiOS), CVE-2022-22948 (VMware vCenter), y CVE-2023-20867 (VMware Tools) para realizar diversas acciones maliciosas, que van desde implementar puertas traseras hasta obtener credenciales para un acceso más profundo.

También se ha observado que explota CVE-2022-42475, otra deficiencia que afecta a Fortinet FortiGate, poco después de su divulgación pública por parte de la empresa de seguridad de red.

Estas intrusiones han señalado principalmente a entidades en América del Norte, el Sudeste Asiático y Oceanía, y se han identificado víctimas adicionales en Europa, África y otras partes de Asia. Las industrias objetivo abarcan los sectores gubernamental, de telecomunicaciones, de tecnología, aeroespacial y de defensa, y de energía y servicios públicos.

Una táctica notable en el arsenal de UNC3886 es que desarrolló técnicas que evaden el software de seguridad y le permiten introducirse en redes gubernamentales y comerciales y espiar a las víctimas durante períodos prolongados sin ser detectado.

Esto implica el uso de rootkits disponibles públicamente como Reptile y Medusa en máquinas virtuales (VM) invitadas, la última de las cuales se implementa mediante un componente de instalación denominado SEAELF.

“A diferencia de REPTILE, que sólo proporciona acceso interactivo con funcionalidades de rootkit, MEDUSA exhibe capacidades para registrar las credenciales de usuario a partir de autenticaciones exitosas, ya sea local o remotamente, y ejecuciones de comandos”, señaló Mandiant. “Estas capacidades son ventajosas para UNC3886 como modus operandi para moverse lateralmente utilizando credenciales válidas”.

También se incluyen en los sistemas dos puertas traseras llamadas MOPSLED y RIFLESPINE que aprovechan servicios confiables como GitHub y Google Drive como canales de comando y control (C2).

MOPSLED, una probable evolución del malware Crosswalk, es un implante modular basado en shellcode que se comunica a través de HTTP para recuperar complementos de un servidor GitHub C2, mientras que RIFLESPINE es una herramienta multiplataforma que utiliza Google Drive para transferir archivos y ejecutar comandos. .

Mandiant dijo que también detectó que UNC3886 implementaba clientes SSH con puerta trasera para recopilar credenciales después de la explotación de 2023-20867, además de aprovechar Medusa para configurar servidores SSH personalizados para el mismo propósito.

“El primer intento del actor de amenazas de ampliar su acceso a los dispositivos de red apuntando al servidor TACACS “Fue el uso de LOOKOVER”, señaló. “LOOKOVER es un rastreador escrito en C que procesa paquetes de autenticación TACACS+, realiza el descifrado y escribe su contenido en una ruta de archivo específica”.

Algunas de las otras familias de malware entregadas durante el curso de ataques dirigidos a instancias de VMware se encuentran a continuación:

- Una versión troyanizada de un demonio TACACS legítimo con funcionalidad de registro de credenciales

- VIRTUALSHINE, una puerta trasera basada en sockets VMware VMCI que proporciona acceso a un shell bash

- VIRTUALPIE, una puerta trasera de Python que admite transferencia de archivos, ejecución de comandos arbitrarios y capacidades de shell inverso

- VIRTUALSPHERE, un módulo controlador asociado a un backdoor basado en VMCI

A lo largo de los años, las máquinas virtuales se han convertido en objetivos lucrativos para los actores de amenazas debido a su uso generalizado en entornos de nube.

“Una VM comprometida puede proporcionar a los atacantes acceso no solo a los datos dentro de la instancia de VM sino también a los permisos asignados a ella”, Unidad 42 de Palo Alto Networks dicho. “Dado que las cargas de trabajo informáticas, como las máquinas virtuales, son generalmente efímeras e inmutables, el riesgo que plantea una identidad comprometida es posiblemente mayor que el de los datos comprometidos dentro de una máquina virtual”.

Se recomienda a las organizaciones que sigan las recomendaciones de seguridad dentro de la Fortinet y VMware avisos para protegerse contra posibles amenazas.