Se dice que hasta 165 clientes de Snowflake han visto su información potencialmente expuesta como parte de una campaña en curso diseñada para facilitar el robo de datos y la extorsión, lo que indica que la operación tiene implicaciones más amplias de lo que se pensaba anteriormente.

Mandiant, propiedad de Google, que está ayudando a la plataforma de almacenamiento de datos en la nube en sus esfuerzos de respuesta a incidentes, está rastreando el grupo de actividad aún sin clasificar bajo el nombre UNC5537describiéndolo como un actor de amenazas con motivación financiera.

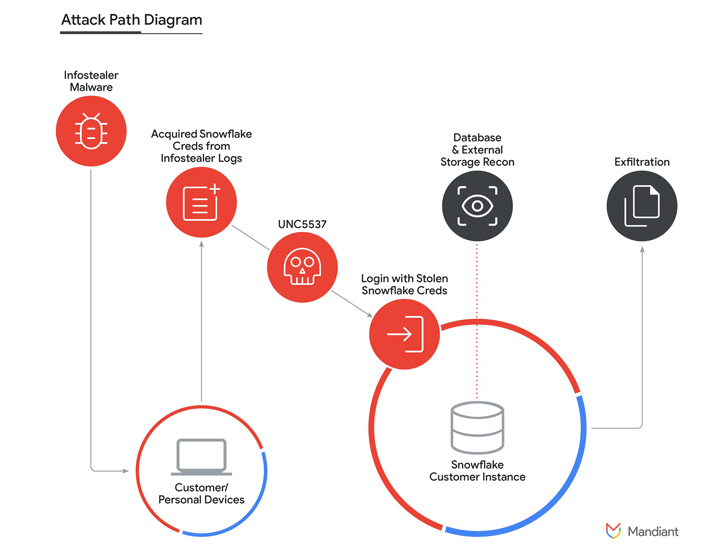

“UNC5537 está comprometiendo sistemáticamente las instancias de los clientes de Snowflake utilizando credenciales de clientes robadas, anunciando la venta de datos de las víctimas en foros de cibercrimen e intentando extorsionar a muchas de las víctimas”, la firma de inteligencia de amenazas dicho los lunes.

“UNC5537 se ha dirigido a cientos de organizaciones en todo el mundo y con frecuencia extorsiona a las víctimas para obtener ganancias financieras. UNC5537 opera bajo varios alias en canales de Telegram y foros de cibercrimen”.

Hay evidencia que sugiere que el grupo de hackers está formado por miembros con sede en América del Norte. También se cree que colabora con al menos un partido adicional con sede en Turquía.

Esta es la primera vez que se divulga oficialmente el número de clientes afectados. Anteriormente, Snowflake había señalado que un “número limitado” de sus clientes se vieron afectados por el incidente. La empresa tiene más de 9.820 clientes globales.

La campaña, como lo describió anteriormente Snowflake, surge de credenciales de clientes comprometidas compradas en foros de cibercrimen u obtenidas a través de malware de robo de información como Lumma, MetaStealer, Raccoon, RedLine, RisePro y Vidar. Se cree que comenzó el 14 de abril de 2024.

En varios casos, las infecciones de malware de ladrones se han detectado en sistemas de contratistas que también se usaban para actividades personales, como juegos y descarga de software pirateado, el último de los cuales ha sido un conducto probado para distribuir ladrones.

Se ha descubierto que el acceso no autorizado a las instancias de los clientes allana el camino para una utilidad de reconocimiento denominada FROSTBITE (también conocida como “rapeflake”) que se utiliza para ejecutar consultas SQL y recopilar información sobre los usuarios, roles actuales, IP actuales, ID de sesión y nombres de organizaciones. .

Mandiant dijo que no ha podido obtener una muestra completa de FROSTBITE, y la compañía también destacó el uso por parte del actor de amenazas de una utilidad legítima llamada DBeaver último para conectar y ejecutar consultas SQL en instancias de Snowflake. La etapa final del ataque implica que el adversario ejecute comandos para organizar y extraer datos.

Copo de nieve, en un aviso actualizado, dijo que está trabajando estrechamente con sus clientes para reforzar sus medidas de seguridad. También dijo que está desarrollando un plan para exigirles que implementen controles de seguridad avanzados, como autenticación multifactor (MFA) o políticas de red.

Los ataques, señaló Mandiant, han tenido un gran éxito debido a tres razones principales: falta de autenticación multifactor (MFA), no rotación periódica de credenciales y falta de controles para garantizar el acceso sólo desde ubicaciones confiables.

“La primera fecha de infección por ladrón de información observada asociada con una credencial aprovechada por el actor de amenazas se remonta a noviembre de 2020”, dijo Mandiant, y agregó que “identificó cientos de credenciales de clientes de Snowflake expuestas a través de ladrones de información desde 2020”.

“Esta campaña destaca las consecuencias de grandes cantidades de credenciales que circulan en el mercado de robo de información y puede ser representativa de un enfoque específico por parte de actores de amenazas en plataformas SaaS similares”.

Los hallazgos sirven para subrayar la creciente demanda del mercado de ladrones de información y la amenaza generalizada que representan para las organizaciones, lo que resulta en la aparición regular de nuevas variantes de ladrones como AsukaStealer, Cuco, Iluria, k1w1, SamsStealery Seidr que se ofrecen a la venta a otros actores criminales.

“En febrero, Sultan, el nombre detrás del malware Vidar, compartió una imagen que mostraba a los ladrones Lumma y Raccoon, juntos en combate contra soluciones antivirus”, Cyfirma dicho en un análisis reciente. “Esto sugiere colaboración entre los actores de amenazas, ya que unen fuerzas y comparten infraestructura para lograr sus objetivos”.