Los investigadores de seguridad han arrojado más luz sobre la operación de minería de criptomonedas realizada por el 8220 pandilla explotando fallos de seguridad conocidos en Oracle WebLogic Server.

«El actor de amenazas emplea técnicas de ejecución sin archivos, utilizando la reflexión de DLL y la inyección de procesos, lo que permite que el código de malware se ejecute únicamente en la memoria y evite los mecanismos de detección basados en disco», afirmaron los investigadores de Trend Micro Ahmed Mohamed Ibrahim, Shubham Singh y Sunil Bharti. dicho en un nuevo análisis publicado hoy.

La empresa de ciberseguridad está rastreando al actor con motivaciones financieras bajo el nombre de Water Sigbin, que es conocido por utilizar vulnerabilidades en Oracle WebLogic Server como arma. CVE-2017-3506, CVE-2017-10271y CVE-2023-21839 para el acceso inicial y la descarga de la carga útil del minero a través de la técnica de carga de múltiples etapas.

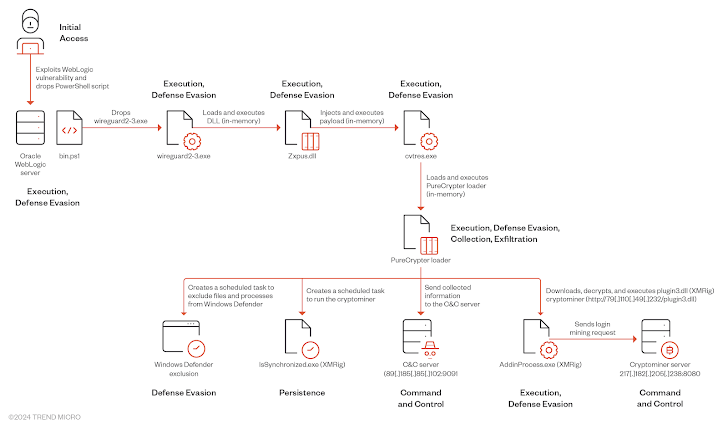

Una introducción exitosa es seguida por la implementación de un script de PowerShell que es responsable de colocar un cargador de primera etapa («wireguard2-3.exe») que imita la aplicación VPN WireGuard legítima, pero, en realidad, lanza otro binario («cvtres.exe») en la memoria por medio de una DLL («Zxpus.dll»).

El ejecutable inyectado sirve como conducto para cargar el cargador PureCrypter («Tixrgtluffu.dll») que, a su vez, filtra información de hardware a un servidor remoto y crea tareas programadas para ejecutar el minero y excluye los archivos maliciosos de Microsoft Defender Antivirus.

En respuesta, el servidor de comando y control (C2) responde con un mensaje cifrado que contiene los detalles de configuración de XMRig, tras lo cual el cargador recupera y ejecuta el minero desde un dominio controlado por el atacante haciéndolo pasar por «AddinProcess.exeun binario legítimo de Microsoft.

El desarrollo se produce cuando el equipo de QiAnXin XLab detalló una nueva herramienta de instalación utilizada por 8220 Gang llamada k4spreader desde al menos febrero de 2024 para entregar la botnet Tsunami DDoS y el programa de minería PwnRig.

El malware, que actualmente está en desarrollo y tiene una versión shell, ha estado aprovechando fallas de seguridad como YARN de Apache Hadoop, JBossy Oracle WebLogic Server para infiltrarse en objetivos susceptibles.

«k4spreader está escrito en cgo, lo que incluye la persistencia del sistema, la descarga y actualización del mismo y la liberación de otro malware para su ejecución», dijo la empresa. dichoy agrega que también está diseñado para desactivar el firewall, eliminar botnets rivales (por ejemplo, kinsing) e imprimir el estado operativo.