¿Estás usando la nube o estás pensando en hacer la transición? Sin duda, los entornos híbridos y multinube ofrecen numerosos beneficios para las organizaciones. Sin embargo, la flexibilidad, escalabilidad y eficiencia de la nube conllevan un riesgo significativo: una superficie de ataque ampliada. La descentralización que conlleva el uso de entornos de múltiples nubes también puede generar una visibilidad limitada de la actividad de los usuarios y una mala gestión del acceso.

Las cuentas privilegiadas con acceso a sus sistemas críticos y datos confidenciales se encuentran entre los elementos más vulnerables en las configuraciones de la nube. Cuando no se administran correctamente, estas cuentas abren las puertas a accesos no autorizados, posibles actividades maliciosas y filtraciones de datos. Por eso es indispensable una sólida gestión de acceso privilegiado (PAM).

PAM desempeña un papel esencial a la hora de abordar los desafíos de seguridad de infraestructuras complejas al imponer estrictos controles de acceso y gestionar el ciclo de vida de las cuentas privilegiadas. Al emplear PAM en entornos híbridos y de nube, no solo protege sus activos confidenciales, sino que también cumple con los requisitos de cumplimiento y mejora su postura de seguridad general.

Para proteger el entorno híbrido o de múltiples nubes de su organización, considere implementar las siguientes mejores prácticas de PAM:

1. Centralizar los controles de acceso

El aprovisionamiento de acceso centralizado eliminará la carga del mantenimiento y la supervisión constantes de los administradores y, al mismo tiempo, mantendrá seguras las cuentas de los usuarios. Esto garantizará el mismo nivel de coherencia en la gestión de acceso en toda su infraestructura de TI, garantizando que ningún punto de acceso quede pasado por alto o desprotegido.

Al buscar tu solución de gestión de acceso privilegiadopreste atención a aquellos que respaldan las plataformas, los sistemas operativos y los entornos de nube de su organización. Intente encontrar una solución única que pueda ayudarle a administrar el acceso en cada punto final, servidor y estación de trabajo en la nube.

2. Limitar el acceso a recursos críticos

Puede reducir la gran superficie de ataque de las complejas infraestructuras híbridas y de nube aplicando el principio de privilegio mínimo (PoLP) en todos sus entornos de TI. PoLP significa brindar a los usuarios el acceso necesario para realizar sus tareas, limitando la exposición de datos confidenciales a posibles actividades y exposiciones maliciosas. Regular revisiones de acceso de usuarios puede respaldar su implementación de PoLP.

Puede llevar este principio un paso más allá e implementar un enfoque justo a tiempo (JIT) para la gestión del acceso. JIT PAM Implica proporcionar acceso bajo demanda y por un tiempo limitado, suficiente para realizar una tarea específica. Este enfoque es especialmente útil cuando se proporciona acceso temporal a usuarios externos, como socios y proveedores de servicios externos.

3. Implementar control de acceso basado en roles

El control de acceso basado en roles (RBAC) implica otorgar acceso a los activos según los roles de los usuarios en su organización, alineando los permisos con el principio de privilegio mínimo. En configuraciones complejas híbridas y de múltiples nubes, donde los recursos se distribuyen en muchos entornos, RBAC simplifica la administración del acceso al definir roles de manera centralizada y aplicarlos de manera consistente. En este modelo de gestión de acceso, cada rol tiene permisos específicos, lo que ayuda a minimizar los derechos de acceso innecesarios y evita el uso indebido de privilegios.

Para implementar RBAC de manera efectiva, su organización debe analizar exhaustivamente las tareas laborales de sus empleados y definir roles claros con los permisos de acceso adecuados. Considere revisar y actualizar periódicamente los roles establecidos para reflejar cualquier cambio en las responsabilidades y estructuras organizativas.

4. Adoptar principios de seguridad de confianza cero

Adoptando confianza cero en entornos híbridos y de múltiples nubes implica implementar un marco en el que no se confía inherentemente en ningún usuario, dispositivo o aplicación, independientemente de si están dentro o fuera del perímetro de la red. Por ejemplo, implementar la autenticación multifactor (MFA) lo ayudará a verificar si los usuarios son quienes dicen ser, protegiendo las cuentas privilegiadas incluso si sus credenciales se ven comprometidas.

La confianza cero también implica segmentar sus recursos. La segmentación es fundamental en entornos donde las aplicaciones y los recursos están interconectados y compartidos, ya que evita el movimiento lateral. Con este enfoque, incluso si una parte de su red se ve comprometida, al atacante le resultará difícil llegar a otros segmentos de la red. La segmentación también se aplica a las cuentas privilegiadas, ya que puede aislarlas de diferentes partes de su sistema para reducir el impacto de posibles infracciones.

5. Aumentar la visibilidad de la actividad de los usuarios.

Cuando no puede ver claramente lo que sucede en sus entornos híbridos y de nube, es susceptible a errores humanos, abuso de privilegios, compromiso de cuentas y, eventualmente, violaciones de datos. Al implementar soluciones PAM con capacidades de monitoreo de la actividad del usuario, puede obtener visibilidad de su perímetro de TI y detectar amenazas desde el principio.

Para mejorar sus procesos de monitoreo, considere implementar software que le alerte sobre la actividad sospechosa de los usuarios y le permita responder a las amenazas. Integrar su software PAM con sistemas SIEM también es beneficioso ya que proporciona una vista centralizada de los eventos de seguridad y la actividad de los usuarios privilegiados.

6. Credenciales privilegiadas seguras

Los casos de robo de credenciales se encuentran entre los incidentes de ciberseguridad más costosos, con un promedio de 679 621 dólares por incidente, según el Informe global sobre el costo de los riesgos internos de 2023 del Instituto Ponemon. Dado que las cuentas de alto nivel contienen las claves de sus activos más importantes, el daño causado por comprometer sus credenciales puede ser enorme. Por eso, protegerlas es crucial para la seguridad de todas las infraestructuras de TI, incluidas las híbridas y de múltiples nubes.

Para proteger sus credenciales de usuario privilegiado, desarrolle políticas de administración de contraseñas que describan cómo protegerlas, almacenarlas y usarlas. Para hacer cumplir estas políticas, considere implementar un solución de gestión de contraseñas que le permitirá salvaguardar las contraseñas en una bóveda segura, proporcionar credenciales de un solo uso y automatizar el aprovisionamiento y la rotación de contraseñas en todos sus entornos de nube.

7. Garantizar la integración nativa de la nube

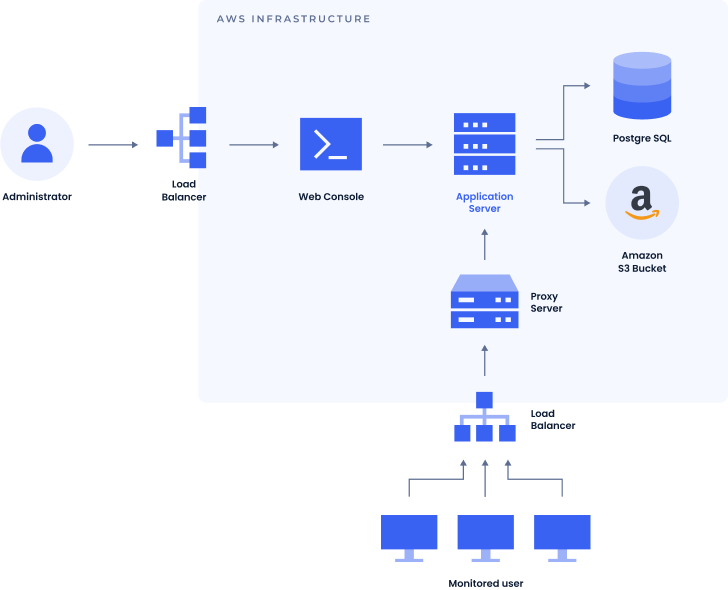

Considere la posibilidad de utilizar soluciones PAM que se integren perfectamente con plataformas en la nube como Amazon Web Services, Microsoft Azure y Google Cloud, utilizando sus capacidades integradas para gestionar el acceso privilegiado de forma más eficaz.

Al aprovechar las herramientas de administración de acceso privilegiado que se integran con funciones nativas de la nube, como roles de IAM, puertas de enlace API y administración de secretos, su organización puede reducir la complejidad y permitir la automatización.

Proteja entornos de TI complejos con Syteca

Syteca es una plataforma integral de ciberseguridad que ofrece sólidas capacidades de gestión de acceso privilegiado y gestión de la actividad del usuario. Las capacidades de Syteca PAM incluyen descubrimiento de cuentas, aprovisionamiento de acceso granular, administración de contraseñas, autenticación de dos factores, grabación de sesiones privilegiadas y más.

Syteca está diseñado para proteger infraestructuras de TI híbridas, locales y en la nube complejas contra riesgos internos, compromiso de cuentas y otras amenazas relacionadas con los humanos. El lista de plataformas compatibles con Syteca Incluye entornos de nube como Amazon WorkSpaces y Microsoft Azure y plataformas de virtualización como VMware Horizon y Microsoft Hyper-V. Además, Syteca ofrece Implementación de SaaS para rentabilidad, mantenimiento automatizado y escalabilidad optimizada.

¡Vea una demostración en línea o pruebe las capacidades de Syteca en su infraestructura de TI con una prueba gratuita de 30 días!