Şüpheli bir Güney Asya siber casusluk tehdit grubu olarak biliniyor. Acı WmRAT ve MiyaRAT olarak izlenen iki C++ kötü amaçlı yazılım ailesini sunmak için Kasım 2024’te bir Türk savunma sektörü kuruluşunu hedef aldı.

Proofpoint araştırmacıları Nick Attfield, Konstantin Klinger, Pim Trouerbach ve David Galazin, “Saldırı zinciri, hedef makinede daha fazla veriyi aşağı çekmek için zamanlanmış bir görev oluşturan bir kısayol (LNK) dosyası sunmak için RAR arşivindeki alternatif veri akışlarını kullandı.” söz konusu The Hacker News ile paylaşılan bir raporda.

Kurumsal güvenlik şirketi, TA397 adı altındaki tehdit aktörünü takip ediyor. En az 2013’ten beri aktif olduğu bilinen düşman, APT-C-08, APT-Q-37, Hazy Tiger ve Orange Yali olarak da anılıyor.

Bilgisayar korsanlığı grubu tarafından gerçekleştirilen önceki saldırılar, BitterRAT gibi kötü amaçlı yazılımlar içeren Çin, Pakistan, Hindistan, Suudi Arabistan ve Bangladeş’teki varlıkları hedef almıştı. Artra İndiricive ZxxZ, yoğun bir Asya odağını gösteriyor.

Acı ayrıca, PWNDROID2 ve Dracarys gibi Android kötü amaçlı yazılım türlerinin yayılmasına yol açan siber saldırılarla da bağlantılıydı. Böğürtlen ve Meta sırasıyla 2019 ve 2022’de.

Bu Mart ayının başlarında siber güvenlik şirketi NSFOCUS açıklığa kavuşmuş 1 Şubat 2024’te, adı açıklanmayan bir Çin devlet kurumunun, Bitter tarafından veri hırsızlığı ve uzaktan kontrol yeteneğine sahip bir truva atı yayan bir hedef odaklı kimlik avı saldırısına maruz kaldığı belirtildi.

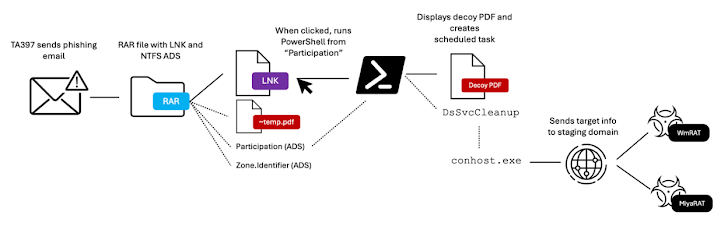

Proofpoint tarafından belgelenen en son saldırı zinciri, tehdit aktörünün olası kurbanları bubi tuzaklı RAR arşiv ekini başlatmaya ikna etmek için Madagaskar’daki kamu altyapı projeleriyle ilgili bir tuzak kullanmasını içeriyordu.

RAR arşivinde, Dünya Bankası’nın Madagaskar’daki altyapı geliştirme amaçlı kamu girişimi hakkında sahte bir dosya, PDF görünümüne bürünen bir Windows kısayol dosyası ve gizli bir alternatif veri akışı mevcuttu (REKLAMLAR) PowerShell kodunu içeren dosya.

ADS şunu ifade eder: özellik Bu, Windows tarafından bir dosyaya veri akışları eklemek ve bu akışlara erişmek için kullanılan Yeni Teknoloji Dosya Sisteminde (NTFS) kullanılmaya başlandı. Boyutunu veya görünümünü etkilemeden bir dosyaya ek veri kaçırmak için kullanılabilir; böylece tehdit aktörlerine, zararsız bir dosyanın dosya kaydında kötü amaçlı bir yükün varlığını gizlemek için sinsi bir yol sağlanır.

Kurban LNK dosyasını başlatırsa, veri akışlarından biri Dünya Bankası sitesinde barındırılan bir tuzak dosyayı almak için kod içerirken, ikinci ADS, yem belgesini açmak ve sorumlu için zamanlanmış bir görev ayarlamak için Base64 kodlu bir PowerShell komut dosyası içerir. jacknwoods etki alanından son aşamadaki yükleri almak için[.]com.

İkisi birden WmRAT Ve MiyaRATQiAnXin tarafından daha önce ayrıntılı olarak açıklandığı gibi, kötü amaçlı yazılımın ana bilgisayar bilgilerini toplamasına, dosyaları yüklemesine veya indirmesine, ekran görüntüleri almasına, coğrafi konum verileri almasına, dosya ve dizinleri numaralandırmasına ve cmd aracılığıyla rastgele komutlar çalıştırmasına olanak tanıyan standart uzaktan erişim trojan (RAT) yetenekleriyle birlikte gelir. exe veya PowerShell.

MiyaRAT’ın yalnızca birkaç kampanyada seçici olarak konuşlandırılması nedeniyle kullanımının yüksek değerli hedeflere ayrıldığına inanılıyor.

Proofpoint, “Bu kampanyalar neredeyse kesinlikle Güney Asya hükümetinin çıkarlarını destekleyen istihbarat toplama çabalarıdır” dedi. “Ayrıcalıklı bilgilere ve fikri mülkiyete erişim elde etmek amacıyla, hedef kuruluşlara kötü amaçlı arka kapılar dağıtmak için hazırlık alanlarıyla iletişim kurmak üzere planlanmış görevleri ısrarla kullanıyorlar.”