Siber güvenlik araştırmacıları yeni bir versiyonunu keşfetti ZYükleyici Komuta ve kontrol (C2) iletişimi için Etki Alanı Adı Sistemi (DNS) tüneli kullanan kötü amaçlı yazılım, tehdit aktörlerinin bir yıl önce yeniden ortaya çıktıktan sonra aracı geliştirmeye devam ettiğini gösteriyor.

Zscaler ThreatLabz, “Zloader 2.9.4.0, C2 iletişimleri için özel bir DNS tünel protokolü ve bir düzineden fazla komutu destekleyen etkileşimli bir kabuk dahil olmak üzere kayda değer iyileştirmeler ekliyor; bu, fidye yazılımı saldırıları için değerli olabilir.” söz konusu Salı günü yayınlanan bir raporda. “Bu değişiklikler, tespit ve hafifletmeye karşı ek esneklik katmanları sağlıyor.”

Terdot, DELoader veya Silent Night olarak da adlandırılan ZLoader, sonraki aşamadaki yükleri dağıtma yeteneğiyle donatılmış bir kötü amaçlı yazılım yükleyicisidir. Kötü amaçlı yazılımı dağıtan kötü amaçlı yazılım kampanyaları, neredeyse iki yıldır ilk kez, altyapısının kapatılmasının ardından Eylül 2023’te gözlemlendi.

Analiz çabalarına direnmek için çeşitli teknikleri birleştirmenin yanı sıra, kötü amaçlı yazılımın bir etki alanı oluşturma algoritmasından (DGA) faydalandığı ve orijinal enfeksiyondan farklı ana bilgisayarlarda çalıştırılmasını önlemek için adımlar attığı tespit edildi; bu teknik, Zeus’ta da tespit edilmiştir. temel aldığı bankacılık trojanı.

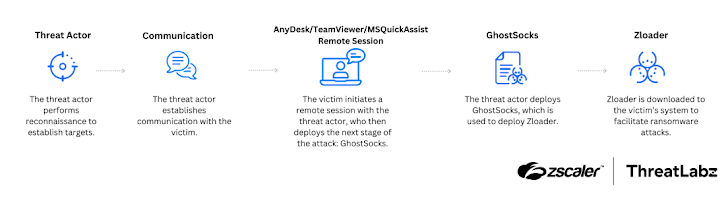

Son aylarda, ZLoader’ın dağıtımı, tehdit aktörlerinin bir teknik destek sorununu çözme kisvesi altında kurulan uzak masaüstü bağlantıları aracılığıyla kötü amaçlı yazılımı dağıtmasıyla giderek daha fazla Black Basta fidye yazılımı saldırılarıyla ilişkilendirilmeye başlandı.

Siber güvenlik firması, saldırı zincirinde ilk olarak GhostSocks adlı bir veri yükünün konuşlandırılmasını içeren ve daha sonra ZLoader’ı düşürmek için kullanılan ek bir bileşen keşfettiğini söyledi.

Zscaler, “Zloader’ın ortam kontrolleri ve API içe aktarma çözümleme algoritmaları gibi anti-analiz teknikleri, kötü amaçlı yazılım korumalı alanlardan ve statik imzalardan kaçınmak için güncellenmeye devam ediyor” dedi.

Kötü amaçlı yazılımın en son sürümünde sunulan yeni bir özellik, operatörün isteğe bağlı ikili dosyaları, DLL’leri ve kabuk kodunu yürütmesine, verileri sızdırmasına ve işlemleri sonlandırmasına olanak tanıyan etkileşimli bir kabuktur.

Zloader, birincil C2 iletişim kanalı olarak POST istekleriyle HTTPS’yi kullanmaya devam ederken, aynı zamanda DNS paketlerini kullanarak şifrelenmiş TLS ağ trafiğini kolaylaştırmak için bir DNS tünelleme özelliğiyle birlikte gelir.

Şirket, “Zloader’ın dağıtım yöntemleri ve yeni DNS tünelleme iletişim kanalı, grubun giderek daha fazla tespitten kaçmaya odaklandığını gösteriyor” dedi. “Tehdit grubu, fidye yazılımına yönelik ilk erişim aracısı olarak daha etkili bir şekilde hizmet vermek için yeni özellikler ve işlevler eklemeye devam ediyor.”