Siber güvenlik araştırmacıları, Çin polis teşkilatları tarafından mobil cihazlardan geniş bir yelpazede bilgi toplamak için yasal bir müdahale aracı olarak kullanıldığından şüphelenilen yeni bir gözetim programı keşfetti.

Lookout tarafından EagleMsgSpy kod adı verilen Android aracı, eserlerle birlikte en az 2017’den beri faaliyet gösteriyor yüklendi VirusTotal kötü amaçlı yazılım tarama platformuna 25 Eylül 2024 gibi yakın bir tarihte eklendi.

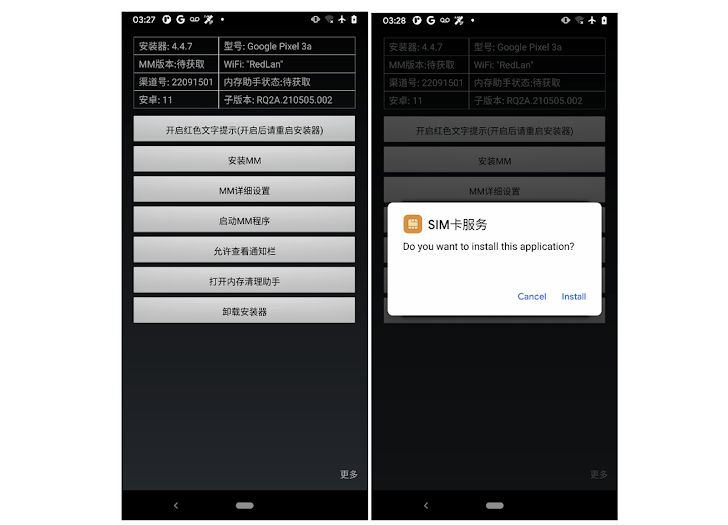

Lookout’ta kıdemli personel tehdit istihbaratı araştırmacısı Kristina Balaam, teknik bir açıklamasında şunları söyledi: “Gözetim yazılımı iki bölümden oluşuyor: bir yükleyici APK’sı ve yüklendiğinde cihaz üzerinde sorunsuzca çalışan bir gözetim istemcisi.” rapor The Hacker News ile paylaşıldı.

“EagleMsgSpy kullanıcıdan kapsamlı veriler topluyor: üçüncü taraf sohbet mesajları, ekran kaydı ve ekran görüntüsü yakalama, ses kayıtları, arama kayıtları, cihaz kişileri, SMS mesajları, konum verileri, ağ etkinliği.”

EagleMsgSpy, geliştiricileri tarafından “şüphelinin bilgisi olmadan ağ kontrolü yoluyla şüphelilerin gerçek zamanlı cep telefonu bilgilerini elde edebilen, suçluların tüm cep telefonu faaliyetlerini izleyebilen ve bunları özetleyebilen” “kapsamlı bir cep telefonu adli izleme ürünü” olarak tanımlanıyor.

Siber güvenlik şirketi, gözetim programını Wuhan Chinasoft Token Information Technology Co., Ltd. (diğer adıyla Wuhan Zhongruan Tongzheng Information Technology Co., Ltd ve Wuhan ZRTZ Information Technology Co, Ltd.) adlı Çinli bir şirkete atfederek, altyapı çakışmasını ve içindeki referansları gerekçe gösterdi. kaynak kodu.

Lookout, şirketin saldırganların kontrol ettiği altyapıdaki açık dizinlerden elde ettiği dahili belgelerin bir iOS bileşeni olasılığına işaret ettiğini, ancak bu tür eserlerin henüz ortaya çıkarılmadığını söyledi.

EagleMsgSpy ile ilgili dikkate değer olan şey, daha sonra MM veya Eagle_mm olarak da anılacak çekirdek veri yükünün tesliminden sorumlu olan bir kurulum modülünü konuşlandırarak bilgi toplama işlemini etkinleştirmek için hedef cihaza fiziksel erişim gerektirmesidir.

Gözetim istemcisi ise QR kodları gibi çeşitli yöntemlerle veya USB’ye bağlandığında onu telefona yükleyen fiziksel bir cihaz aracılığıyla edinilebilir. Aktif olarak bakımı yapılan aracın, yazılım satıcısının birden fazla müşterisi tarafından kullanıldığına inanılıyor çünkü bu müşterilerden bir hesaba karşılık gelen bir “kanal”ın girdi olarak sağlanması gerekiyor.

EagleMsgSpy’ın Android sürümü, gelen mesajları engellemek, QQ, Telegram, Viber, WhatsApp ve WeChat’ten veri toplamak, Media Projection API’yi kullanarak ekran kaydını başlatmak ve ekran görüntüleri ve ses kayıtları yakalamak için tasarlanmıştır.

Ayrıca arama kayıtlarını, kişi listelerini, GPS koordinatlarını, ağ ve Wi-Fi bağlantılarıyla ilgili ayrıntıları, harici depolamadaki dosyaları, cihaz tarayıcısındaki yer imlerini ve cihazlara yüklenen uygulamaların bir listesini toplayacak donanıma sahiptir. Toplanan veriler daha sonra şifre korumalı arşiv dosyalarına sıkıştırılıyor ve bir komuta ve kontrol (C2) sunucusuna aktarılıyor.

EagleMsgSpy’ın az sayıda gizleme tekniği kullanan ilk versiyonlarının aksine, yeni versiyonları EagleMsgSpy adı verilen açık kaynaklı bir uygulama koruma aracı kullanıyor. ApkToolPlus sınıfları gizlemek için Gözetim modülü C2 ile WebSockets aracılığıyla iletişim kurar. STOP durum güncellemeleri sağlamak ve daha fazla talimat almak için protokol.

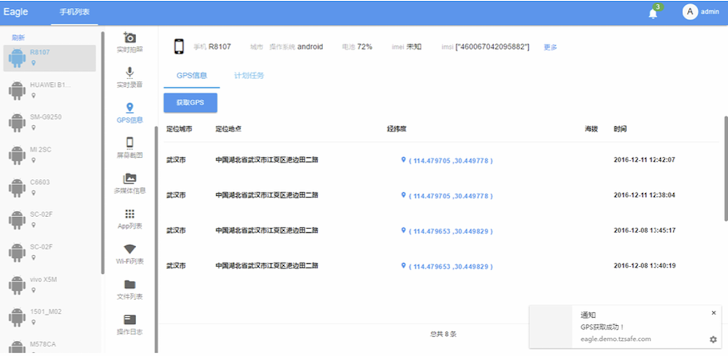

Balaam, “EagleMsgSpy C2 sunucuları, kullanıcı kimlik doğrulaması gerektiren bir yönetim paneline ev sahipliği yapıyor” dedi. “Bu yönetim paneli, kapsamlı yönetici API’sine yetkisiz erişimi önleyen, uygun şekilde yapılandırılmış yönlendirme ve kimlik doğrulama ile AngularJS çerçevesi kullanılarak uygulanır.”

Cihaz platformlarını ayırt etmek için “getListIOS()” gibi işlevleri içeren bu panel kaynak kodu, gözetim aracının bir iOS sürümünün varlığına işaret ediyor.

Lookout’un araştırması, panelin müşterilerin, muhtemelen Çin Anakarasında bulunan kolluk kuvvetlerinin, virüslü cihazlardan gerçek zamanlı olarak veri toplanmasını tetiklemesine izin verdiğini ortaya çıkardı. Çin’e işaret eden bir diğer bağlantı ise çeşitli EagleMsgSpy örneklerinde belirtilen sabit kodlu Wuhan tabanlı telefon numarasıdır.

Hacker Haberleri ayrıca tanımlanmış Wuhan ZRTZ Information Technology Co, Ltd. tarafından açılan ve şüphelinin cep telefonunun arama kaydı, kısa mesajları, adresi gibi belirli türdeki veriler gibi müşteri verilerini toplamak ve analiz etmek için kullanılabilecek çeşitli yöntemleri inceleyen çok sayıda patent başvurusu kitap, anlık sohbet yazılımı (QQ, WeChat, Momo, vb.) ve benzerlerini kullanarak şüpheli ile diğerleri arasında bir ilişki şeması oluşturabilirsiniz.”

Başka bir patent, EagleMsgSpy’ın arkasındaki şirketin öncelikli olarak kolluk kuvvetlerinin kullanım durumlarına sahip ürünler geliştirmeye odaklandığını belirten “otomatik kanıt toplama yöntemi ve sistemini” detaylandırıyor.

Balaam, The Hacker News’e şunları söyledi: “Şirketin, özellikle kurban veri kümeleri arasında ilişki diyagramları oluşturmak için benzersiz yöntemler geliştirdiklerini iddia ettikleri durumlarda, patent başvurularında açıklanan metodolojileri dahil etmesi mümkündür.” “Ancak şirketin, kurban cihazlarından sızdırılan sunucu tarafındaki verileri nasıl işlediğine dair bilgimiz yok.”

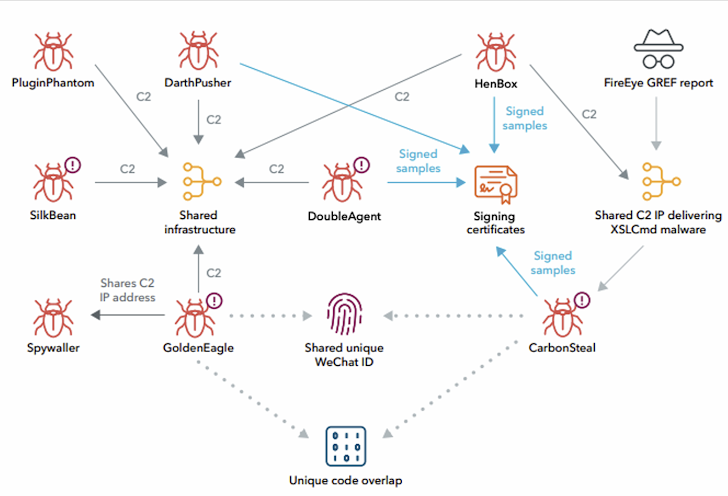

Dahası Lookout, EagleMsgSpy C2 SSL sertifikalarına (202.107.80) bağlı iki IP adresi tanımladığını söyledi.[.]34 ve 119.36.193[.]210), her ikisi de geçmişte Tibet ve Uygur topluluklarını hedef almak için kullanılmış olan PluginPhantom ve CarbonSteal gibi Çin bağlantılı diğer gözetleme araçları tarafından da kullanılmıştır.

Şirket, “Kötü amaçlı yazılım kurban cihazlarına yerleştiriliyor ve kilidi açılmış kurban cihazına erişim yoluyla yapılandırılıyor” dedi. “Kurulduktan sonra, başsız veri yükü arka planda çalışır, etkinliklerini cihazın kullanıcısından gizler ve kullanıcıdan kapsamlı veriler toplar. Benzer sistemlere yönelik kamu CFP’leri, bu gözetleme aracının veya benzer sistemlerin birçok kamu güvenlik bürosu tarafından kullanıldığını göstermektedir. Çin’de.”