Kimlik avı ve kötü amaçlı yazılımlardan kaçınma tekniklerinin evrimini derinlemesine inceleyin ve saldırganların güvenlik önlemlerini atlatmak için giderek daha karmaşık hale gelen yöntemleri nasıl kullandığını anlayın.

Kimlik Avı Saldırılarının Evrimi

“Hiçbir hacker’ın ‘Bu kapsam dışıdır’ demesini gerçekten çok seviyorum. İster hile, teknik veya teknoloji olsun, hackerlar tespit edilmekten kaçınmak ve saldırılarının başarılı olduğundan emin olmak için her şeyi yaparlar.” Cato Networks Baş Güvenlik Stratejisti ve üyesi Etay Maor şöyle diyor: Cato CTRL. Kimlik avı saldırıları yıllar içinde önemli ölçüde değişti. 15-20 yıl önce basit kimlik avı siteleri, o zamanın en önemli mücevheri olan kredi kartı bilgilerini ele geçirmek için yeterliydi. Günümüzde saldırılar ve savunma yöntemleri, aşağıda ayrıntılarıyla anlatacağımız üzere çok daha karmaşık hale geldi.

“Bu aynı zamanda ‘kedi-fare’ saldırı-savunma oyununun da başladığı zamandır.” diyor Güvenlik Müdürü ve Cato CTRL üyesi Tal Darsan. O zamanlar, kredi kartı kimlik avı sitelerine karşı kullanılan önemli bir savunma tekniği, gerçek kredi kartı ayrıntılarını tanımlayamayacakları şekilde onları bunaltma umuduyla bu sitelere büyük miktarda sayı göndermekti.

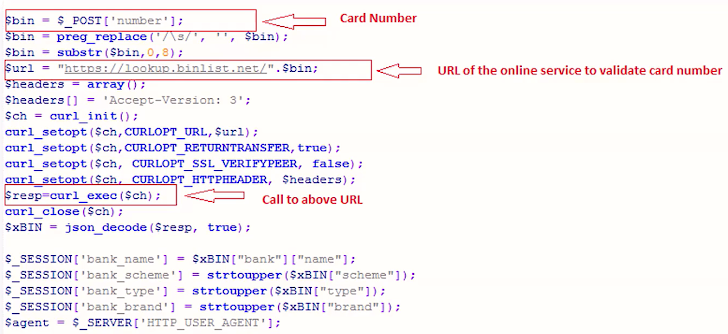

Ancak tehdit aktörleri, gerçek kredi kartlarını doğrulamak için Luhn algoritması gibi yöntemler kullanarak verileri doğrulayarak, Banka Kimlik Numaraları (BIN) aracılığıyla veren kuruluş bilgilerini kontrol ederek ve kartın aktif olup olmadığını test etmek için mikro bağışlar gerçekleştirerek bu duruma uyum sağladı.

Saldırganların kimlik avı sitelerine girilen kredi kartı numaralarını nasıl doğruladığına dair bir örnek:

Araştırmacı Karşıtı Teknikler

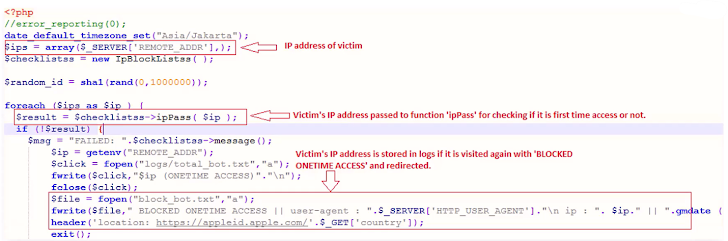

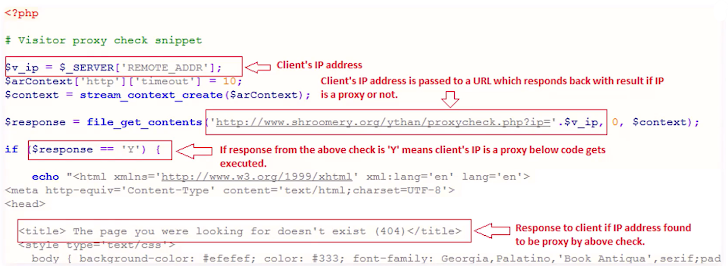

Kimlik avı ilerledikçe saldırganlar, güvenlik analistlerinin çalışmalarını ve operasyonlarını kapatmalarını önlemek için araştırma karşıtı teknikler ekledi. Yaygın stratejiler arasında, kimlik avı sitesinin kapatıldığına dair sahte bir iddia oluşturmak için tek seferlik erişimden sonra IP’nin engellenmesi ve araştırmacıların araştırma sırasında sıklıkla proxy sunucuları kullanması nedeniyle proxy sunucularının tespit edilmesi yer alıyordu.

Tek seferlik IP adresi erişimi için saldırgan kodu:

Proxy tanımlaması için saldırgan kodu:

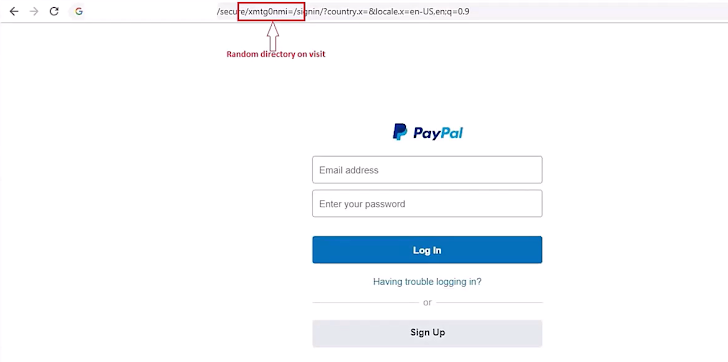

Saldırganlar ayrıca son yıllarda URL’lerindeki klasör yapılarını da rastgele seçiyor ve bu da araştırmacıları kimlik avı kitlerinde kullanılan ortak dizin adlarına dayalı olarak kimlik avı sitelerini takip etmekten caydırıyor. Bu, aşağıdaki resimde görülebilir:

Anti-Virüslerden Kaçınmak

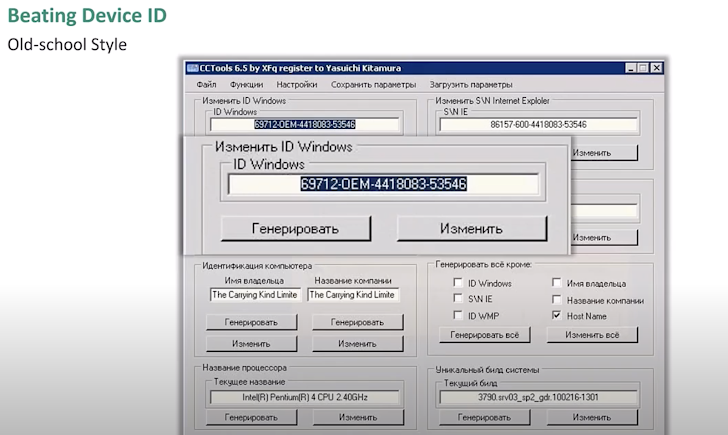

Geçmişte güvenlik kontrollerinden kaçmanın bir başka yolu da değişiklik yapmaktı. kötü amaçlı yazılım şifreleme hizmetleriyle imzalar. Bu da onu imza tabanlı antivirüs sistemleri tarafından tespit edilemez hale getirdi. Bir zamanlar çok popüler olan böyle bir hizmete bir örnek:

Cihaz Doğrulamasından Kaçınma

Diğer modern kaçınma tekniklerine geçelim. Birincisi, saldırganların kurbanın cihazını daha iyi taklit edebilmesi için Windows sürümü, IP adresi ve antivirüs yazılımı gibi ayrıntılı cihaz bilgilerini toplayarak kurbanları hedef alan bir kimlik avı saldırısıdır.

Bu veriler, bankalar gibi kuruluşların meşru girişleri onaylamak için kullandığı cihaz kimliği doğrulaması gibi güvenlik kontrollerini atlamalarına yardımcı oluyor. Saldırganlar, kurbanın cihaz ortamını (örneğin, Windows sürümü, medya oynatıcı ayrıntıları, donanım özellikleri) kopyalayarak, farklı konumlardan veya cihazlardan giriş yaparken şüphelenmeyi önleyebilir.

Hatta bazı karanlık web hizmetleri, kurbanın cihaz profilini yansıtan önceden yapılandırılmış sanal makineler bile sağlayarak (aşağıdaki resme bakın), saldırganlar için ekstra bir anonimlik katmanı ekleyerek ele geçirilen hesaplara daha güvenli erişim sağlar. Bu, veri bilimi ve özelleştirmenin suç operasyonlarının nasıl ayrılmaz bir parçası haline geldiğini gösteriyor.

Anormallik Tespitinden Kaçınma

Diğer bir vaka ise, savunucuların, canlı banka oturumlarını istismar etmek için kötü amaçlı yazılım kullanan ve kurbanların hızlı bir şekilde yetkisiz işlemler gerçekleştirmeden önce oturum açmasını bekleyen bir çeteyle karşı karşıya kalmasıdır. Buradaki zorluk, bu eylemlerin kurbanın kendi kimliği doğrulanmış oturumundan geliyor gibi görünmesi ve tespitin zorlaşmasıydı.

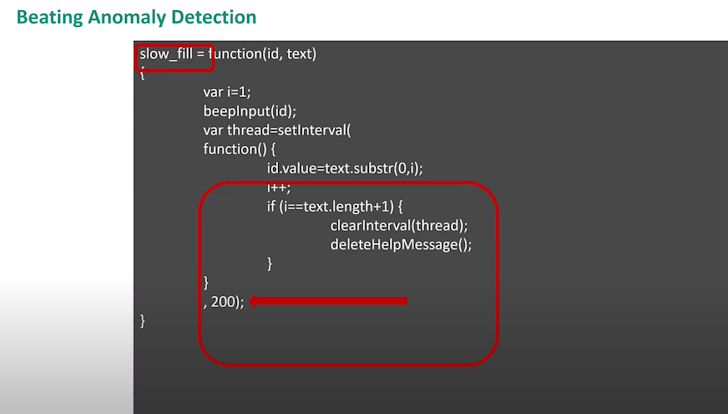

Bu, hücumcular ve savunmacılar arasında bir kedi-fare oyunuyla sonuçlandı:

- Başlangıçta, savunucular bir hız kontrolü uyguladılar ve işlemlerin çok hızlı tamamlandığını muhtemelen sahtekarlık olarak işaretlediler.

- Buna yanıt olarak saldırganlar, tuş vuruşları arasına gecikmeler ekleyerek insan yazma hızını simüle edecek şekilde kodlarını değiştirdiler. Bu, aşağıdaki kodda görülebilir:

- Savunmacılar rastgele zamanlama kontrolleri ekleyerek buna uyum sağladıklarında, saldırganlar değişken gecikmelerle karşılık vererek meşru davranışı daha da harmanladılar.

Bu, meşru işlemler arasında karmaşık, otomatikleştirilmiş bankacılık dolandırıcılığını tespit etmenin karmaşıklığını göstermektedir.

Kaçınma Amaçlı Kimlik Avı Saldırıları

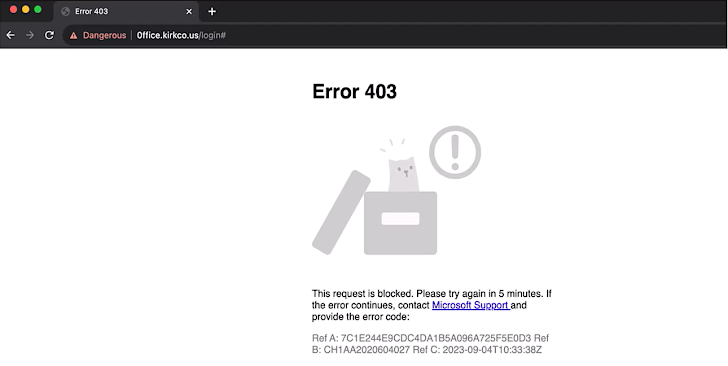

Şimdi daha güncel saldırılara geçelim. Cato CTRL tarafından analiz edilen en belirgin saldırılardan biri, Microsoft desteğini taklit edecek şekilde tasarlanmış akıllı bir kimlik avı saldırısıydı. Olay, kullanıcıyı “Microsoft desteği” olduğunu iddia eden ve “doğru yardım ve desteği alma” istemleriyle tamamlanan bir sayfaya yönlendiren bir 403 hata mesajıyla başladı. Sayfada “Ev” veya “İş” desteği seçenekleri sunuluyordu ancak hangi seçeneğin seçildiğine bakılmaksızın kullanıcıyı ikna edici bir Office 365 oturum açma sayfasına yönlendiriyordu.

Bu sahte giriş sayfası, kullanıcıları Microsoft kimlik bilgilerini girmeleri için kandırmak amacıyla bir sosyal mühendislik planının parçası olarak hazırlandı. Saldırı, güvenilirlik oluşturmak ve kullanıcının Microsoft markasına olan güvenini suiistimal etmek için hata mesajlarını ve destek istemlerini taklit etmek gibi psikolojik tetikleyicilerden yararlandı. Bu, yalnızca gelişmiş kaçınma tekniklerine dayanmak yerine sosyal mühendisliğe odaklanan karmaşık bir kimlik avı girişimiydi.

Yanıltıcı Yönlendirme Zinciri

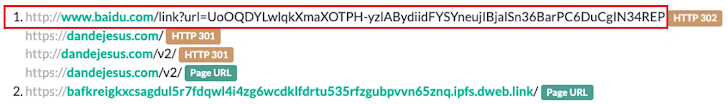

Sonraki analizde Cato CTRL, tespit edilmekten kaçınmak için karmaşık yeniden yönlendirme tekniklerini kullanan bir kimlik avı saldırısını araştırdı. Süreç, Çin’deki popüler bir arama motoru görünümüne bürünen ve sonunda merkezi olmayan bir web (IPFS) bağlantısında barındırılan bir kimlik avı sayfasına ulaşmadan önce birden fazla URL (402 ve 301 gibi HTTP durum kodlarını kullanarak) aracılığıyla yönlendirilen aldatıcı bir ilk bağlantıyla başladı. Bu çok adımlı yeniden yönlendirme dizisi, izlemeyi ve günlüğe kaydetmeyi karmaşık hale getirerek siber güvenlik araştırmacılarının kimlik avı sayfasının gerçek kökenini izlemesini zorlaştırır.

Soruşturma devam ederken Cato CTRL araştırmacısı, kimlik avı sitesinin koduna yerleştirilmiş birden fazla kaçınma tekniğiyle karşılaştı. Örneğin, kimlik avı sayfası, klavye etkileşimlerini engelleyen Base64 kodlu JavaScript’i içeriyordu; bu da araştırmacının doğrudan koda erişmesini veya onu analiz etmesini etkili bir şekilde devre dışı bıraktı. Ek gizleme taktikleri arasında geliştirici araçlarında, daha fazla incelemeyi engellemek için meşru Microsoft ana sayfasına yönlendirmeye zorlayan kesme noktaları da vardı.

Araştırmacı, Chrome’un geliştirici araçlarında bu kesme noktalarını devre dışı bırakarak, sonunda bu engelleri aşarak kimlik avı sitesinin kaynak koduna tam erişime izin verdi. Bu taktik, saldırganların analizi engellemek ve algılamayı geciktirmek için uyguladığı, korumalı alan önleme, JavaScript gizleme ve yeniden yönlendirme zincirlerinden yararlanan karmaşık, katmanlı savunmaları vurgular.

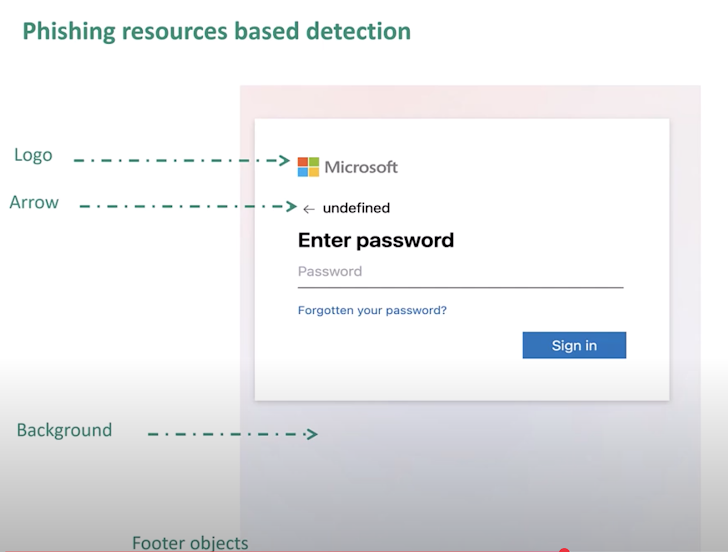

Kimlik Avı Kaynaklarına Dayalı Tespit

Saldırganlar tespit edilmekten kaçınmak için sürekli olarak kendi savunma tekniklerini uyarlıyorlar. Araştırmacılar, kimlik avı sayfalarını tanımlamak için resim kaynakları ve simgeler gibi statik öğelerden yararlanıyor. Örneğin, Microsoft 365’i hedef alan kimlik avı siteleri genellikle resmi logoları ve simgeleri adları veya meta verileri değiştirmeden kopyalayarak fark edilmelerini kolaylaştırır. Başlangıçta bu tutarlılık, savunmacılara güvenilir bir tespit yöntemi sağladı.

Ancak tehdit aktörleri, kimlik avı sayfalarının hemen hemen her öğesini rastgele hale getirerek uyum sağladı.

Saldırganlar artık tespit edilmekten kaçınmak için:

- Kaynak Adlarını Rastgele Hale Getirin – Önceden statik olan resim ve simge dosya adları, her sayfa yüklemesinde büyük ölçüde rastgele seçilir.

- Sayfa Başlıklarını ve URL’leri Rastgele Hale Getirin – Başlıklar, alt alanlar ve URL yolları sürekli olarak değişir, sayfaya her erişildiğinde yeni rastgele dizeler oluşturulur ve bu da takibi daha da zorlaştırır.

- Cloudflare Zorluklarını Uygulayın – Bu zorlukları, sayfaya bir insanın (otomatik bir tarayıcının değil) eriştiğini doğrulamak için kullanırlar; bu da güvenlik araçlarının otomatik tespitini zorlaştırır.

Bu tekniklere rağmen, saldırganlar ve araştırmacılar arasında devam eden bir adaptasyon oyunu olmasına rağmen, savunucular bu kaçınmaları atlatmanın yeni yollarını bulmuşlardır.

Masterclass ortaya çıkıyor çok daha fazla kötü amaçlı yazılım ve kimlik avı saldırısı ve bunların geleneksel önlemlerden nasıl kaçtığı:

- Yük dağıtımı için kötü amaçlı yazılım düşürücüler.

- Parola korumalı zip dosyalarını içeren çok adımlı bir kötü amaçlı yazılım indirmeyi başlatmak için kimlik avı e-postalarındaki HTML dosyaları.

- Dosya kaçakçılığı ve sihirli bayt manipülasyonu.

- SVG kaçakçılığı ve B64 kodlaması.

- Standart güvenlik sistemleri tarafından tespit edilmekten kaçınmak amacıyla komuta ve kontrol için güvenilir bulut uygulamalarından (örn. Trello, Google Drive) faydalanma.

- Yapay zeka tabanlı kötü amaçlı yazılım analiz araçlarını yanıltmak için kötü amaçlı yazılımlara hızlı enjeksiyonlar yapın.

- TDSS Killer rootkit kaldırma aracını, özellikle Microsoft Defender’ı hedef alarak EDR hizmetlerini devre dışı bırakacak şekilde yeniden kullanmak.

- Çalınan kimlik bilgilerini almanın bir yolu olarak Telegram botları, saldırganların gerektiğinde hızlı bir şekilde yeni bırakma bölgeleri oluşturmasına olanak tanır.

- Saldırganlar tarafından saldırıların oluşturulmasını ve dağıtımını kolaylaştırmak için kullanılan üretken yapay zeka.

- Uç nokta aracıları olmadan ağ tabanlı tehdit avcılığı.

Savunmacılar için Sırada Ne Var?

Bu devam eden kedi-fare oyununda savunmacılar nasıl üstünlük sağlayabilir? İşte birkaç strateji:

- Kimlik Avı Eğitimi ve Güvenlik Farkındalığı – Kusursuz olmasa da, farkındalık eğitimi siber tehditleri tanıma ve azaltma olasılığını artırır.

- Kimlik Bilgisi İzleme – Bağlantı modellerini analiz eden araçlardan yararlanmak, potansiyel olarak kötü amaçlı etkinlikleri önceden engelleyebilir.

- Makine Öğrenimi ve Tehdit Tespiti – Karmaşık tehditleri tespit etmeye yönelik gelişmiş araçlar.

- Birleşik Tehdit Avlama Platformu – Genişletilmiş tehdit avcılığı için tek, bütünleşik platform yaklaşımı (çok noktalı çözümler yerine). Buna, uç nokta aracıları olmadan ağ tabanlı tehdit avcılığı ve IoC’leri tespit etmek için ağ trafiği analizinin kullanılması da dahildir.

- Saldırı Yüzeyi Azaltma – Güvenlik duvarlarını denetleyerek, yapılandırmaları ayarlayarak ve güvenlik ayarlarını düzenli olarak inceleyerek saldırı yüzeylerini proaktif olarak azaltın. Yanlış yapılandırmaların ele alınması ve satıcı tavsiyelerinin takip edilmesi, kuruluşun yeni tehditlere karşı savunmasının güvence altına alınmasına yardımcı olabilir.

- Platform Şişmesini Önlemek – Tehdit öldürme zinciri boyunca çoklu saldırı geçiş noktalarının hayati önem taşıdığını vurgulayan Maor, “ancak bu, çok sayıda nokta çözümü eklemek anlamına gelmiyor” diye vurguluyor. “Aslında her şeye bakabilen tek bir arayüze sahip bütünleşik bir platform: ağa, verilere, her paket üzerinde çalışan tek geçişli bir motor aracılığıyla ve bunların kötü amaçlı olup olmadığını anlayarak.”