Rusya bağlantılı tehdit aktörü RomCom kurban sistemlerine aynı adı taşıyan arka kapıyı dağıtmak için tasarlanan saldırıların bir parçası olarak, biri Mozilla Firefox’ta ve diğeri Microsoft Windows’ta olmak üzere iki güvenlik açığının sıfır gün istismarıyla ilişkilendirildi.

“Başarılı bir saldırıda, eğer bir kurban istismar içeren bir web sayfasına göz atarsa, saldırgan herhangi bir kullanıcı etkileşimi gerektirmeden (sıfır tıklama) keyfi kod çalıştırabilir; bu durumda, kurbanın bilgisayarına RomCom’un arka kapısının yüklenmesine yol açmıştır. ” ESET bir konuşmasında şunları söyledi: rapor The Hacker News ile paylaşıldı.

Söz konusu güvenlik açıkları aşağıda listelenmiştir:

- CVE-2024-9680 (CVSS puanı: 9,8) – Firefox’un Animasyon bileşeninde serbest kullanım sonrası güvenlik açığı (Ekim 2024’te Mozilla tarafından yamalanmıştır)

- CVE-2024-49039 (CVSS puanı: 8,8) – Windows Görev Zamanlayıcı’da ayrıcalık yükseltme güvenlik açığı (Microsoft tarafından Kasım 2024’te yamalı)

Storm-0978, Tropical Scorpius, UAC-0180, UNC2596 ve Void Rabisu olarak da bilinen RomCom’un, en az 2022’den bu yana hem siber suç hem de casusluk operasyonları yürütme konusunda bir geçmişi var.

Bu saldırılar, komutları yürütebilen ve kurbanın makinesine ek modüller indirebilen, aktif olarak bakımı yapılan bir kötü amaçlı yazılım olan RomCom RAT’ın dağıtımı açısından dikkate değerdir.

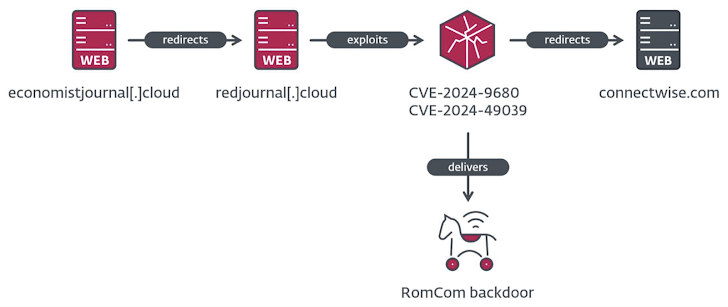

Slovak siber güvenlik şirketi tarafından keşfedilen saldırı zinciri, sahte bir web sitesinin (economistjournal) kullanımını içeriyordu.[.]olası kurbanları bir sunucuya (redjournal) yönlendirmekten sorumlu olan bulut[.]bulut) kötü amaçlı yükü barındırır ve bu da kod yürütmeyi sağlamak ve RomCom RAT’ı düşürmek için her iki kusuru bir araya getirir.

Sahte web sitesine olan bağlantıların nasıl dağıtıldığı şu anda bilinmiyor, ancak sitenin Firefox tarayıcısının savunmasız bir sürümünden ziyaret edilmesi durumunda bu istismarın tetiklendiği tespit edildi.

“Güvenlik açığı bulunan bir tarayıcı kullanan bir kurban, bu istismara hizmet eden bir web sayfasını ziyaret ederse, güvenlik açığı tetiklenir ve kabuk kodu bir ortamda yürütülür. içerik süreci“ESET açıkladı.

“Kabuk kodu iki bölümden oluşur: birincisi ikinciyi bellekten alır ve içeren sayfaları yürütülebilir olarak işaretler, ikincisi ise açık kaynaklı Shellcode Reflective DLL Injection projesine dayalı bir PE yükleyici uygular (RDI).”

Sonuç, Firefox için, sonuçta RomCom RAT’ın ele geçirilen sistemde indirilmesine ve çalıştırılmasına yol açan bir sanal alan kaçışıdır. Bu, yükseltilmiş ayrıcalıklar elde etmek için Windows Görev Zamanlayıcı kusurunu silah haline getirerek tarayıcının korumalı içerik sürecinden çıkmak üzere tasarlanmış yerleşik bir kitaplık (“PocLowIL”) aracılığıyla gerçekleştirilir.

ESET tarafından toplanan telemetri verileri, istismar barındıran siteyi ziyaret eden kurbanların çoğunluğunun Avrupa ve Kuzey Amerika’da bulunduğunu gösteriyor.

CVE-2024-49039’un Google’ın Tehdit Analiz Grubu (TAG) tarafından bağımsız olarak keşfedilip Microsoft’a bildirilmesi, birden fazla tehdit aktörünün bunu sıfır gün olarak kullanıyor olabileceğini gösteriyor.

Ayrıca, Haziran 2023’te CVE-2023-36884’ün Microsoft Word aracılığıyla kötüye kullanılmasından sonra, RomCom’un sıfır gün güvenlik açığından yararlanırken ikinci kez yakalandığını da belirtmekte fayda var.

ESET, “İki sıfır gün güvenlik açığının bir araya getirilmesi, RomCom’u kullanıcı etkileşimi gerektirmeyen bir istismarla donattı” dedi. “Bu düzeydeki karmaşıklık, tehdit aktörünün gizli yetenekler elde etme veya geliştirme konusundaki iradesini ve araçlarını gösterir.”