Kore Demokratik Halk Cumhuriyeti (DPRK) ile bağları olan tehdit aktörleri, daha geniş bir bilgi teknolojisi (BT) işçi planının parçası olarak mali hedeflerini ilerletmek amacıyla ABD merkezli yazılım ve teknoloji danışmanlığı şirketlerini taklit ediyor.

SentinelOne güvenlik araştırmacıları Tom Hegel ve Dakota Cary, “Çoğunlukla Çin, Rusya, Güneydoğu Asya ve Afrika merkezli paravan şirketler, işçilerin gerçek kökenlerini maskelemede ve ödemeleri yönetmede kilit bir rol oynuyorlar.” söz konusu The Hacker News ile paylaşılan bir raporda.

Kuzey Kore’nin hem bireysel kapasitede hem de paravan şirketlerin kisvesi altında oluşturduğu BT çalışanları ağı, ülkeye uygulanan uluslararası yaptırımlardan kaçma ve yasa dışı gelir elde etme tekniği olarak görülüyor.

Palo Alto Networks Birim 42 tarafından Wagemole olarak da takip edilen küresel kampanya, ABD ve başka yerlerdeki çeşitli şirketlerde iş bulmak için sahte kimliklerin kullanılmasını ve maaşlarının büyük bir kısmının Hermit Krallığı’na geri gönderilmesini içeriyor. kitle imha silahları (KİS) ve balistik füze programlarını finanse etmek.

Ekim 2023’te ABD hükümeti, BT çalışanlarının ülke genelinde uzaktan çalışma yapmak için çevrimiçi başvuru yaparken gerçek kimliklerini ve konumlarını gizlemelerine izin vererek ülke içindeki ve yurt dışındaki işletmeleri dolandırmak amacıyla ABD merkezli BT hizmetleri şirketi gibi görünen 17 web sitesine el koyduğunu söyledi. dünya.

BT çalışanlarının Çin ve Rusya merkezli Yanbian Silverstar Network Technology Co. Ltd. ve Volasys Silver Star adlı iki şirket için çalıştıkları tespit edildi.

ABD Adalet Bakanlığı (DoJ), o dönemde “Bu BT çalışanları, sahte BT çalışmalarından elde ettikleri geliri, çevrimiçi ödeme hizmetlerini ve Çin banka hesaplarını kullanarak Kuzey Kore’ye aktardı” dedi.

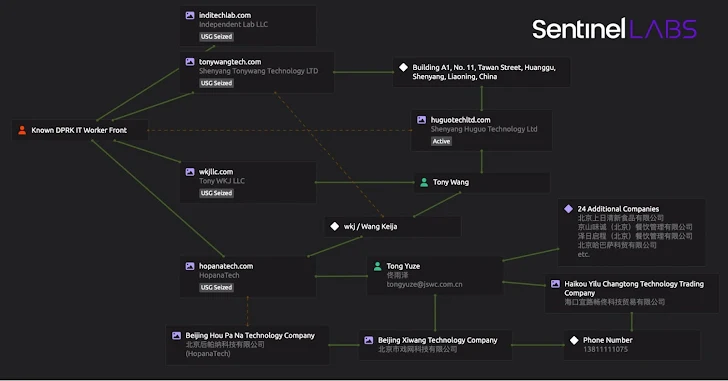

Dört yeni DPRK BT Çalışanı paravan şirketini analiz eden SentinelOne, hepsinin NameCheap aracılığıyla kayıtlı olduğunu ve içeriklerini yasal şirketlerden kopyalarken, dış kaynak geliştirme, danışmanlık ve yazılım işletmeleri olduklarını iddia ettiklerini söyledi.

- Bağımsız Laboratuvar LLC (inditechlab[.]Web sitesi formatını Kitrum adlı ABD merkezli bir şirketten kopyalayan com)

- Shenyang Tonywang Technology L TD (tonywangtech[.]Web sitesi formatını Urolime adlı ABD merkezli bir şirketten kopyalayan com)

- Tony WKJ LLC (wkjllc)[.]Web sitesi formatını ArohaTech IT Services adlı Hindistan merkezli bir şirketten kopyalayan com)

- HopanaTech (hopanatech)[.]Web sitesi formatını ITechArt adlı ABD merkezli bir şirketten kopyalayan com)

Bahsi geçen tüm siteler 10 Ekim 2024 itibarıyla ABD hükümeti tarafından ele geçirilmiş olsa da SentinelOne, bunların izinin Çin menşeli daha geniş, aktif bir paravan şirketler ağına kadar takip edildiğini söyledi.

Ayrıca Shenyang Huguo Technology Ltd (huguotechltd) adında başka bir şirket daha tespit edildi.[.]com) başka bir Hint yazılım firması TatvaSoft’tan kopyalanmış içerik ve logoların kullanılması da dahil olmak üzere benzer özellikler sergileyen. Alan adı Ekim 2023’te NameCheap aracılığıyla kaydedildi.

Araştırmacılar, “Bu taktikler, silah geliştirme de dahil olmak üzere devlet faaliyetlerini finanse etmek için küresel dijital ekonomiden yararlanan kasıtlı ve gelişen bir stratejiyi vurguluyor” dedi.

“Riskleri azaltmak ve bu tür yasa dışı operasyonlara yanlışlıkla destek verilmesini önlemek için kuruluşlara, potansiyel yüklenicilerin ve tedarikçilerin dikkatli bir şekilde incelenmesi de dahil olmak üzere sağlam inceleme süreçleri uygulamaya çağrılmaktadır.”

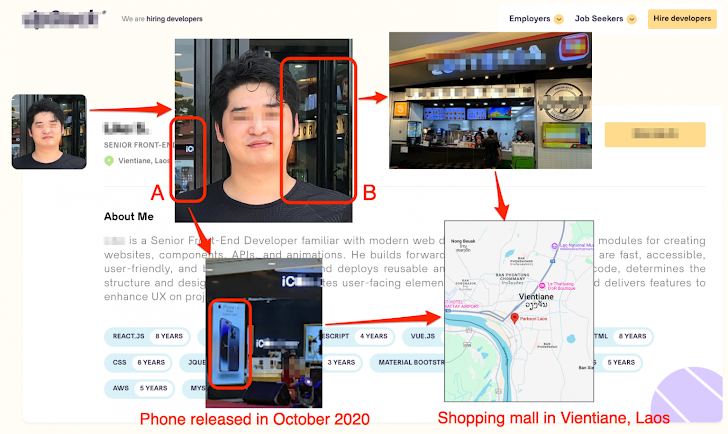

Açıklama, Ünite 42’den elde edilen, CL-STA-0237 olarak adlandırılan Kuzey Koreli bir BT çalışanı faaliyet kümesinin, BeaverTail kötü amaçlı yazılımını dağıtmak için “kötü amaçlı yazılım bulaşmış video konferans uygulamalarını kullanan son kimlik avı saldırılarına karıştığı” yönündeki bulguların ardından geliyor; bu da Wagemole ile başka bir izinsiz giriş arasındaki bağlantıları gösteriyor Bulaşıcı Röportaj olarak bilinen set.

Şirket, “CL-STA-0237’nin ABD merkezli küçük ve orta ölçekli işletme (KOBİ) BT hizmetleri şirketini başka işlere başvurmak için istismar ettiğini” belirtti. söz konusu. “2022’de CL-STA-0237 büyük bir teknoloji şirketinde bir pozisyon elde etti.”

Tehdit aktörü ile sömürülen şirket arasındaki ilişkinin kesin niteliği belirsiz olsa da CL-STA-0237’nin ya şirketin kimlik bilgilerini çaldığına ya da dış kaynak çalışanı olarak işe alındığına ve şu anda BT işlerini güvence altına almak için şirket gibi davrandığına inanılıyor. röportaj yapma bahanesiyle potansiyel iş arayanları kötü amaçlı yazılımla hedefleyin.

Birim 42, kümenin muhtemelen Laos’tan faaliyet gösterdiğine işaret ederek, “Kuzey Koreli tehdit aktörleri, uluslarının yasa dışı faaliyetlerini finanse etmek için gelir elde etmede son derece başarılı oldu.” dedi.

“Tutarlı gelir akışlarını güvence altına almak için sahte BT çalışanları gibi görünerek başladılar, ancak içeriden gelen tehditlere ve kötü amaçlı yazılım saldırılarına katılmak da dahil olmak üzere daha agresif rollere geçmeye başladılar.”