Yıllardır kimlik avı saldırılarında ve yatırım dolandırıcılığı planlarında kullanmak üzere yasal alanları ele geçirmek için Oturan Ördekler adı verilen bir saldırı tekniğinden yararlanan çok sayıda tehdit aktörü bulundu.

bulgular Geçtiğimiz üç ay içinde yaklaşık 800.000 savunmasız kayıtlı alan tespit ettiğini ve bunların yaklaşık %9’unun (70.000) daha sonra ele geçirildiğini söyleyen Infoblox’tan geliyor.

Siber güvenlik şirketi, The Hacker News ile paylaşılan ayrıntılı bir raporda, “Siber suçlular bu vektörü 2018’den beri on binlerce alan adını ele geçirmek için kullanıyor” dedi. “Kurban alanları arasında tanınmış markalar, kar amacı gütmeyen kuruluşlar ve devlet kurumları yer alıyor.”

Az bilinen saldırı vektörü orijinal olarak belgelenmiş Güvenlik araştırmacısı Matthew Bryant’ın 2016 yılında yaptığı bir araştırma, bu ağustos ayının başlarında kaçırmaların boyutu açıklanana kadar pek fazla dikkat çekmemişti.

“Daha fazla farkındalık olduğuna inanıyorum [since then]Infoblox’un tehdit istihbaratından sorumlu başkan yardımcısı Dr. Renee Burton, The Hacker News’e şunları söyledi: “Her ne kadar ele geçirme vakalarının sayısında azalma görmemiş olsak da, müşterilerin konuyla çok ilgilendiğini ve kendi etraflarındaki farkındalıktan dolayı minnettar olduklarını gördük. potansiyel riskler.

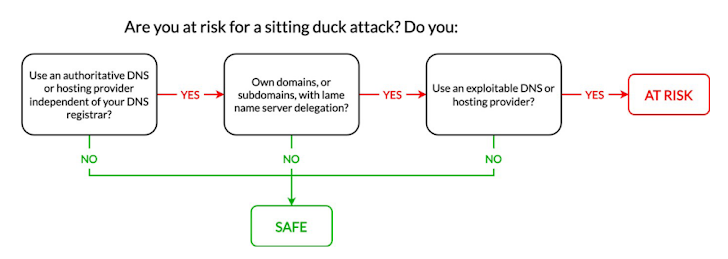

Oturan Ördekler saldırısı, özünde, kötü niyetli bir aktörün, alan adı sistemindeki yanlış yapılandırmalardan yararlanarak bir alanın kontrolünü ele geçirmesine olanak tanır (DNS) ayarları. Buna, DNS’nin yanlış yetkili ad sunucusuna işaret ettiği senaryolar da dahildir.

Ancak bunu gerçekleştirmek için bazı önkoşullar vardır: Kayıtlı bir alan adı, yetkili DNS hizmetlerini, alan adı kayıt kuruluşundan farklı bir sağlayıcıya devreder. delegasyon yetersizSaldırgan, DNS sağlayıcısındaki alan adını “talep edebilir” ve alan adı kayıt kuruluşundaki geçerli sahibin hesabına erişmeden DNS kayıtları oluşturabilir.

Sitting Ducks’ın gerçekleştirilmesi hem kolay hem de gizlidir; kısmen ele geçirilen alan adlarının çoğunun sahip olduğu olumlu itibardan kaynaklanmaktadır. Saldırıların kurbanı olan alanlardan bazıları arasında bir eğlence şirketi, bir IPTV servis sağlayıcısı, bir hukuk firması, bir ortopedi ve kozmetik tedarikçisi, bir Taylandlı çevrimiçi giyim mağazası ve bir lastik satış firması yer alıyor.

Bu tür alanları ele geçiren tehdit aktörleri, stratejik hedeflerine ulaşmak için markanın yeniden konumlandırılmasından ve güvenlik araçları tarafından kötü niyetli olarak işaretlenmelerinin pek mümkün olmadığı gerçeğinden yararlanıyor.

Burton, “Algılanması zor çünkü alan adı ele geçirilmişse bu kötü bir şey değil” dedi. “Kimlik avı sayfası veya kötü amaçlı yazılım gibi başka bir işaret olmadan, tek sinyal IP adreslerinin değişmesidir.”

“Alanların sayısı o kadar çok ki, kötü niyetli faaliyetleri belirtmek için IP değişikliklerini kullanma girişimleri birçok hatalı pozitif sonuca yol açacaktır. Alanları ele geçiren tehdit aktörlerini, öncelikle onların bireysel olarak nasıl çalıştıklarını anlayarak ve sonra da takip etmeye ‘geri dönüyoruz’. Bu davranışı takip ediyorum.”

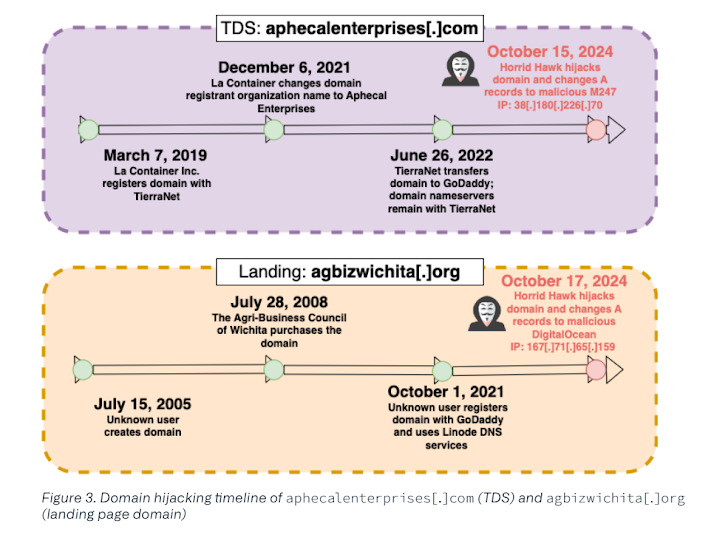

Oturan Ördekler saldırılarında ortak olan önemli bir husus, bir alanın zaman içinde farklı tehdit aktörleri tarafından tekrar tekrar ele geçirildiği dönüşümlü korsanlıktır.

“Tehdit aktörleri genellikle, ödünç verme kütüphaneleri olarak DNS Made Easy gibi ücretsiz hesaplar sunan, genellikle alan adlarını 30 ila 60 gün boyunca ele geçiren istismar edilebilir hizmet sağlayıcıları kullanıyor; ancak, aktörlerin alan adını uzun süre ellerinde tuttukları başka vakalar da gördük. ” Infoblox kaydetti.

“Kısa vadeli, ücretsiz hesabın süresi dolduktan sonra, alan adı ilk tehdit aktörü tarafından ‘kaybedilir’ ve daha sonra ya park edilir ya da başka bir tehdit aktörü tarafından ele geçirilir.”

Oturan Ördekler saldırılarına “ziyafet yaptığı” tespit edilen önde gelen DNS tehdit aktörlerinden bazıları aşağıda listelenmiştir:

- Vacant Viper, bunu 404 TDS’yi çalıştırmak, kötü amaçlı spam operasyonları yürütmek, porno dağıtmak, komuta ve kontrol (C2) oluşturmak ve DarkGate ve AsyncRAT gibi kötü amaçlı yazılımları bırakmak için kullandı (Aralık 2019’dan beri devam ediyor)

- Ele geçirilen alanları kısa ömürlü Facebook reklamları aracılığıyla dağıtarak yatırım dolandırıcılığı planları yürütmek için kullanan Horrid Hawk (En az Şubat 2023’ten beri devam ediyor)

- Hasty Hawk, bunu esas olarak DHL gönderi sayfalarını ve supportukrainenow’u taklit eden sahte bağış sitelerini taklit eden yaygın kimlik avı kampanyaları yürütmek için kullandı.[.]org ve Ukrayna’yı desteklediğini iddia ediyor (En az Mart 2022’den beri devam ediyor)

- TDS’sini çalıştıran VexTrio Viper (2020’nin başından beri devam ediyor)

Infoblox, VexTrio Viper’ın GoRefresh gibi bir dizi bağlı kuruluşunun, kumar ve flört dolandırıcılığının yanı sıra sahte çevrimiçi ilaç kampanyaları yürütmek için Sitting Ducks saldırılarına da karıştığını söyledi.

Burton, “Sızıntının posta hizmetleri üzerinden gönderildiği C2 kötü amaçlı yazılım için alan adlarını kullanan birkaç aktörümüz var” dedi. “Diğerleri bunları spam dağıtmak için kullanırken, bu aktörler DNS’lerini yalnızca posta alacak şekilde yapılandırıyor.”

Bu, kötü aktörlerin ele geçirilen alanlardan geniş bir yelpazedeki nedenlerle yararlandığını, dolayısıyla hem işletmeleri hem de bireyleri kötü amaçlı yazılım, kimlik bilgileri hırsızlığı ve sahtekarlık riskiyle karşı karşıya bıraktığını gösteriyor.

Infoblox, “Alan adlarını ele geçiren ve bunları uzun süre elinde tutan birkaç aktör bulduk, ancak ele geçirmenin amacını belirleyemedik” diye tamamladı. “Bu alan adları yüksek itibara sahip olma eğilimindedir ve genellikle güvenlik satıcıları tarafından fark edilmez; bu da akıllı aktörlerin kötü amaçlı yazılım dağıtabileceği, yaygın dolandırıcılık gerçekleştirebileceği ve kullanıcı kimlik bilgilerini sonuçsuz bir şekilde kimlik avına çıkarabileceği bir ortam yaratır.”