Rumen siber güvenlik şirketi Bitdefender, kurbanların ShrinkLocker fidye yazılımı kullanılarak şifrelenen verileri kurtarmalarına yardımcı olacak ücretsiz bir şifre çözücü yayınladı.

Şifre çözücü bir sonucu kapsamlı analiz ShrinkLocker’ın iç işleyişinin geliştirilmesi, araştırmacıların “BitLocker şifreli disklerden koruyucuların kaldırılmasından hemen sonra veri kurtarma için belirli bir fırsat penceresini” keşfetmelerine olanak tanıyor.

ShrinkLocker ilk olarak Mayıs 2024’te Kaspersky tarafından belgelendi ve kötü amaçlı yazılımın Meksika, Endonezya ve Ürdün’ü hedef alan gasp saldırılarının bir parçası olarak dosyaları şifrelemek için Microsoft’un yerel BitLocker yardımcı programını kullandığını ortaya çıkardı.

Orta Doğu’da adı açıklanmayan bir sağlık şirketini hedef alan ShrinkLocker olayını araştıran Bitdefender, saldırının muhtemelen bir yükleniciye ait bir makineden kaynaklandığını söyleyerek, tehdit aktörlerinin nasıl giderek daha fazla saldırganlaştığını bir kez daha vurguladı. güvenilir ilişkileri kötüye kullanmak Tedarik zincirine sızmak için.

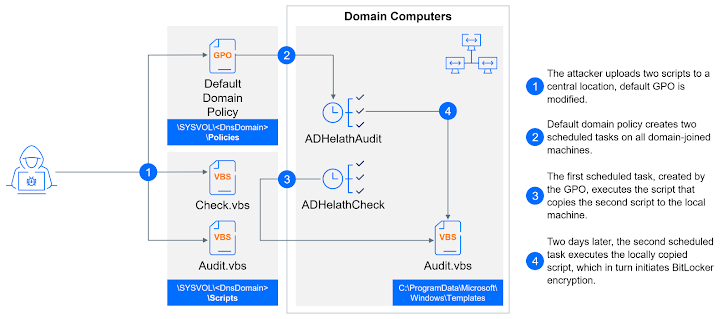

Bir sonraki aşamada, tehdit aktörü, güvenliği ihlal edilmiş bir hesap için meşru kimlik bilgilerini kullanarak ve ardından fidye yazılımı sürecini etkinleştirmek için iki planlanmış görev oluşturarak yanal olarak bir Active Directory etki alanı denetleyicisine geçti.

İlk görev, fidye yazılımı programını etki alanına katılan her makineye kopyalayan bir Visual Basic Komut Dosyasını (“Check.vbs”) çalıştırırken, iki gün sonra yapılması planlanan ikinci görev, yerel olarak dağıtılan fidye yazılımını (“Audit.vbs”) çalıştırdı. .

Bitdefender, saldırının Windows 10, Windows 11, Windows Server 2016 ve Windows Server 2019 çalıştıran sistemleri başarıyla şifrelediğini söyledi. Bununla birlikte, kullanılan ShrinkLocker varyantının orijinal sürümün değiştirilmiş bir versiyonu olduğu söyleniyor.

Basit ama etkili olarak tanımlanan fidye yazılımı, Microsoft’un 2024’ün ikinci yarısından itibaren kullanımdan kaldırılacağını söylediği bir betik dili olan VBScript’te yazılmış olmasıyla dikkat çekiyor. Ayrıca, kötü amaçlı yazılım kendi şifreleme algoritmasını uygulamak yerine BitLocker’ı silah haline getiriyor. hedeflerine ulaşmak.

Komut dosyası, sistem yapılandırması ve işletim sistemi hakkında bilgi toplamak için tasarlanmıştır; ardından BitLocker’ın bir Windows Server makinesinde zaten yüklü olup olmadığını kontrol etmeye çalışır ve yüklü değilse onu bir PowerShell komutu kullanarak yükler ve ardından “zorunlu yeniden başlatma” gerçekleştirir. kullanarak Win32Kapatma.

Ancak Bitdefender, bu isteğin “Ayrıcalık Tutulmadı” hatasıyla başarısız olmasına neden olan ve başarısız bir yeniden başlatma girişimi nedeniyle VBScript’in sonsuz bir döngüde kalmasına neden olan bir hata fark ettiğini söyledi.

Bitdefender teknik çözümler direktörü Martin Zugec, “Sunucu manuel olarak yeniden başlatılsa bile (örneğin şüphelenmeyen bir yönetici tarafından), komut dosyasının yeniden başlatmanın ardından yürütülmesini sürdürecek bir mekanizması yoktur, bu da saldırının kesintiye uğrayabileceği veya önlenebileceği anlamına gelir.” , söz konusu.

Fidye yazılımı, ağ trafiği, sistem belleği ve disk kullanımı gibi sisteme özel bilgilerden türetilen ve bunu sistem sürücülerini şifrelemek için kullanan rastgele bir parola oluşturmak üzere tasarlanmıştır.

Benzersiz şifre daha sonra saldırganın kontrol ettiği bir sunucuya yüklenir. Yeniden başlatmanın ardından, kullanıcıdan şifrelenmiş sürücünün kilidini açmak için şifreyi girmesi istenir. BitLocker ekranı ayrıca şifre karşılığında ödemeyi başlatmak için tehdit aktörünün iletişim e-posta adresini görüntüleyecek şekilde yapılandırılmıştır.

Hepsi bu değil. Komut dosyası, uzak RDP bağlantılarını devre dışı bırakarak ve yerel parola tabanlı oturum açma işlemlerini kapatarak sisteme erişimi kısıtlamak için çeşitli Kayıt Defteri değişiklikleri yapar. Temizleme çalışmalarının bir parçası olarak Windows Güvenlik Duvarı kurallarını da devre dışı bırakır ve denetim dosyalarını siler.

Bitdefender ayrıca ShrinkLocker adının yanıltıcı olduğunu, çünkü aynı adı taşıyan işlevin eski Windows sistemleriyle sınırlı olduğunu ve aslında mevcut işletim sistemlerindeki bölümleri daraltmadığını belirtti.

Zugec, “Grup İlkesi Nesneleri (GPO’lar) ve zamanlanmış görevlerin bir kombinasyonunu kullanarak, bir ağ içindeki birden fazla sistemi cihaz başına 10 dakika kadar kısa bir sürede şifreleyebilir” dedi. “Sonuç olarak, çok az bir çabayla bir alan adının tamamen uzlaşması sağlanabilir.”

“Belirli Windows olay günlüklerinin proaktif olarak izlenmesi, kuruluşların potansiyel BitLocker saldırılarını, örneğin saldırganların şifreleme yeteneklerini test ettiği erken aşamalarında bile tespit etmesine ve bunlara yanıt vermesine yardımcı olabilir.”

“BitLocker’ı kurtarma bilgilerini Active Directory Etki Alanı Hizmetleri’nde (AD DS) depolayacak şekilde yapılandırarak ve “Kurtarma bilgileri işletim sistemi sürücüleri için AD DS’de depolanana kadar BitLocker’ı etkinleştirmeyin” ilkesini uygulayarak, kuruluşlar BitLocker tabanlı riskleri önemli ölçüde azaltabilir saldırıyor.”