Siber güvenlik araştırmacıları, GoIssue adı verilen ve GitHub kullanıcılarını hedef alan geniş ölçekte kimlik avı mesajları göndermek için kullanılabilecek yeni ve gelişmiş bir araca dikkat çekiyor.

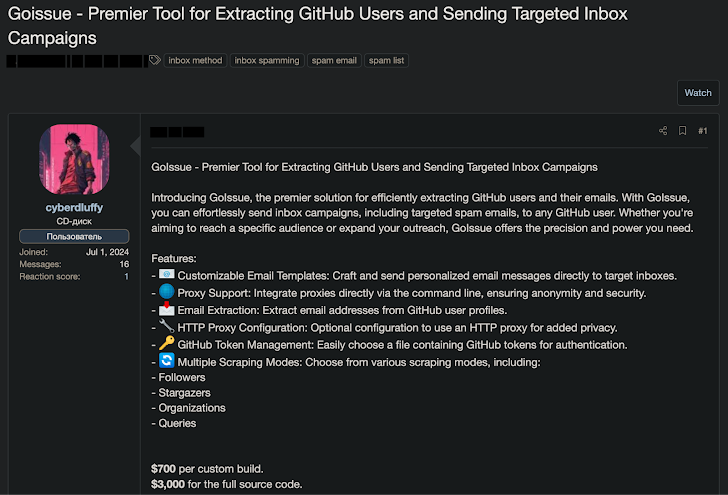

Program ilk olarak cyberdluffy (diğer adıyla Cyber D’ Luffy) adlı bir tehdit aktörü tarafından Runion forumu Bu ağustos ayının başlarında, suç aktörlerinin genel GitHub profillerinden e-posta adreslerini almasına ve toplu e-postaları doğrudan kullanıcıların gelen kutularına göndermesine olanak tanıyan bir araç olarak tanıtılmıştı.

Tehdit aktörü, gönderisinde “İster belirli bir kitleye ulaşmayı, ister erişiminizi genişletmeyi hedefliyor olun, GoIssue ihtiyacınız olan hassasiyeti ve gücü sunuyor” dedi. “GoIssue, GitHub kullanıcılarına, doğrudan gelen kutularına, herhangi bir alıcıyı hedefleyerek toplu e-postalar gönderebilir.”

SlashNext, aracın, kaynak kodu hırsızlığına, tedarik zinciri saldırılarına ve geliştirici kimlik bilgileri yoluyla kurumsal ağ ihlallerine yönelik bir ağ geçidi görevi görebilecek “hedefli kimlik avında tehlikeli bir değişime” işaret ettiğini söyledi.

Şirket, “Bu bilgilerle donanmış saldırganlar, spam filtrelerini atlamak ve belirli geliştirici topluluklarını hedeflemek için tasarlanmış özelleştirilmiş toplu e-posta kampanyaları başlatabilir” dedi. söz konusu.

GoIssue’nun özel bir sürümü 700 $ karşılığında mevcuttur. Alternatif olarak, alıcılar 3.000 $ karşılığında kaynak koduna tam erişim elde edebilirler. 11 Ekim 2024 itibarıyla fiyatlar, özel yapım ve “ilk 5 müşteri” için tam kaynak kodu için 150 ABD Doları ve 1.000 ABD Doları’na düşürüldü.

Varsayımsal bir saldırı senaryosunda, bir tehdit aktörü kurbanları oturum açma kimlik bilgilerini ele geçirmeyi, kötü amaçlı yazılım indirmeyi veya özel depolarına ve verilerine erişim isteyen sahte bir OAuth uygulamasını yetkilendirmeyi amaçlayan sahte sayfalara yönlendirmek için bu yöntemi kullanabilir.

Siberdluffy’nin dikkat çeken bir diğer yönü ise “Gitloker Ekibinin bir üyesi” olduklarını iddia ettikleri Telegram profilleridir. Gitloker daha önce GitHub’un güvenlik ve işe alım ekiplerinin kimliğine bürünerek kullanıcıları bubi tuzaklı bir bağlantıya tıklamaları için kandırmayı içeren GitHub odaklı bir gasp kampanyasıyla ilişkilendirilmişti.

Bağlantılar, geliştirici hesaplarının rastgele açık sorunlarla ilgili spam yorumlarda etiketlenmesinden veya zaten güvenliği ihlal edilmiş hesapları kullanan çekme isteklerinde etiketlendikten sonra GitHub tarafından otomatik olarak tetiklenen e-posta mesajları içinde gönderilir. Sahte sayfalar, GitHub hesaplarında oturum açmalarını ve yeni işlere başvurmak için yeni bir OAuth uygulamasına yetki vermelerini söylüyor.

Dikkatsiz geliştirici, kötü amaçlı OAuth uygulamasına istenen tüm izinleri verirse, tehdit aktörleri tüm depo içeriğini temizlemeye ve bunların yerine kurbanı Telegram’da Gitloker adlı bir kişiyle iletişime geçmeye teşvik eden bir fidye notu koymaya devam ediyor.

SlashNext, “GoIssue’nun bu hedefli e-postaları toplu olarak gönderme yeteneği, saldırganların kampanyalarını büyütmesine olanak tanıyarak binlerce geliştiriciyi aynı anda etkiliyor” dedi. “Bu, başarılı ihlaller, veri hırsızlığı ve tehlikeye atılmış projeler riskini artırır.”

Bu gelişme, Perception Point’in kimlik bilgilerini sifonlamak için Microsoft Visio (.vdsx) dosyalarını ve SharePoint’i kullanan iki adımlı yeni bir kimlik avı saldırısının ana hatlarını çizmesiyle geldi. E-posta mesajları bir iş teklifi gibi görünüyor ve kimlik doğrulama kontrollerini atlamak için daha önce ihlal edilen e-posta hesaplarından gönderiliyor.

Şirket, “E-posta gövdesinde veya ekli .eml dosyasında sağlanan URL’ye tıklamak, kurbanı Visio (.vsdx) dosyasını barındıran bir Microsoft SharePoint sayfasına yönlendiriyor” dedi. söz konusu. “.vdsx dosyalarını yüklemek ve barındırmak için kullanılan SharePoint hesabının da genellikle güvenliği ihlal ediliyor.”

Visio dosyasında, kurbanı nihai hedefi kimlik bilgilerini toplamak olan sahte bir Microsoft 365 oturum açma sayfasına yönlendiren başka bir tıklanabilir bağlantı bulunmaktadır.

Perception Point, “SharePoint ve Visio gibi güvenilir platformlardan ve dosya formatlarından yararlanan iki adımlı kimlik avı saldırıları giderek daha yaygın hale geliyor” diye ekledi. “Bu çok katmanlı kaçırma taktikleri, standart e-posta güvenlik platformları tarafından tespit edilmekten kaçınırken, kullanıcının tanıdık araçlara olan güvenini istismar ediyor.”