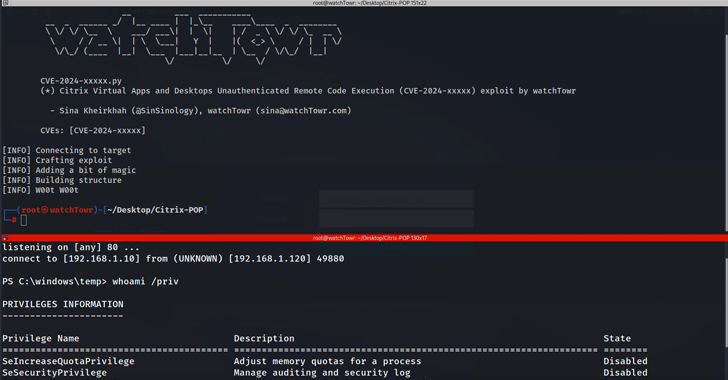

Siber güvenlik araştırmacıları, Citrix Virtual Apps ve Desktop’ı etkileyen, kimlik doğrulamasız uzaktan kod yürütme (RCE) sağlamak için kullanılabilecek yeni güvenlik kusurlarını ortaya çıkardı

Bulgulara göre sorun WatchTowrköklüdür Oturum Kaydı Sistem yöneticilerinin, denetim, uyumluluk ve sorun giderme amacıyla masaüstünün video akışının yanı sıra kullanıcı etkinliğini yakalamasına ve klavye ve fare girişini kaydetmesine olanak tanıyan bileşen.

Güvenlik açığı özellikle “dikkatsizce açığa çıkan bir güvenlik açığı kombinasyonundan” yararlanıyor MSMQ Güvenlik araştırmacısı Sina Kheirkhah, “BinaryFormatter’dan yararlanan yanlış yapılandırılmış izinlere sahip bir örneğe, kimliği doğrulanmamış RCE gerçekleştirmek için HTTP aracılığıyla herhangi bir ana bilgisayardan ulaşılabilir.” dedi.

güvenlik açığı ayrıntıları aşağıda listelenmiştir –

- CVE-2024-8068 (CVSS puanı: 5,1) – NetworkService Hesabı erişimine ayrıcalık yükseltme

- CVE-2024-8069 (CVSS puanı: 5.1) – NetworkService Hesabı erişimi ayrıcalığıyla sınırlı uzaktan kod yürütme

Ancak Citrix, başarılı bir şekilde yararlanmanın, saldırganın oturum kayıt sunucusu etki alanıyla aynı Windows Active Directory etki alanında ve oturum kayıt sunucusuyla aynı intranet üzerinde kimliği doğrulanmış bir kullanıcı olmasını gerektirdiğini belirtti. Kusurlar aşağıdaki sürümlerde giderilmiştir –

- 2407 düzeltmesi 24.5.200.8’den önceki Citrix Virtual Apps and Desktops

- Citrix Virtual Apps and Desktops 1912 LTSR, CU9 düzeltmesi 19.12.9100.6’dan önce

- Citrix Virtual Apps and Desktops 2203 LTSR, CU5 düzeltmesi 22.03.5100.11’den önce

- Citrix Virtual Apps and Desktops 2402 LTSR, CU1 düzeltmesi 24.02.1200.16’dan önce

Microsoft’un sahip olduğunu belirtmekte fayda var ısrarla güvenilmeyen girişle kullanıldığında yöntemin güvenli olmaması nedeniyle geliştiricilerin seri durumdan çıkarma için BinaryFormatter’ı kullanmayı bırakmaları. BinaryFormatter’ın bir uygulaması yapıldı kaldırıldı Ağustos 2024 itibarıyla .NET 9’dan.

Teknoloji devi, “BinaryFormatter, seri durumdan çıkarma güvenlik açıklarının iyi anlaşılmış bir tehdit kategorisi haline gelmesinden önce uygulanmıştı” dedi notlar belgelerinde. “Sonuç olarak kod, modern en iyi uygulamaları takip etmiyor. BinaryFormatter.Deserialize, bilginin ifşa edilmesi veya uzaktan kod yürütülmesi gibi diğer saldırı kategorilerine karşı savunmasız olabilir.”

Sorunun merkezinde, özelliğin etkinleştirildiği her bilgisayardan alınan kayıtlı oturum dosyalarını yöneten bir Windows hizmeti olan Oturum Kaydı Depolama Yöneticisi bulunmaktadır.

Depolama Yöneticisi, oturum kayıtlarını Microsoft Messenger Queuing (MSMQ) hizmeti aracılığıyla mesaj baytları olarak alırken, analiz, verileri aktarmak için bir serileştirme işleminin kullanıldığını ve kuyruk örneğinin aşırı ayrıcalıklara sahip olduğunu buldu.

Daha da kötüsü, kuyruktan alınan veriler BinaryFormatter kullanılarak seri durumdan çıkarılır, böylece bir saldırganın, özel hazırlanmış verileri geçmek için başlatma işlemi sırasında ayarlanan güvenli olmayan izinleri kötüye kullanmasına izin verilir. HTTP aracılığıyla gönderilen MSMQ mesajları internet üzerinden.

Kheirkhah, bir istismar oluşturma adımlarını ayrıntılarıyla anlatarak, “İzinleri yanlış yapılandırılmış bir MSMQ örneğinin olduğunu biliyoruz ve seri durumdan çıkarma işlemini gerçekleştirmek için kötü şöhretli BinaryFormatter sınıfını kullandığını biliyoruz.” dedi. “‘En önemli özelliği’, yalnızca MSMQ TCP bağlantı noktası aracılığıyla yerel olarak değil, aynı zamanda HTTP aracılığıyla başka herhangi bir ana bilgisayardan da erişilebilmesidir.”

Araştırmacı, “Bu kombinasyon, kimliği doğrulanmamış eski güzel bir RCE’ye izin veriyor” diye ekledi.