Kore Demokratik Halk Cumhuriyeti (DPRK, diğer adıyla Kuzey Kore) ile bağlantısı olan tehdit aktörlerinin Flutter uygulamalarına kötü amaçlı yazılım yerleştirdiği tespit edildi; bu, bu taktiğin rakip tarafından Apple macOS cihazlarına bulaşmak için ilk kez benimsendiği anlamına geliyor.

Bu ayın başlarında VirusTotal platformuna yüklenen eserlere dayanarak keşif yapan Jamf Threat Labs, Flutter tarafından oluşturulan uygulamaların Golang ve Python ile yazılmış kötü amaçlı yazılımları içeren daha geniş bir faaliyetin parçası olduğunu söyledi.

Bu örneklerin kurbanlara nasıl dağıtıldığı, herhangi bir hedefe karşı kullanılıp kullanılmadığı ya da saldırganların yeni bir dağıtım yöntemine geçip geçmediği henüz bilinmiyor. Bununla birlikte, Kuzey Koreli tehdit aktörlerinin, kripto para birimi ve merkezi olmayan finans işletmelerinin çalışanlarını hedef alan kapsamlı sosyal mühendislik çabalarına giriştiği biliniyor.

Jamf Tehdit Laboratuvarları direktörü Jaron Bradley, The Hacker News’e “Bu spesifik örneklerin test amaçlı olduğundan şüpheleniyoruz” dedi. “Henüz dağıtılmamış olmaları mümkün. Bunu söylemek zor. Ama evet. Saldırganın sosyal mühendislik teknikleri geçmişte çok işe yaradı ve bu teknikleri kullanmaya devam edeceklerinden şüpheleniyoruz.”

Jamf, kötü niyetli faaliyeti Kuzey Kore bağlantılı belirli bir bilgisayar korsanlığı grubuna bağlamadı ancak bunun muhtemelen BlueNoroff olarak bilinen bir Lazarus alt grubunun işi olabileceğini söyledi. Bu bağlantı, KANDYKORN olarak adlandırılan kötü amaçlı yazılımlarla altyapı çakışmalarından ve yakın zamanda Sentinel One tarafından vurgulanan Gizli Risk kampanyasından kaynaklanıyor.

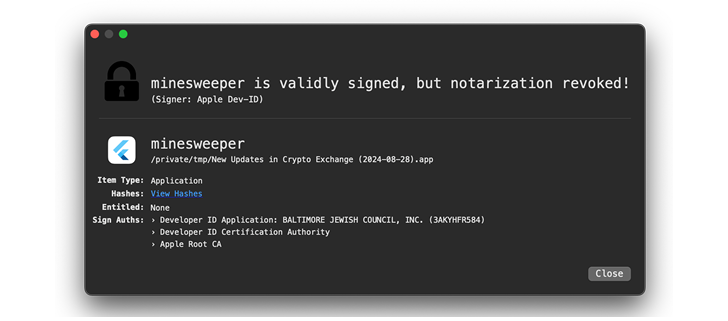

Yeni kötü amaçlı yazılımın öne çıkmasını sağlayan şey, platformlar arası bir uygulama geliştirme çerçevesi olan Flutter uygulamasının Dart’ta yazılan birincil veriyi gömmek için kullanılması ve aynı zamanda tamamen işlevsel bir Mayın Tarlası oyunu gibi görünmesidir. Uygulamanın adı “Kripto Borsasında Yeni Güncellemeler (2024-08-28)”.

Dahası, oyun iOS için temel bir Flutter oyununun kopyası gibi görünüyor. halka açık GitHub’da. Moonstone Sleet olarak takip edilen başka bir Kuzey Koreli hack grubuyla birlikte oyun temalı yemlerin kullanımının da gözlemlendiğini belirtmekte fayda var.

Bu uygulamalar aynı zamanda Apple geliştirici kimlikleri BALTIMORE JEWISH COUNCIL, INC. (3AKYHFR584) ve FAIRBANKS CURLING CLUB INC. (6W69GC943U) kullanılarak imzalanmış ve noter tasdik edilmiştir; bu da tehdit aktörlerinin Apple’ın noter tasdik sürecini atlayabileceğini göstermektedir. İmzalar o zamandan beri Apple tarafından iptal edildi.

Kötü amaçlı yazılım başlatıldığında uzak bir sunucuya (“mbupdate.linkpc) bir ağ isteği gönderir.[.]net”) ve sunucudan alınan AppleScript kodunu yürütecek şekilde yapılandırılmıştır, ancak geriye doğru yazılmadan önce değil.

Jamf, kötü amaçlı yazılımın Go ve Python’da yazılan varyantlarını da tespit ettiğini ve Python’un Py2App ile oluşturulduğunu söyledi. NewEra for Stablecoins ve DeFi, CeFi (Protected).app ve Runner.app olarak adlandırılan uygulamalar, sunucu HTTP yanıtında alınan herhangi bir AppleScript verisini çalıştırmak için benzer yeteneklerle donatılmıştır.

Son gelişme, Kuzey Kore tehdit aktörlerinin, kripto para şirketlerine sızmak için çeşitli programlama dillerini kullanarak aktif olarak kötü amaçlı yazılım geliştirdiğinin bir işareti.

Bradley, “Geçtiğimiz yıllarda aktörden keşfedilen kötü amaçlı yazılımların, sık sık güncellenen yinelemelerle birçok farklı çeşidi bulunuyor.” dedi. “Algılanmama ve kötü amaçlı yazılımların her sürümde farklı görünmesini sağlama çabaları nedeniyle bundan şüpheleniyoruz. Dart dili örneğinde, bunun, aktörlerin Flutter uygulamalarının bir kez derlendikten sonra uygulama mimarileri nedeniyle büyük bir belirsizlik yarattığını keşfettiklerinden şüpheleniyoruz.”