Siber güvenlik araştırmacıları, Meta’nın reklam platformunu kötüye kullanan ve SYS01stealer olarak bilinen bilgileri dağıtmak için Facebook hesaplarını ele geçiren, devam eden bir kötü amaçlı reklam kampanyasını ortaya çıkardı.

Bitdefender Labs, “Kampanyanın arkasındaki bilgisayar korsanları, erişim alanlarını genişletmek için güvenilir markaları kullanıyor.” söz konusu The Hacker News ile paylaşılan bir raporda.

“Kötü amaçlı reklam kampanyası, yalnızca kötü amaçlı yazılımı dağıtmak için değil, aynı zamanda canlı komuta ve kontrol (C2) operasyonları için de kullanılan ve tehdit aktörlerinin saldırıyı gerçek zamanlı olarak yönetmesine olanak tanıyan yüze yakın kötü amaçlı etki alanından yararlanıyor.”

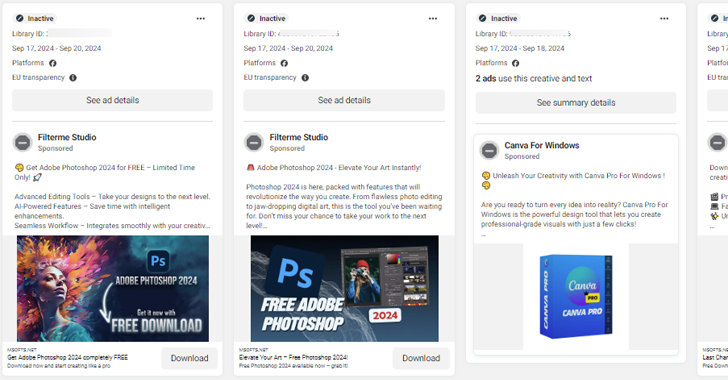

SYS01stealer ilk olarak 2023’ün başlarında Morphisec tarafından belgelendi ve Google reklamlarını ve oyunları, yetişkinlere yönelik içerikleri ve kırılmış yazılımları tanıtan sahte Facebook profillerini kullanan Facebook ticari hesaplarını hedef alan saldırı kampanyalarını tanımladı.

Diğer hırsız kötü amaçlı yazılımlar gibi, nihai amaç da oturum açma kimlik bilgilerini, göz atma geçmişini ve çerezleri çalmaktır. Ancak aynı zamanda, kötü amaçlı yazılımın sahte reklamlar yoluyla daha da yayılması için kullanılan Facebook reklamı ve işletme hesabı verilerinin elde edilmesine de odaklanıyor.

Bitdefender, “Ele geçirilen Facebook hesapları, tüm operasyonun ölçeğini büyütmek için bir temel görevi görüyor” dedi. “Ele geçirilen her hesap, ek kötü amaçlı reklamları teşvik edecek şekilde yeniden kullanılabilir ve bilgisayar korsanlarının kendilerinin yeni Facebook hesapları oluşturmasına gerek kalmadan kampanyanın erişimi artırılabilir.”

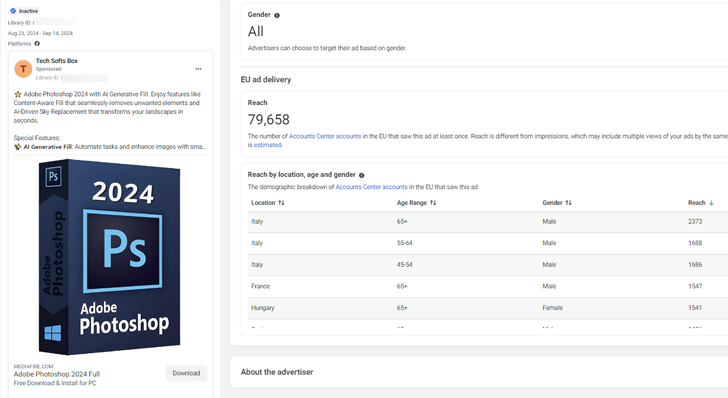

SYS01stealer’ın dağıtıldığı birincil vektör, Windows temalarını, oyunları, yapay zeka yazılımlarını, fotoğraf editörlerini, VPN’leri ve film yayın hizmetlerini tanıtan reklamlarla Facebook, YouTube ve LinkedIn gibi platformlar arasındaki kötü amaçlı reklamlardır. Facebook reklamlarının çoğunluğu 45 yaş ve üzeri erkekleri hedef alacak şekilde tasarlanmıştır.

Trustwave, Temmuz 2024’te kötü amaçlı yazılıma ilişkin bir analizde “Bu, kurbanları bu reklamlara tıklamaya ve tarayıcı verilerinin çalınmasına etkili bir şekilde teşvik ediyor” dedi.

“Verilerde Facebook ile ilgili bilgiler varsa, yalnızca tarayıcı verilerinin çalınması değil, aynı zamanda kötü amaçlı reklamların daha fazla yayılması ve döngünün devam etmesi için Facebook hesaplarının tehdit aktörleri tarafından kontrol edilmesi de mümkündür.”

Reklamlarla etkileşime giren kullanıcılar, bulaşmayı başlatmak amacıyla Google Sites veya True Hosting’de barındırılan ve yasal markaların ve uygulamaların kimliğine bürünen aldatıcı sitelere yönlendirilir. Saldırıların, sahte reklamlar yayınlamak için ele geçirilen Facebook hesaplarını kullandığı da biliniyor.

Bu sitelerden indirilen ilk aşama yükü, çok aşamalı sürecin kodunun çözülmesinden ve başlatılmasından sorumlu kötü amaçlı bir DLL dosyasının dışarıdan yüklenmesi için kullanılan, zararsız bir yürütülebilir dosya içeren bir ZIP arşividir.

Buna, kötü amaçlı yazılımın korumalı alanda çalışmasını önlemek için PowerShell komutlarının çalıştırılması, Microsoft Defender Antivirus ayarlarının tespit edilmekten kaçınmak için belirli yolları hariç tutacak şekilde değiştirilmesi ve PHP tabanlı hırsızı çalıştıracak bir işletim ortamı kurulması dahildir.

Rumen siber güvenlik şirketinin gözlemlediği en son saldırı zincirlerinde ZIP arşivlerinin bir Electron uygulamasıyla birlikte gelmesi, tehdit aktörlerinin stratejilerini sürekli olarak geliştirdiklerini gösteriyor.

Atom Shell Arşivi’nde (ASAR) ayrıca korumalı alan kontrolleri gerçekleştirmek ve hırsızı yürütmek için PowerShell komutlarını çalıştıran bir JavaScript dosyası (“main.js”) bulunmaktadır. Ana bilgisayarda kalıcılık, zamanlanmış görevlerin ayarlanmasıyla sağlanır.

Bitdefender, “Bu saldırıların arkasındaki siber suçluların uyum yeteneği, SYS01 bilgi hırsızlığı kampanyasını özellikle tehlikeli kılıyor” dedi. “Kötü amaçlı yazılım, korumalı alan algılamayı kullanıyor ve kontrollü bir ortamda çalıştırıldığını tespit ederse faaliyetlerini durduruyor; bu, genellikle analistler tarafından kötü amaçlı yazılımı incelemek için kullanılıyor. Bu, birçok durumda tespit edilmeden kalmasına olanak tanıyor.”

“Siber güvenlik firmaları yükleyicinin belirli bir sürümünü işaretlemeye ve engellemeye başladığında, bilgisayar korsanları kodu güncelleyerek hızlı bir şekilde yanıt verirler. Ardından, en son güvenlik önlemlerini atlatan, güncellenmiş kötü amaçlı yazılım içeren yeni reklamları yayınlarlar.”

Kimlik Avı Kampanyalarının Kötüye Kullanımı Eventbrite

Bu gelişme, Eventbrite etkinliklerini ve biletleme platformunu finansal veya kişisel bilgileri çalmak için kötüye kullanan Perception Point’in ayrıntılı kimlik avı kampanyaları olarak ortaya çıkıyor.

[email protected] aracılığıyla gönderilen e-postalar[.]com’da, kullanıcılardan ödenmemiş bir faturayı ödemek veya paket teslimat adresini onaylamak için bir bağlantıya tıklamaları isteniyor ve ardından oturum açma bilgileri ve kredi kartı bilgilerini girmeleri isteniyor.

Saldırının kendisi, tehdit aktörlerinin hizmette meşru hesaplara kaydolması ve bilinen bir markanın itibarını kötüye kullanarak, kimlik avı bağlantısını etkinlik açıklamasına veya ekine yerleştirerek sahte etkinlikler oluşturmasıyla mümkün oluyor. Etkinlik daveti daha sonra hedeflerine gönderilir.

Perception Point, “E-posta, Eventbrite’ın doğrulanmış alan adı ve IP adresi aracılığıyla gönderildiğinden, e-posta filtrelerini geçerek alıcının gelen kutusuna başarılı bir şekilde ulaşma olasılığı daha yüksektir.” söz konusu.

“Eventbrite gönderen alan adı, alıcıların e-postayı açma ve kimlik avı bağlantısına tıklama olasılığını da artırıyor. Eventbrite platformunun bu şekilde kötüye kullanılması, saldırganların tespitten kaçmasına olanak tanıyarak daha yüksek teslimat ve açılma oranları sağlıyor.”

Farklı Türde Domuz Kesimi

Tehdit avcıları da dikkat çekmek Evden çalışırken para kazanmalarına izin verdiği iddia edilen sahte iş tuzaklarıyla kullanıcıları hedef almak için çeşitli kuruluşların kimliğine bürünen kripto para birimi dolandırıcılığındaki artışa. İstenmeyen mesajların ayrıca Spotify, TikTok ve Temu gibi meşru markaları temsil ettiği iddia ediliyor.

Etkinlik sosyal medya, SMS ve WhatsApp ve Telegram gibi mesajlaşma uygulamaları aracılığıyla başlıyor. Dolandırıcılar, işleri almayı kabul eden kullanıcılara bir yönlendirme kodu kullanarak kötü amaçlı bir web sitesine kaydolmaları talimatını veriyor ve ardından sahte incelemeler göndermek, ürün siparişleri vermek, Spotify’da belirli şarkıları çalmak veya rezervasyon yaptırmak gibi çeşitli görevleri tamamlamaları isteniyor. oteller.

Dolandırıcılık, kurbanların sahte komisyon hesabı bakiyesinin aniden negatife düşmesi ve görevlerden bonus kazanmak için kendi kripto para birimlerine yatırım yapmaları istendiğinde ortaya çıkar.

Proofpoint araştırmacıları, “Dolandırıcılar, kurbanın sisteme ödeme yapmaya devam edeceğini düşündüğü sürece bu kısır döngü devam edecek” dedi. “Kurbanlarının dolandırıcılık konusunda bilgili olduğundan şüphelenirlerse, hesaplarını kilitleyip hayalet olarak gönderecekler.”

Yasadışı planın, romantizm temelli kripto para birimi yatırım dolandırıcılığı olarak da bilinen domuz kesimi de gerçekleştiren tehdit aktörleriyle ilişkilendirildiği belirtiliyor.

Proofpoint, “İş dolandırıcılığının, domuz kesimine kıyasla dolandırıcılar için daha küçük ama daha sık getirisi var” dedi. “Etkinlik, uzun süreli, romantizme dayalı bir güven dolandırıcılığı yerine popüler marka bilinirliğinden yararlanıyor.”