Fortinet, FortiManager’ı etkileyen ve vahşi ortamda aktif olarak istismar edilen kritik bir güvenlik açığının ayrıntılarını doğruladı.

CVE-2024-47575 (CVSS puanı: 9,8) olarak takip edilen güvenlik açığı, FortiJump olarak da bilinir ve kökü FortiGate’den FortiManager’a kadar uzanır (FGFM) protokolü.

“Kritik işlev güvenlik açığı için eksik bir kimlik doğrulama [CWE-306] FortiManager’daki fgfmd arka plan programı, kimliği doğrulanmamış uzak bir saldırganın özel hazırlanmış istekler yoluyla rastgele kod veya komutlar yürütmesine izin verebilir.” söz konusu Çarşamba tavsiyesinde.

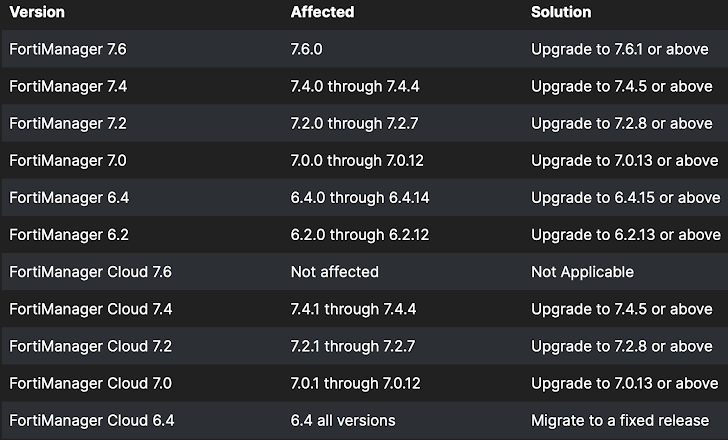

Bu eksiklik FortiManager 7.x, 6.x, FortiManager Cloud 7.x ve 6.x sürümlerini etkiliyor. Ayrıca, fgfm hizmeti etkinleştirilmiş ve aşağıdaki yapılandırmaya sahip en az bir arayüze sahip olan 1000E, 1000F, 2000E, 3000E, 3000F, 3000G, 3500E, 3500F, 3500G, 3700F, 3700G ve 3900E eski FortiAnalyzer modellerini de etkiler:

config system global set fmg-status enable end

Fortinet ayrıca yüklü FortiManager sürümüne bağlı olarak kusur için üç geçici çözüm sağladı:

- FortiManager sürümleri 7.0.12 veya üzeri, 7.2.5 veya üzeri, 7.4.3 veya üzeri: Bilinmeyen cihazların kaydolmaya çalışmasını önleyin

- FortiManager sürüm 7.2.0 ve üzeri: FortiGates’in bağlanmasına izin verilen IP adreslerini izin verilenler listesine eklemek için yerel giriş politikaları ekleyin

- FortiManager sürümleri 7.2.2 ve üzeri, 7.4.0 ve üzeri, 7.6.0 ve üzeri: Özel bir sertifika kullanın

runZero’ya göre başarılı bir kullanım gereklilikler Saldırganların geçerli bir Fortinet cihaz sertifikasına sahip olduğu ancak bu tür sertifikaların mevcut bir Fortinet cihazından alınıp yeniden kullanılabileceğini belirtti.

Şirket, “Bu saldırının vahşi doğada belirlenen eylemleri, yönetilen cihazların IP’lerini, kimlik bilgilerini ve yapılandırmalarını içeren çeşitli dosyaların FortiManager’dan dışarı sızmasını bir komut dosyası aracılığıyla otomatikleştirmekti” dedi.

Bununla birlikte, güvenlik açığının, ele geçirilen FortiManager sistemlerine kötü amaçlı yazılım veya arka kapı dağıtmak için silah haline getirilmediği ve herhangi bir veri tabanı veya bağlantıda değişiklik yapıldığına dair herhangi bir kanıt bulunmadığı da vurgulandı.

Bu gelişme ABD Siber Güvenlik ve Altyapı Güvenliği Ajansı’nı (CISA) harekete geçirdi. eklemek Bilinen İstismar Edilen Güvenlik Açıklarındaki kusur (KEV) kataloğu, federal kurumların düzeltmeleri 13 Kasım 2024’e kadar uygulamasını gerektiriyor.

Fortinet ayrıca The Hacker News ile şu açıklamayı paylaştı:

Bu güvenlik açığını belirledikten sonra (CVE-2024-47575), Fortinet, kritik bilgileri ve kaynakları müşterilerine anında iletti. Bu, tehdit aktörleri de dahil olmak üzere daha geniş bir hedef kitleye yönelik bir tavsiye niteliğindeki belgenin kamuya açıklanması öncesinde müşterilerimizin güvenlik duruşlarını güçlendirmelerine olanak tanıyan sorumlu ifşaat süreçlerimiz ve en iyi uygulamalarımızla uyumludur. Ayrıca ilgili bir kamu tavsiyesi yayınladık (FG-IR-24-423) geçici bir çözüm ve yama güncellemeleri de dahil olmak üzere, azaltma kılavuzunu yineliyoruz. Müşterilerimize, geçici çözümleri ve düzeltmeleri uygulamak için sağlanan yönergeleri takip etmelerini ve güncellemeler için danışma sayfamızı takip etmeye devam etmelerini tavsiye ediyoruz. Devam eden müdahalemizin bir parçası olarak uygun uluslararası devlet kurumları ve sektör tehdit örgütleriyle koordinasyon sağlamaya devam ediyoruz.

CVE-2024-47575 UNC5820 ile Bağlantılı Suistimal

Google’ın sahibi olduğu Mandiant, CVE-2024-47575 kullanan FortiManager cihazlarının kitlesel istismarını, UNC5820 adı altında izlediği yeni bir tehdit kümesine bağladı.

Bugüne kadar çeşitli sektörlerde tehlikeye atılmış en az 50 FortiManager cihazı tespit edildi ve kötüye kullanım kanıtları 27 Haziran 2024’e kadar uzanıyor.

Mandiant araştırmacıları Foti Castelan, Max Thauer, JP Glab, Gabby Roncone, Tufail Ahmed ve Jared Wilson, “UNC5820, istismar edilen FortiManager tarafından yönetilen FortiGate cihazlarının yapılandırma verilerini hazırladı ve sızdırdı” söz konusu.

“Bu veriler, kullanıcılar ve FortiOS256 karma şifrelerinin yanı sıra yönetilen cihazların ayrıntılı yapılandırma bilgilerini içerir. Bu veriler UNC5820 tarafından FortiManager’ı daha da tehlikeye atmak, yönetilen Fortinet cihazlarına yanal olarak geçmek ve sonuçta kurumsal ortamı hedeflemek için kullanılabilir. “

Fortinet ile birlikte çalışan tehdit istihbarat firması, tehdit aktörünün yatay hareket ve daha sonraki istismarlar için yapılandırma verilerini kötüye kullandığına dair hiçbir kanıt bulamadığını söyledi. Yeterli veri eksikliği nedeniyle UNC5820’nin kesin kökenleri ve motivasyonlarının belirsizliğini koruduğu belirtildi.

4.000’den Fazla Açık FortiManager Yönetici Portalı Çevrimiçi Olarak Ortaya Çıktı

Saldırı yüzeyi yönetim şirketi Censys tarafından paylaşılan veriler açıklığa kavuşmuş Çevrimiçi olarak açıkta bulunan 4.081 FortiManager yönetici portalı bulunduğunu ve bunların yaklaşık %30’unun ABD’de bulunduğunu ve genel erişime açık örneklerin yaklaşık %20’sinin Microsoft Cloud ile ilişkili olduğunu söylüyor.

Bununla birlikte, belirli cihaz sürümleri hakkında bilgi eksikliği nedeniyle bu örneklerden kaçının gerçekten CVE-2024-47575’e duyarlı olduğu hemen belli değil.

Securonix’in kıdemli tehdit araştırmacısı Tim Peck, “CVE 2024-47575’in oluşturduğu risk hafife alınamaz. Bu kusur, uzaktan kod yürütme potansiyeli nedeniyle büyük ölçekli işletmelerin peşinde olan tehdit aktörleri için çekici.” dedi. Açıklama The Hacker News ile paylaşıldı.

“Bu ortamlarda potansiyel hasarlar, yetkisiz erişimden veri hırsızlığına ve hatta kritik operasyonların kesintiye uğramasına kadar değişebilir. Etkilenen kuruluşlar, 24 Ekim’de yayınlanan yamayı derhal uygulamalıdır. Ardından, şüpheli etkinlik açısından erişim günlüklerini inceleyin ve sağlam bir olay müdahale planının uygulandığından emin olun. yerinde.”