Grandoreiro adı verilen bir bankacılık kötü amaçlı yazılımının yeni varyantlarının, dolandırıcılık önleme önlemlerini atlatmak amacıyla yeni taktikler benimsediği tespit edildi; bu, kolluk kuvvetlerinin operasyonu engelleme çabalarına rağmen kötü amaçlı yazılımın aktif olarak geliştirilmeye devam ettiğini gösteriyor.

Kaspersky, “Bu çetenin yalnızca bir kısmı tutuklandı: Grandoreiro’nun arkasında kalan operatörler dünyanın her yerindeki kullanıcılara saldırmaya, yeni kötü amaçlı yazılımlar geliştirmeye ve yeni altyapı kurmaya devam ediyor.” söz konusu Salı günü yayınlanan bir analizde.

Yeni dahil edilen diğer hilelerden bazıları arasında komut ve kontrol (C2) iletişimleri için alan oluşturma algoritmasının (DGA) kullanılması, şifreli metin çalma (CTS) şifreleme ve fare takibi. Ayrıca, özellikle Meksika’daki bankacılık müşterilerini hedeflemeye odaklanan “daha hafif, yerel versiyonlar” da gözlemlendi.

2016’dan bu yana aktif olan Grandoreiro, zaman içinde sürekli olarak gelişti, fark edilmemek için çaba harcadı ve aynı zamanda coğrafi kapsamını Latin Amerika ve Avrupa’yı kapsayacak şekilde genişletti. 45 ülke ve bölgede bulunan 1.700 finans kuruluşunun kimlik bilgilerini çalma kapasitesine sahip.

Hizmet olarak kötü amaçlı yazılım (MaaS) modeli altında çalıştığı söyleniyor, ancak kanıtlar bunun yalnızca seçilmiş siber suçlulara ve güvenilir ortaklara sunulduğunu gösteriyor.

Bu yıl Grandoreiro ile ilgili en önemli gelişmelerden biri, kötü amaçlı yazılımın Delphi kod tabanının parçalanmasına yol açan, grup üyelerinden bazılarının tutuklanması oldu.

Kaspersky, “Bu keşif, eşzamanlı kampanyalarda iki farklı kod tabanının varlığıyla destekleniyor: güncellenmiş kodu içeren daha yeni örnekler ve eski kod tabanına dayanan eski örnekler, artık yalnızca Meksika’daki kullanıcıları, yani yaklaşık 30 bankanın müşterilerini hedefliyor.” dedi.

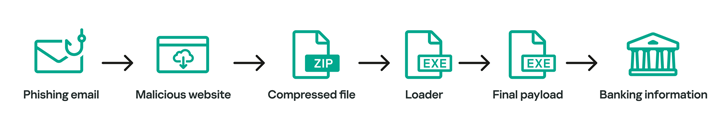

Grandoreiro öncelikle kimlik avı e-postası yoluyla, daha az ölçüde de Google’da sunulan kötü amaçlı reklamlar yoluyla dağıtılıyor. İlk aşama, meşru bir dosya ve kötü amaçlı yazılımın indirilmesinden ve başlatılmasından sorumlu bir MSI yükleyicisini içeren bir ZIP dosyasıdır.

2023’te gözlemlenen kampanyaların, sanal alanları atlamak ve radarın altından geçmek için AMD Harici Veri SSD sürücüleri gibi davranarak 390 MB dosya boyutuna sahip son derece büyük taşınabilir yürütülebilir dosyalardan yararlandığı tespit edildi.

Bankacılık kötü amaçlı yazılımı, ana bilgisayar bilgilerini ve IP adresi konum verilerini toplamaya yönelik özelliklerle donatılmıştır. Ayrıca kullanıcı adını çıkarır ve “John” veya “WORK” dizelerini içerip içermediğini kontrol eder ve eğer öyleyse yürütülmesini durdurur.

Şirket, “Grandoreiro, AVAST, Bitdefender, Nod32, Kaspersky, McAfee, Windows Defender, Sophos, Virus Free, Adaware, Symantec, Tencent, Avira, ActiveScan ve CrowdStrike gibi kötü amaçlı yazılımdan koruma çözümlerini arıyor” dedi. “Aynı zamanda Topaz OFD ve Trusteer gibi bankacılık güvenliği yazılımlarını da arıyor.”

Kötü amaçlı yazılımın bir diğer dikkate değer işlevi, sistemdeki belirli web tarayıcılarının, e-posta istemcilerinin, VPN’nin ve bulut depolama uygulamalarının varlığını kontrol etmek ve bu uygulamalardaki kullanıcı etkinliğini izlemektir. Ayrıca, kripto para birimi işlemlerini tehdit aktörünün kontrolü altındaki cüzdanlara yeniden yönlendirmek için bir kesici görevi görebilir.

Bu yılki tutuklamaların ardından tespit edilen daha yeni saldırı zincirleri arasında, otomatik analizden kurtulmanın bir yolu olarak ana yükün yürütülmesinden önce bir CAPTCHA bariyeri yer alıyor.

Grandoreiro’nun en son sürümü aynı zamanda kendi kendini güncelleme, tuş vuruşlarını kaydetme, mağdurları listelemek için ülkeyi seçme, bankacılık güvenlik çözümlerini tespit etme, spam e-posta göndermek için Outlook’u kullanma ve belirli anahtar kelimeler için Outlook e-postalarını izleme gibi önemli güncellemeler de aldı.

Aynı zamanda fare hareketlerini yakalayarak kullanıcı davranışını taklit etme girişiminin sinyalini verecek ve dolandırıcılık karşıtı sistemleri kandırarak etkinliği meşru olarak tanımlayacak şekilde donatılmıştır.

Araştırmacılar, “Bu keşif, saldırganların davranışsal biyometri ve makine öğrenimine dayanan modern güvenlik çözümlerine karşı koymak için tasarlanmış taktikleri giderek daha fazla kullandığı Grandoreiro gibi kötü amaçlı yazılımların sürekli evrimini vurguluyor” dedi.

Kimlik bilgileri alındıktan sonra tehdit aktörleri, transfer uygulamaları, kripto para birimi, hediye kartları veya ATM aracılığıyla parayı yerel para kuryelerine ait hesaplara nakde çeviriyor. Katırların kimlikleri Telegram kanalları kullanılarak belirleniyor ve onlara günde 200 ile 500 dolar arasında ödeme yapılıyor.

Kurban makinesine uzaktan erişim, hedeflenen bir finans kurumu web sitesine göz atmaya başladıklarında kurbanların listesini görüntüleyen Operatör adlı Delphi tabanlı bir araç kullanılarak kolaylaştırılıyor.

Kaspersky, “Grandoreiro bankacılık zararlı yazılımının arkasındaki tehdit aktörleri, hedeflerine başarılı saldırılar gerçekleştirmek ve güvenlik çözümlerinden kaçmak için sürekli olarak taktiklerini ve kötü amaçlı yazılımlarını geliştiriyor.” dedi.

“Brezilya bankacılık truva atları zaten uluslararası bir tehdit; fidye yazılımlarına geçiş yapan Doğu Avrupalı çetelerin bıraktığı boşlukları dolduruyorlar.”