Tespit ve müdahale (DR) uygulamaları ile bulut güvenliği arasındaki bağlantı geçmişten beri zayıftı. Küresel kuruluşlar bulut ortamlarını giderek daha fazla benimserken, güvenlik stratejileri büyük ölçüde “sola kaydırma” uygulamalarına (kod güvenliğini sağlama, uygun bulut duruşunu sağlama ve yanlış yapılandırmaları düzeltme) odaklandı. Ancak bu yaklaşım, bulut altyapısını, iş yüklerini ve hatta uygulamaları kapsayan çok sayıda DR aracına aşırı güvenilmesine yol açtı. Bu gelişmiş araçlara rağmen kuruluşların olayları tanımlaması ve çözmesi genellikle haftalar, hatta aylar alır.

Buna araçların yaygınlaşması, artan bulut güvenlik maliyetleri ve aşırı miktarda yanlış pozitif sonucun getirdiği zorluklar da eklendiğinde, güvenlik ekiplerinin zayıf kaldığı açıkça ortaya çıkıyor. Birçoğu hangi bulut ihlallerine karşı gerçekçi bir şekilde savunma yapabilecekleri konusunda zor kararlar vermek zorunda kalıyor.

Güvenlik ekipleri, hedeflenen bu beş adımı izleyerek bulut saldırılarına yönelik gerçek zamanlı algılama ve yanıt yeteneklerini büyük ölçüde geliştirebilir.

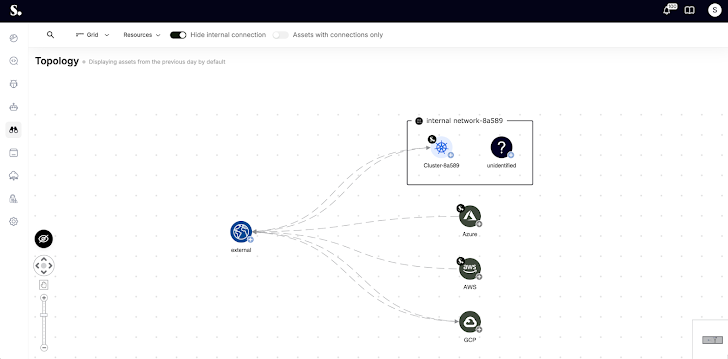

1. Adım: Çalışma Zamanı Görünürlüğü ve Koruması Ekleyin

Güvenlik ekipleri gerçek zamanlı görünürlükten yoksun olduğunda, aslında kör çalışıyorlar ve tehditlere etkili bir şekilde yanıt veremiyorlar. Bulutta yerel izleme araçları, konteyner güvenliği çözümleri ve EDR sistemleri değerli bilgiler sunarken ortamın belirli katmanlarına odaklanma eğilimindedirler. eBPF (Genişletilmiş Berkeley Paket Filtresi) sensörleri kullanılarak daha kapsamlı bir yaklaşım elde edilir. eBPF, üretim ortamlarını aksatmadan tüm yığın (ağ, altyapı, iş yükleri ve uygulamalar) genelinde derin, gerçek zamanlı gözlemlenebilirlik sağlar. Çekirdek düzeyinde çalışarak, performansa ek yük getirmeden görünürlük sağlar ve bu da onu çalışma zamanı güvenliği için güçlü bir çözüm haline getirir.

Bu adımda yararlanabileceğiniz bazı temel yetenekler şunlardır:

- Topoloji Grafikleri: Hibrit veya çoklu bulut varlıklarının nasıl iletişim kurduğunu ve bağlandığını görüntüler.

- Tam Varlık Görünürlüğü: Kümeler, ağlar, veritabanları, gizli diziler ve işletim sistemleri de dahil olmak üzere ortamdaki her varlığı tek bir yerde sergiler.

- Harici Bağlantı Bilgileri: Menşe ülke ve DNS bilgileri hakkındaki ayrıntılar da dahil olmak üzere, harici varlıklara olan bağlantıları tanımlar.

- Risk Değerlendirmeleri: Her bir varlığın risk düzeyini, iş üzerindeki etkisinin yanı sıra değerlendirin.

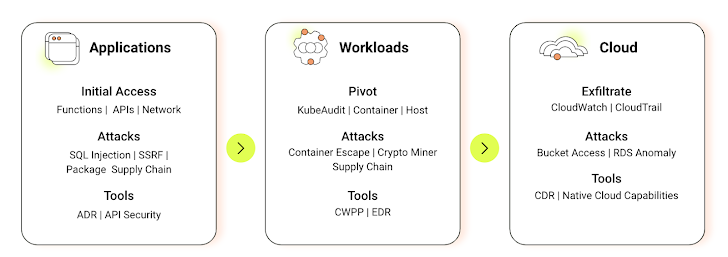

2. Adım: Çok katmanlı bir algılama stratejisi kullanın

Saldırganlar gelişmeye ve tespit edilmekten kaçınmaya devam ettikçe ihlalleri bulmak ve durdurmak zorlaşıyor önce ortaya çıkıyorlar. Bunu yapmanın en büyük zorluğu, rakiplerin gizli olduğu ve birden fazla saldırı yüzeyinden (ağ kullanımından yönetilen bir hizmet içinde veri enjeksiyonuna kadar) yararlandığı ve bulut algılama ve yanıt (CDR), bulut iş yükü algılama ve bulut algılama yoluyla tespitten kaçındığı bulut saldırı girişimlerini tespit etmektir. yanıt (CWPP/EDR) ve uygulama algılama ve yanıt (ADR) çözümleri. Bu parçalı stratejinin yetersiz olduğu ortaya çıktı ve saldırganların katmanlar arasındaki boşluklardan fark edilmeden yararlanmasına olanak tanıdı.

Bulutu, iş yüklerini ve uygulama katmanlarını tek bir platformda izlemek, en geniş kapsamı ve korumayı sağlar. Uygulama etkinliğini gerçek zamanlı olarak altyapı değişiklikleriyle ilişkilendirmeyi mümkün kılarak saldırıların artık gözden kaçmamasını sağlar.

Bu adımda yararlanabileceğiniz bazı temel yetenekler şunlardır:

- Tam Yığın Algılama: Bulut, uygulamalar, iş yükleri, ağlar ve API’ler genelinde birden fazla kaynaktan gelen olayları algılar.

- Anormallik Tespiti: Bir tehdide işaret edebilecek normal aktivite düzenlerinden sapmaları belirlemek için makine öğrenimi ve davranış analizinden yararlanır.

- Bilinen ve Bilinmeyen Tehditleri Algılar: Olayları imzalara, IoC’lere, TTP’lere ve bilinen MITRE taktiklerine göre belirler.

- Olay Korelasyonu: Kalıpları ve potansiyel tehditleri belirlemek için farklı kaynaklardaki güvenlik olaylarını ve uyarılarını ilişkilendirir.

Çok katmanlı tespit ve müdahaleye bugün başlayın.

3. Adım: Güvenlik açıklarını olaylarınızla aynı bölmede görüntüleyin

Güvenlik açıkları olay verilerinden izole edildiğinde, gecikmiş müdahale ve gözetim potansiyeli artar. Bunun nedeni, güvenlik ekiplerinin, güvenlik açıklarından nasıl yararlanıldığını veya devam eden olaylarla ilgili olarak bunları düzeltmenin aciliyetini anlamak için ihtiyaç duydukları bağlamdan yoksun olmalarıdır.

Buna ek olarak, tespit ve müdahale çabaları çalışma zamanı izlemeyi (yukarıda açıklandığı gibi) kullandığında, güvenlik açığı yönetimi çok daha etkili hale gelir ve aktif ve kritik risklere odaklanır. Gürültüyü %90’dan fazla azaltın.

Bu adımda yararlanabileceğiniz bazı temel yetenekler şunlardır:

- Risk Önceliklendirmesi – Gerçekten önemli olan tehditlere odaklanmak için güvenlik açıklarını kritik kriterlere göre (uygulama belleğine yüklenip yüklenmediği, çalıştırılıp çalıştırılmadığı, halka açık olup olmadığı, yararlanılabilir veya düzeltilebilir olması gibi) değerlendirir.

- Kök Neden Keşfi – Kökü en kısa sürede ele almak ve birden fazla güvenlik açığını aynı anda düzeltmek için her güvenlik açığının temel nedenini bulur (görüntü katmanı kadar derinde).

- Düzeltmelerin Doğrulanması – Tüm güvenlik açıklarının giderildiğinden emin olmak için görüntülerin konuşlandırılmadan önce geçici olarak taranmasından yararlanır.

- Mevzuata Uyum – Uyumluluk ve bölgesel düzenlemelere uymak için tüm aktif güvenlik açıklarını bir SBOM olarak listeler.

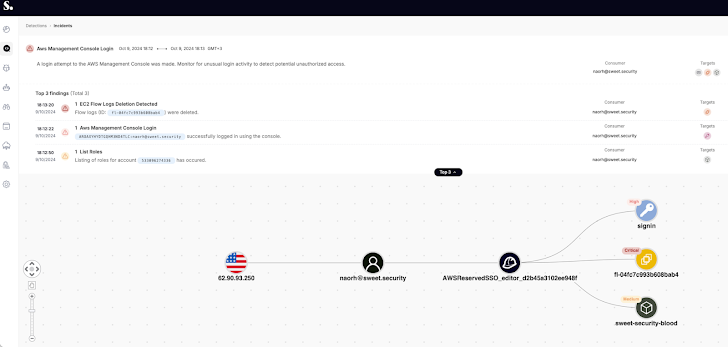

4. Adım: “Kim”, “ne zaman” ve “nasıl” sorularını anlamak için kimlikleri birleştirin

Tehdit aktörleri, saldırılarını gerçekleştirmek, kimlik bilgisi hırsızlığı, hesap ele geçirme ve daha fazlasını gerçekleştirmek için sıklıkla ele geçirilen kimlik bilgilerinden yararlanır. Bu onların ortamda meşru kullanıcılar gibi görünmelerine ve saatlerce, hatta günlerce fark edilmeden kalmalarına olanak tanır. Önemli olan bu kimliğe bürünmeyi tespit edebilmektir ve bunu yapmanın en etkili yolu, insan olsun veya olmasın her kimlik için bir temel oluşturmaktır. Bir kimliğin tipik erişim düzeni anlaşıldıktan sonra olağandışı davranışların tespit edilmesi kolaydır.

Bu adımda yararlanabileceğiniz bazı temel yetenekler şunlardır:

- Temel İzleme: Hem kullanıcılar hem de uygulamalar için temel davranışı yakalayan ve analiz eden izleme araçlarını uygular. Bu araçlar erişim modellerini, kaynak kullanımını ve verilerle etkileşimi izlemelidir.

- İnsan Kimlik Güvenliği: Oturum açma zamanları, konumlar, cihazlar ve davranışlar da dahil olmak üzere insan kimliği kullanımına ilişkin görünürlük sağlamak için kimlik sağlayıcılarla bütünleşerek olağandışı veya yetkisiz erişim girişimlerinin hızla tespit edilmesini sağlar.

- İnsan Dışı Kimlik Güvenliği: İnsan olmayan kimliklerin kullanımını izler, bulut kaynaklarıyla etkileşimlerine ilişkin öngörüler sağlar ve güvenlik tehdidine işaret edebilecek anormallikleri vurgular.

- Sırlar Güvenliği: Bulut ortamınızdaki her sırrı tanımlar, çalışma zamanında nasıl kullanıldığını takip eder ve bunların güvenli bir şekilde yönetilip yönetilmediğini veya açığa çıkma riski altında olup olmadığını vurgular.

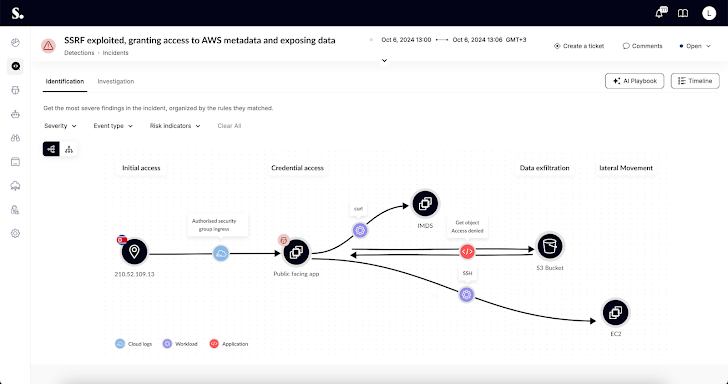

Adım 5: Bağlamsal müdahale için çok sayıda müdahale eyleminin mevcut olmasını sağlayın

Her ihlal girişiminin üstesinden gelinmesi gereken kendine özgü zorlukları vardır; bu nedenle, belirli duruma uyum sağlayan esnek bir yanıt stratejisine sahip olmak çok önemlidir. Örneğin, bir saldırgan, anında sonlandırılması gereken kötü amaçlı bir işlemi dağıtabilirken, farklı bir bulut olayı, daha fazla hasarı önlemek için karantinaya alınması gereken, güvenliği ihlal edilmiş bir iş yükünü içerebilir. Bir olay tespit edildiğinde, güvenlik ekiplerinin hızlı soruşturma yapabilmesi için kapsamlı saldırı öyküleri, hasar değerlendirmeleri ve müdahale taktik kitapları gibi bağlamlara da ihtiyacı vardır.

Bu adımda yararlanabileceğiniz bazı temel yetenekler şunlardır:

- Başucu Kitapları: Tehdide güvenle müdahale etmek ve sonlandırmak için tespit edilen her olaya ayrı ayrı yanıtlar sağlayın.

- Özel Saldırı Müdahalesi: Güvenliği ihlal edilmiş iş yüklerini izole etme, yetkisiz ağ trafiğini engelleme veya kötü amaçlı işlemleri sonlandırma yeteneği sunar.

- Kök Neden Analizi: Tekrarını önlemek için olayın altında yatan nedeni belirler. Bu, saldırı vektörünün, yararlanılan güvenlik açıklarının ve savunmalardaki zayıflıkların analiz edilmesini içerir.

- SIEM ile entegrasyon: Bağlamsal verilerle tehdit algılamayı geliştirmek için Güvenlik Bilgileri ve Olay Yönetimi (SIEM) sistemleriyle bütünleşir.

Güvenlik ekipleri bu beş adımı uygulayarak tespit ve müdahale yeteneklerini artırabilir ve bulut ihlallerini gerçek zamanlı olarak tam bir hassasiyetle etkili bir şekilde durdurabilir. Şimdi harekete geçme zamanı – Sweet Security’yi bugün kullanmaya başlayın.