More_eggs adlı bir JavaScript arka kapısına sahip işe alım uzmanlarını hedef alan bir hedef odaklı kimlik avı e-posta kampanyası gözlemlendi; bu, sahte iş başvuruları kisvesi altında sektörü ayırmaya yönelik ısrarlı çabalara işaret ediyor.

Trend Micro araştırmacıları Ryan Soliven, Maria Emreen Viray ve Fe Cureg, “Karmaşık bir hedef odaklı kimlik avı tuzağı, bir işe alım görevlisini özgeçmiş gibi görünen kötü amaçlı bir dosyayı indirip çalıştırması için kandırdı ve bu da more_eggs arka kapı enfeksiyonuna yol açtı.” söz konusu bir analizde.

Hizmet olarak kötü amaçlı yazılım (MaaS) olarak satılan More_eggs, çevrimiçi banka hesapları, e-posta hesapları ve BT yönetici hesaplarıyla ilgili olanlar da dahil olmak üzere kimlik bilgilerini ele geçirme yetenekleriyle birlikte gelen kötü amaçlı bir yazılımdır.

Altın Tavuklar grubu (diğer adıyla Venom Spider) adı verilen bir tehdit aktörüne atfediliyor ve FIN6 (diğer adıyla Venom Spider) gibi diğer birkaç e-suç grubu tarafından da kullanılıyor. ITG08), Kobalt ve Evilnum.

Bu Haziran ayının başlarında eSentire, saldırganların kontrolündeki bir sitede barındırılan sahte özgeçmişler için LinkedIn’i bir dağıtım vektörü olarak kullanan benzer bir saldırının ayrıntılarını açıkladı. Gerçekte dosyalar, açıldıktan sonra enfeksiyon dizisini tetikleyen Windows kısayol (LNK) dosyalarıdır.

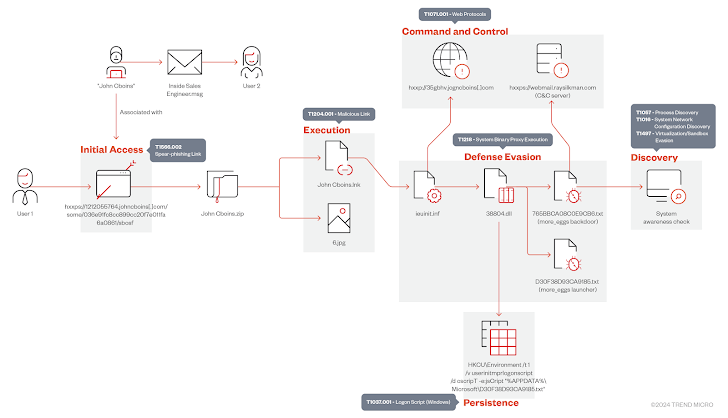

Trend Micro’nun son bulguları, tehdit aktörlerinin muhtemelen güven inşa etmek ve onların güvenini kazanmak amacıyla hedef odaklı kimlik avı e-postası göndermesine ilişkin daha önce gözlemlenen modelden hafif bir sapmaya işaret ediyor. Saldırı, Ağustos 2024’ün sonlarında mühendislik sektöründe çalışan bir yetenek arama liderini hedef alarak gözlemlendi.

Araştırmacılar, “Kısa bir süre sonra, bir işe alım görevlisi, Google Chrome’u kullanarak bir URL’den John Cboins.zip adlı sözde özgeçmişi indirdi” dedi. “Bu kullanıcının URL’yi nereden aldığı belirlenmedi. Ancak her iki kullanıcının faaliyetlerinden de içeriden bir satış mühendisi aradıkları açıktı.”

Söz konusu URL, johncboins[.]com, kurbanı LNK dosyasını içeren bir ZIP arşiv dosyasını indirmeye ikna etmek için bir “CV İndir” düğmesi içerir. eSentire tarafından bildirilen saldırı zincirinin, LNK dosyasını doğrudan indiren benzer bir düğmeye sahip aynı siteyi de içerdiğini belirtmekte fayda var.

LNK dosyasına çift tıklamak, kötü amaçlı bir DLL’nin yürütülmesine yol açan karmaşık komutların yürütülmesine neden olur; bu da, More_eggs arka kapısının bir başlatıcı aracılığıyla bırakılmasından sorumludur.

More_eggs, öncelikle yönetici ayrıcalıklarıyla mı yoksa kullanıcı ayrıcalıklarıyla mı çalıştığını kontrol ederek faaliyetlerine başlar, ardından ele geçirilen ana bilgisayarın keşfini gerçekleştirmek için bir dizi komut çalıştırır. Daha sonra ikincil kötü amaçlı yazılım yüklerini almak ve yürütmek için bir komuta ve kontrol (C2) sunucusuna işaret eder.

Trend Micro, kampanyanın bulaşma sürecinin bir parçası olarak PowerShell ve Visual Basic Script (VBS) bileşenlerini içeren başka bir varyasyonunu gözlemlediğini söyledi.

“Bu saldırıları ilişkilendirmek, çeşitli saldırı bileşenlerinin ve altyapısının dış kaynak kullanımına izin veren MaaS’ın doğası gereği zordur” dedi. “Birden fazla grup, Altın Tavuklar tarafından sunulanlara benzer hizmetler tarafından sağlanan aynı araç kitlerini ve altyapıyı kullanabileceğinden, bu durum belirli tehdit aktörlerinin yerini tespit etmeyi zorlaştırıyor.”

Bununla birlikte şirket, kullanılan taktikler, teknikler ve prosedürlere (TTP’ler) atıfta bulunarak, saldırının FIN6’nın işi olabileceğinden şüphelenildiğini belirtti.

Bu gelişme, HarfangLab’ın, FIN7 siber suç grubu tarafından AvNeutralizer aracını şifrelemek ve gizlemek için kullanılan özel paketleyici PackXOR’a ışık tutmasından haftalar sonra gerçekleşti.

Fransız siber güvenlik firması, XMRig kripto para madencisi ve r77 rootkit gibi aynı paketleyicinin “ilgisiz yükleri korumak” için kullanıldığını gözlemlediğini ve bunun diğer tehdit aktörleri tarafından da kullanılabileceği olasılığını artırdığını söyledi.

HarfangLab, “PackXOR geliştiricileri gerçekten de FIN7 kümesine bağlı olabilir, ancak paketleyicinin FIN7 ile ilgili olmayan faaliyetler için kullanıldığı görülüyor.” söz konusu.

FIN7 aktörlerinin ayrıca, AI destekli derin çıplaklık oluşturucuları arayan kullanıcıları, hassas verileri çalabilecek veya takip için kullanılabilecek Lumma Stealer, Redline Stealer ve D3F@ck Loader gibi kötü amaçlı yazılımları indirmeye teşvik eden yedi bal küpü alan adından oluşan bir ağa ev sahipliği yaptığı görüldü. fidye yazılımı dağıtan kampanyalar.

Siber güvenlik şirketi Silent Push ayrıca, sitedeki belirli içeriğe erişmek için ziyaretçilerin bir tarayıcı uzantısı yüklemesini isteyen web siteleri aracılığıyla NetSupport RAT sağlayan, devam eden paralel FIN7 kampanyalarını da tespit ettiğini söyledi. Bu siteler SAP Concur, Microsoft, Thomson Reuters ve FINVIZ gibi meşru markaların kimliğine bürünür.

“FIN7 AI deepfake honeypot’ları, ‘ücretsiz indirme’ teklifini tıklayan şüphelenmeyen kullanıcıları Dropbox bağlantısı içeren yeni bir alana veya kötü amaçlı bir yük barındıran başka bir kaynağa yönlendiriyor.” söz konusu. “Muhtemelen FIN7, bal küplerinin arama sonuçlarında daha üst sıralarda yer almasını sağlamak için SEO taktikleri kullanıyor olabilir.”