Siber güvenlik araştırmacıları, cihaz ele geçirme (DTO) ve sahtekarlık işlemleri gerçekleştirme yetenekleri geliştirilmiş olan Octo adlı bir Android bankacılık trojanının yeni bir sürümünü keşfettiler.

Yeni sürümün kod adı: Ekim2 Kötü amaçlı yazılımın yazarı olan Hollandalı güvenlik firması ThreatFabric, The Hacker News ile paylaştığı raporda, kötü amaçlı yazılımı dağıtan kampanyaların İtalya, Polonya, Moldova ve Macaristan gibi Avrupa ülkelerinde tespit edildiğini belirtti.

Şirket, “Kötü amaçlı yazılım geliştiricileri, Cihaz Ele Geçirme saldırıları için gereken uzaktan eylem yeteneklerinin istikrarını artırmak için önlemler aldı” dedi. söz konusu.

Octo2 içeren bazı kötü amaçlı uygulamalar aşağıda listelenmiştir –

- Avrupa İşletmesi (com.xsusb_restore3)

- Google Chrome (com.havirtual06numberresources)

- NordVPN (com.handedfastee5)

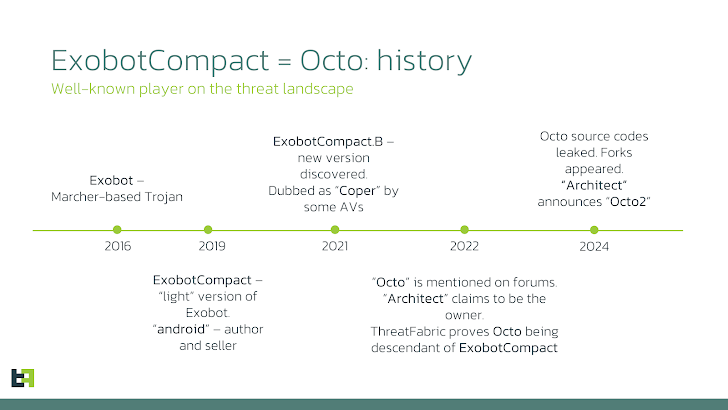

Octo, şirket tarafından ilk olarak 2022’nin başlarında, çevrimiçi takma adları Architect ve goodluck olan bir tehdit aktörünün işi olarak tanımlanarak işaretlendi. 2016’da ilk olarak tespit edilen ve 2021’de Coper adlı başka bir varyantı da ortaya çıkaran Exobot kötü amaçlı yazılımının “doğrudan bir türevi” olduğu değerlendirildi.

ThreatFabric o dönem yaptığı açıklamada, “Bankacılık Truva Atı Marcher’ın kaynak koduna dayanan Exobot, 2018 yılına kadar Türkiye, Fransa ve Almanya’nın yanı sıra Avustralya, Tayland ve Japonya’ya odaklanan çeşitli kampanyalarla finans kuruluşlarını hedef alarak sürdürüldü” demişti.

“Daha sonra, karanlık web forumlarında ‘android’ olarak bilinen tehdit aktörü tarafından ExobotCompact adı verilen ‘lite’ bir versiyonu tanıtıldı.”

Octo2’nin ortaya çıkışının temel nedeninin bu yılın başlarında Octo kaynak kodunun sızdırılması olduğu ve bu durumun diğer tehdit aktörlerinin kötü amaçlı yazılımın birden fazla çeşidini ortaya çıkarmasına yol açtığı söyleniyor.

Team Cymru’ya göre bir diğer önemli gelişme ise Octo’nun kötü amaçlı yazılım hizmeti (MaaS) operasyonuna geçişi ve bu sayede geliştiricinin, bilgi hırsızlığı operasyonları yürütmek isteyen siber suçlulara sunarak kötü amaçlı yazılımı paraya çevirmesine olanak tanıması.

“Güncellemeyi tanıtırken, Octo’nun sahibi Octo2’nin Octo1 kullanıcıları için erken erişimle aynı fiyata sunulacağını duyurdu,” dedi ThreatFabric. “Octo1’i çalıştıran aktörlerin Octo2’ye geçmesini ve böylece onu küresel tehdit ortamına getirmesini bekleyebiliriz.”

Octo2’deki önemli iyileştirmelerden biri, komuta ve kontrol (C2) sunucu adını oluşturmak için bir Alan Oluşturma Algoritması’nın (DGA) tanıtılması ve genel kararlılığının ve analiz önleme tekniklerinin iyileştirilmesidir.

Kötü amaçlı yazılımı dağıtan sahte Android uygulamaları, Zombinder adlı bilinen bir APK bağlama hizmeti kullanılarak oluşturuluyor. Bu hizmet, meşru uygulamaların truva atı haline getirilerek, “gerekli eklentiyi” yükleme bahanesiyle gerçek kötü amaçlı yazılımın (bu durumda Octo2) alınmasını mümkün kılıyor.

ThreatFabric, “Orijinal Octo kötü amaçlı yazılımının kaynak kodu zaten sızdırılmış ve çeşitli tehdit aktörleri tarafından kolayca erişilebilir durumdayken, Octo2 bu temelin üzerine daha da güçlü uzaktan erişim yetenekleri ve gelişmiş karartma teknikleriyle inşa ediliyor” dedi.

“Bu varyantın cihaz üzerinde görünmez bir şekilde dolandırıcılık yapma ve hassas verileri ele geçirme yeteneği, farklı tehdit aktörleri tarafından kolayca özelleştirilebilmesiyle birleştiğinde, dünya genelindeki mobil bankacılık kullanıcıları için riskleri artırıyor.”