Twelve olarak bilinen bir hacktivist grubun, Rus hedeflerine karşı yıkıcı siber saldırılar düzenlemek için kamuya açık araçlardan oluşan bir cephanelik kullandığı gözlemlendi.

“Verileri şifresini çözmek için fidye talep etmek yerine, Twelve kurbanların verilerini şifrelemeyi ve ardından kurtarmayı engellemek için bir silme programıyla altyapılarını yok etmeyi tercih ediyor,” Kaspersky söz konusu Cuma günkü analizde.

“Bu yaklaşım, doğrudan finansal bir fayda elde etmeden hedef kuruluşlara azami zararı verme arzusunun göstergesidir.”

Rusya-Ukrayna savaşının başlamasının ardından 2023 yılının Nisan ayında kurulduğu düşünülen bilgisayar korsanlığı grubunun, kurbanların ağlarını çökertmeyi ve iş operasyonlarını aksatmayı amaçlayan siber saldırılar düzenleme geçmişi bulunuyor.

Ayrıca hassas bilgileri sızdırıp Telegram kanalında paylaştığı saldırı ve sızdırma operasyonları da yapıldığı gözlemlendi.

Kaspersky, Twelve’in, fidye yazılımı grubuyla altyapısal ve taktiksel örtüşmelere sahip olduğunu söyledi KARANLIK YILDIZ (diğer adıyla COMET veya Shadow), iki saldırı setinin birbirleriyle ilişkili olma veya aynı aktivite kümesinin parçası olma olasılığını gündeme getiriyor.

“Aynı zamanda, Twelve’in eylemleri doğası gereği açıkça hacktivistken, DARKSTAR klasik çift gasp örüntüsüne bağlı kalıyor,” dedi Rus siber güvenlik satıcısı. “Sendika içindeki bu hedef çeşitliliği, modern siber tehditlerin karmaşıklığını ve çeşitliliğini vurguluyor.”

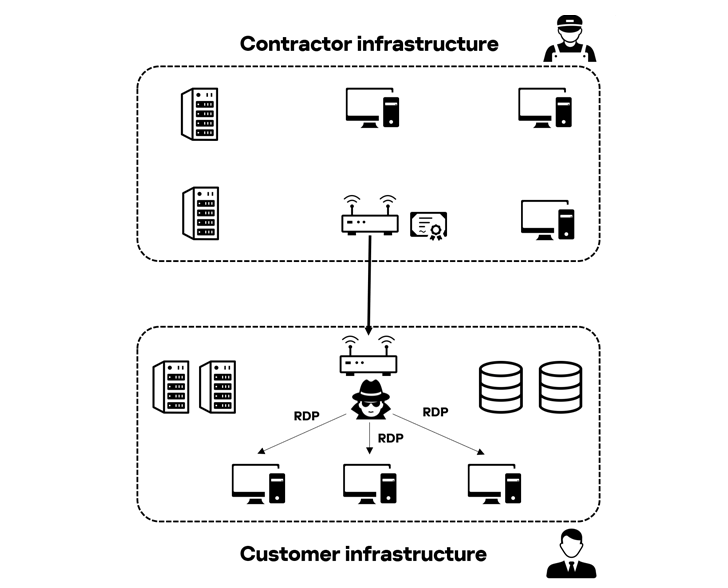

Saldırı zincirleri, geçerli yerel veya etki alanı hesaplarını kötüye kullanarak ilk erişimi elde etmekle başlar, ardından yanal hareketi kolaylaştırmak için Uzak Masaüstü Protokolü (RDP) kullanılır. Bu saldırıların bazıları ayrıca kurbanın yüklenicileri aracılığıyla da gerçekleştirilir.

“Bunu yapmak için, yüklenicinin altyapısına erişim sağladılar ve ardından sertifikasını kullanarak müşterisinin VPN’ine bağlandılar,” diye belirtti Kaspersky. “Buna erişim sağladıktan sonra, saldırgan müşterinin sistemlerine Uzak Masaüstü Protokolü (RDP) aracılığıyla bağlanabilir ve ardından müşterinin altyapısına girebilir.”

Twelve tarafından kullanılan diğer araçlar arasında öne çıkanlar kimlik bilgisi hırsızlığı, keşif, ağ eşleme ve ayrıcalık yükseltme için Cobalt Strike, Mimikatz, Chisel, BloodHound, PowerView, adPEAS, CrackMapExec, Advanced IP Scanner ve PsExec’tir. Sisteme yapılan kötü amaçlı RDP bağlantıları ngrok üzerinden tünellenir.

Ayrıca, keyfi komutları yürütme, dosyaları taşıma veya e-posta gönderme yeteneklerine sahip PHP web kabukları da dağıtılmıştır. programlargibi WSO web kabuğuGitHub’da kolayca bulunabilir.

Kaspersky tarafından araştırılan bir olayda, tehdit aktörlerinin bilinen güvenlik açıklarını (örn. CVE-2021-21972 Ve CVE-2021-22005) VMware vCenter’da bir web kabuğu Daha sonra FaceFish adı verilen bir arka kapı açmak için kullanıldı.

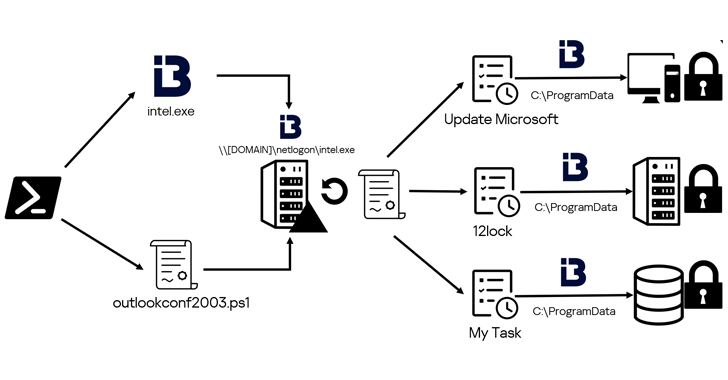

“Etki alanı altyapısında bir yer edinmek için saldırgan, etki alanı kullanıcılarını ve gruplarını eklemek ve Active Directory nesneleri için ACL’leri (Erişim Kontrol Listeleri) değiştirmek için PowerShell’i kullandı,” dedi. “Algılanmayı önlemek için saldırganlar kötü amaçlı yazılımlarını ve görevlerini mevcut ürün veya hizmetlerin adları altında gizlediler.”

Kullanılan isimlerden bazıları şunlardır: “Update Microsoft”, “Yandex”, “YandexUpdate” ve “intel.exe”.

Saldırılar ayrıca, tehlikeye atılan ana bilgisayarda Sophos güvenlik yazılımıyla ilgili işlemleri sonlandırmak için bir PowerShell betiğinin (“Sophos_kill_local.ps1”) kullanılmasıyla da karakterize ediliyor.

Son aşamalar, fidye yazılımları ve silme yüklerini başlatmak için Windows Görev Zamanlayıcısı’nı kullanmayı içeriyor; ancak öncesinde DropMeFiles adlı bir dosya paylaşım hizmeti aracılığıyla kurbanları hakkındaki hassas bilgiler ZIP arşivleri biçiminde toplanıyor ve sızdırılıyor.

Kaspersky araştırmacıları, “Saldırganlar, verileri şifrelemek için, herkese açık kaynak kodundan derlenen popüler LockBit 3.0 fidye yazılımının bir sürümünü kullandılar,” dedi. “Fidye yazılımı, çalışmaya başlamadan önce, tek tek dosyaların şifrelenmesine müdahale edebilecek işlemleri sonlandırıyor.”

Shamoon kötü amaçlı yazılımıyla aynı olan silme yazılımı, bağlı sürücülerdeki ana önyükleme kaydını (MBR) yeniden yazıyor ve tüm dosya içeriklerini rastgele oluşturulmuş baytlarla üzerine yazarak sistem kurtarmayı etkili bir şekilde engelliyor.

Kaspersky, “Grup, kamuya açık ve bilindik bir kötü amaçlı yazılım araçları cephaneliğine bağlı kalıyor, bu da kendisinin hiçbirini üretmediğini gösteriyor,” diye belirtti. “Bu, Twelve’in saldırılarını zamanında tespit etmeyi ve engellemeyi mümkün kılıyor.”